Questões de Segurança da Informação para Concurso

Foram encontradas 10.096 questões

Muitos processos de aprovação de despesa são desenvolvidos por meio de comunicação via correio eletrônico; a comunicação com os clientes também é feita via correio eletrônico. Adicionalmente, um levantamento recente mostrou que 70% dos diretores e funcionários utilizam rotineiramente o e-mail corporativo em seus telefones celulares.

Visando a melhorar a segurança desse processo, o Comitê de Segurança da Informação da empresa estipulou que:

1. Uma política fosse desenvolvida estabelecendo quais proteções deveriam ser adotadas no uso de e-mails em dispositivos móveis.

2. A política citada no item 1 contivesse mecanismos a serem implantados que protegessem a confidencialidade e a integridade das informações contidas nos e-mails.

Levando em conta tal histórico, a referida política deverá incluir um _____ a ser implantado no e-mail corporativo e deverá ser obrigatório nos dispositivos móveis. Isso proporcionará segurança por meio do uso de _____ e _____.

As lacunas ficam corretamente preenchidas respectivamente por

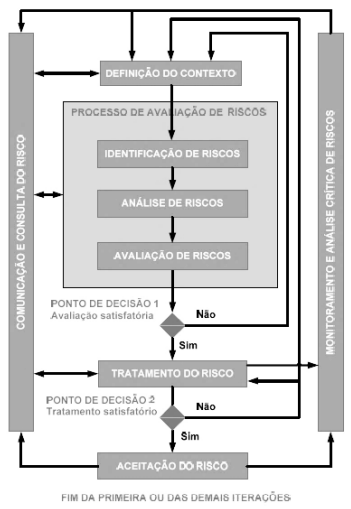

Entendendo o diagrama acima como um processo, devemos esperar como saída da atividade DEFINIÇÃO DO CONTEXTO, de acordo com a norma NBR-ISSO-IEC 27005:2019,

Um determinado funcionário atende um pedido por telefone de alguém que se identifica como o cliente A. Essa pessoa explica que seus dados cadastrais estão errados e pede que seja feito um novo cadastro com as informações que ela está passando. O funcionário atende ao pedido e atualiza o sistema da empresa removendo o cadastro antigo e criando um novo.

Dias depois, ao tentar emitir uma fatura, a empresa nota que os dados do cliente A não estão completos e resolve abrir uma investigação. Durante a investigação descobre-se que os dados passados pela pessoa ao telefone eram falsos e que é portanto necessário refazer o cadastro.

Neste caso, avalie se, durante o processo de atendimento mencionado, ocorreu um incidente com quebra da

I. Confidencialidade dos dados do cliente A. II. Disponibilidade dos dados do cliente A. III. Integridade dos dados do cliente A.

Está correto o que se afirma em

A principal forma de proteção e restauração dos dados é

Segundo a norma NBR ISO/IEC 27002:2013, analise as informações abaixo:

Quantas das fontes acima são fontes principais para identificação de requisitos de segurança da informação?

Considerando uma lista dos diretórios comuns no SO Linux que estão diretamente sob o diretório root (/), julgue o item seguinte.

RAT (Remote Access Trojan) é um programa que combina

as características de trojan e de backdoor, possibilitando ao

atacante acessar o equipamento remotamente e executar

ações como se fosse o legítimo usuário.

( ) O backup completo copia todos os dados e serve como referencial para os demais tipos. ( ) O backup incremental copia apenas os dados alterados ou criados após o último completo ou incremental. ( ) O backup progressivo é similar ao incremental, mas com maior disponibilidade dos dados.

Assinale a sequência correta.

I. Copia os dados alterados ou criados desde o último backup completo. II. Ocupa mais espaço que o backup completo e menos que o incremental. III. Gasta mais tempo que o backup incremental e menos que o completo.

Estão corretas as afirmativas

I. A recuperação dos arquivos é mais rápida que o backup local. II. Em casos de problemas com computador local, possibilita a recuperação dos arquivos originais. III. Pode comprometer a confidencialidade e a integridade dos dados, caso não estejam criptografados.

Estão corretas as afirmativas

São pontos essenciais para a proteção dos equipamentos conforme o cert.br, exceto:

“O ______________ armazena a diferença entre as versões correntes e anteriores dos arquivos.”

O trecho acima refere-se a qual tipo de backup?

São características dos cifradores assimétricos:

I - Os dados criptografados podem ter qualquer tamanho.

II - O tamanho das chaves varia de 2048 a 15360 bits.

III - Possui velocidade baixa.

IV - Utilizada para criptografar grandes quantidades de dados.

Estão corretas: