Questões de Concurso Sobre segurança da informação

Foram encontradas 11.079 questões

No que se refere às novas tecnologias, julgue o item.

O blockchain é totalmente seguro, uma vez que ele é

completamente imune a qualquer tipo de ataque.

No que diz respeito aos conceitos de proteção e segurança, julgue o item.

VPN é um protocolo utilizado especificamente para a

comunicação segura entre servidores de e‑mail.

No que diz respeito aos conceitos de proteção e segurança, julgue o item.

Trojans (Cavalos de Troia) e vírus possuem as mesmas

características, inclusive a forma de se reproduzirem.

No que diz respeito aos conceitos de proteção e segurança, julgue o item.

No tipo de ataque conhecido como consumo

de largura de banda, o atacante agrega outros

computadores para que, juntos, disparem o ataque,

amplificando seu efeito e consumindo a largura de

banda do computador da vítima.

No que diz respeito aos conceitos de proteção e segurança, julgue o item.

Script kiddies é o termo utilizado pelos profissionais

de cibersegurança para descrever os jovens piratas

informáticos que utilizam programas prontos a

executar, a fim de atacar as redes informáticas.

Assinale a alternativa correta quanto ao processo de criptografia de chave assimétrica.

Ao clicar para abrir o documento, o usuário recebe uma mensagem de erro e isso o leva a entender que o documento estava com problemas. Mais tarde, já fora do ambiente de trabalho, ao ligar para a pessoa que supostamente enviou o e-mail, recebe a informação que ela não havia enviado nenhum arquivo. Nesse momento, o profissional percebe que cometeu um erro e retorna para a sua mesa. No decorrer do episódio, descobre-se que o ataque originado desse processo permitiu o vazamento de dados pessoais de milhões de clientes da empresa.

Embora o texto se refira a uma situação fictícia, esse tipo de situação em relação à segurança da informação exemplifica uma vulnerabilidade explorada.

Essa técnica de ataque recebe um nome, qual das alternativas apresenta o ataque descrito na série citada?

Assinale a alternativa que apresenta a medida de segurança a ser implementada.

Esse tipo de malware é conhecido como

Na função de hash criptográfica, a propriedade na qual é fácil gerar um código a partir da mensagem, mas é praticamente impossível gerar uma mensagem dado o seu código, é denominada resistência:

Baseado nos conceitos de funções de hash, Aurélio identificou que o algoritmo de hash era fraco, pois:

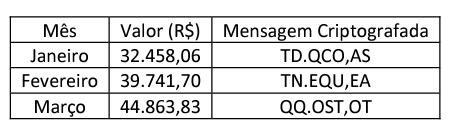

Como teste, efetuaram a cifração de "tribunaldejusticadesergipe" e encontraram:

A implementação do SSO:

O contador descobriu que Maria vendeu R$ 41.767,01. Então, é CORRETO afirmar que a mensagem de Maria foi:

Analise as afirmativas abaixo sobre o Microsoft Defender Antivírus.

1. Uma das respostas às ameaças de ransomware é o recurso de Acesso controlado às pastas (Controlled Folder Access).

2. Possui uma integração nativa com o Internet Explorer e MS Edge para verificar arquivos enquanto são baixados de modo a detectar ameaças.

3. É um firewall completo e constitui o firewall do Windows, Microsoft Defender e Windows Defender Firewall referem-se ao mesmo software ou ferramenta.

Assinale a alternativa que indica todas as afirmativas

corretas.