Questões de Concurso Sobre segurança da informação

Foram encontradas 10.618 questões

I O firewall com configuração padrão protege a rede interna de ataques de vírus sem nenhuma necessidade de configuração adicional.

II O firewall, quando utiliza uma política de segurança, torna-se uma barreira de proteção entre duas redes garantindo o controle da conexão entre elas.

III A zona desmilitarizada (DMZ) é um recurso utilizado para melhorar a segurança dos firewalls.

As afirmativas I, II e III são, respectivamente:

A consultoria utilizou uma ferramenta que fez a análise automática do código fonte e indicou o seguinte código como vulnerável:

<?php $db = new SQLite3('test.db'); $count = $db->querySingle('select count(*) from secrets where id = ' . $_GET['id']); echo "O resultado é: ".$count;

Baseado no resultado, assinale a opção que mostra corretamente: o nome da categoria a que pertence a ferramenta e a categoria da vulnerabilidade.

Assinale a opção que contém ações que poderiam proteger a empresa do referido ataque.

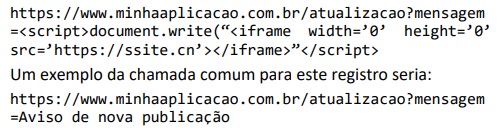

Identificou-se também que o campo mensagem é utilizado na composição do site e seu conteúdo aparece como parte do html dele.

A seguinte opção é consistente com um ataque que geraria um log deste tipo:

Considere o seguinte diagrama para responder às questões a seguir:

Vamos assumir que:

- • O cenário representa a rede da empresa hipotética XPTO.

- • Nem todos os dispositivos foram representados

Os dispositivos possuem as seguintes configurações:

- • Servidor A: IP: 10.77.8.10/20 – Função: Servidor de

banco de dados SQL.

- • Servidor B: IP: 10.77.8.11/20 – Função: Servidor de aplicações http / https. – As aplicações utilizam os bancos de dados no Servidor A.

- • Firewall A: WAN IP: 73.12.78.44/24 IP: 10.77.0.1/20 –

Funções – NGFW, Servidor de VPN, DHCP, DNS.

Computador 1:

WAN IP: 200.255.10.22/24 VPN IP: 10.17.16.22/23.

Computador 2:

IP: 10.77.1.16/20

Dispositivo móvel 1: WAN IP: 65.12.8.33/24 VPN IP:

10.17.17.26/23.

As pessoas A, B e C são funcionários da empresa XPTO.

O Servidor B possui aplicações corporativas que atendem a funcionários e clientes e estão publicadas na internet.

Assinale a alternativa correta em relação ao assunto.

Analise as afirmativas abaixo com relação a este assunto.

1. X.509 é um formato padrão para certificados de chave privada, documentos digitais que associam com segurança pares de chaves criptográficas a identidades como sites, indivíduos ou organizações.

2. Independentemente da aplicação pretendida, cada certificado X.509 inclui uma chave privada, assinatura digital e informações sobre a identidade associada ao certificado e sua emissão pela autoridade de certificação (CA).

3. A assinatura digital é um hash codificado de um documento que foi criptografado com uma chave privada. Quando um certificado X.509 é assinado por um CA publicamente confiável, como SSL.com, o certificado pode ser usado por terceiros para verificar a identidade da entidade que o apresenta.

Assinale a alternativa que indica todas as afirmativas corretas.

Com relação a este assunto, assinale a alternativa que indica corretamente os elementos-chave de um Sistema de Gestão de Continuidade de Negócios (SGCN).

Assinale a alternativa que indica corretamente a propriedade na qual todas as ações realizadas no sistema são conhecidas e não podem ser escondidas ou negadas por seus autores; esta propriedade também é conhecida como irrefutabilidade ou não repúdio.

1. Uma Política de Segurança da Informação tem como objetivo prover orientação da Direção e apoio para a segurança da informação de acordo com os requisitos do negócio e com as leis e regulamentações relevantes.

2. A gestão da continuidade de negócios apresenta somente medidas de recuperação, com o objetivo de impedir a indisponibilidade de serviços e atividades do negócio, protegendo, assim, os processos críticos contra impactos causados por falhas ou desastres e, no caso de perdas, prover a recuperação dos ativos envolvidos e restabelecer o funcionamento normal da organização em um intervalo de tempo aceitável.

3. A gestão de incidentes de segurança da informação engloba a definição de responsabilidades e procedimentos efetivos para o controle de eventos adversos (incidentes) após a notificação. Sendo assim, a gestão de incidentes envolve procedimentos para a notificação de eventos adversos de segurança e aplicação de medidas adequadas para sua resolução.

Assinale a alternativa que indica todas as afirmativas corretas.