Questões de Segurança da Informação para Concurso

Foram encontradas 10.099 questões

Essa função de hash, considerada atualmente insegura, seria a

O modo de operação da cifragem de blocos da criptografia simétrica usado no jogo é o

No que tange a gestão de riscos e continuidade do negócio, julgue o próximo item.

Segundo a NBR n.º 27005:2019, a abordagem da gestão de

riscos de segurança da informação define que se deve adotar

um método de fazer a gestão da segurança para todos os

processos existentes para facilitar o treinamento dos

colaboradores.

Com relação a segurança em recursos humanos, julgue o seguinte item.

Na NBR n.º 27001:2013, está previsto que as

responsabilidades pela segurança da informação

permaneçam válidas após um encerramento ou mudança da

contratação, devendo ser definidas, comunicadas aos

funcionários ou partes externas e cumpridas.

Julgue o item subsequente, a respeito de políticas para o uso de dispositivo móvel.

A ameaça em segurança dos dispositivos móveis da empresa

denominada ataques de engenharia social é caracterizada

pelo mau uso dos recursos de rede, dispositivo ou identidade,

como, por exemplo, ataques de negação de serviço.

Julgue o item seguinte, acerca de controle de acesso.

No controle de acesso, somente os usuários que tenham sido

especificamente autorizados podem usar e receber acesso às

redes e aos seus serviços.

Julgue o item a seguir, a respeito da NBR ISO/IEC n.º 27001:2013.

Segundo a referida norma, um incidente de segurança da

informação é uma ocorrência identificada de um estado de

sistema, serviço ou rede, que indica uma possível falha no

sistema de gestão da informação.

Assinale a alternativa que apresenta a sequência correta.

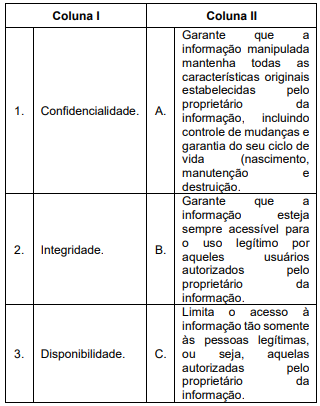

Confidencialidade, integridade e disponibilidade são os três pilares essenciais da segurança da informação. Relacione a Coluna 1 à Coluna 2, associando os pilares essenciais da segurança às medidas que podem ser utilizadas para reforçar cada um dos pilares.

Coluna 1

1. Confidencialidade.

2. Integridade.

3. Disponibilidade.

Coluna 2

( ) Sistema de controle de versão de arquivos.

( ) Utilização do algoritmo AES.

( ) Plano de backups e recuperação de dados.

( ) Utilização do algoritmo SHA-256 sobre arquivos.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Quanto ao programa de correio eletrônico Microsoft Outlook 2016, aos conceitos de organização e de gerenciamento de arquivos e pastas e aos procedimentos de backup, julgue o item

Caso uma empresa deseje realizar uma recuperação de

backup para fins de teste, o método de backup com base

em fitas não poderá ser usado para a realização da

referida cópia de segurança, uma vez que as fitas

permitem que os backups sejam recuperados somente

uma vez.

A política de segurança estabelecida para uma empresa determina o uso do recurso de controle de acesso físico.

Para a implantação desse recurso, deve-se utilizar

Acerca de VPN e firewall, e considerando as normas ISO 31000, ISO 22301 e ISO 27002, julgue o item que se segue.

Segundo a ISO 22301, os planos de continuidade de

negócios devem conter detalhes para gerenciar as

consequências de uma disrupção, considerando a estimativa

de perdas financeiras de longo prazo.

Acerca de VPN e firewall, e considerando as normas ISO 31000, ISO 22301 e ISO 27002, julgue o item que se segue.

De acordo com a ISO 27002, é diretriz que os métodos de

gerenciamento de projetos empregados estabeleçam a

segurança da informação como parte integrante de todas as

fases metodológicas dos projetos.