Questões de Concurso Sobre segurança da informação

Foram encontradas 11.079 questões

Fase I: o evento de segurança de TIC detectado, que é um incidente em potencial, é relatado (geração de relatório de eventos) da fonte (pessoas, aviso de organização externa ou alerta do sistema) ao PoC (ponto de contato).

Fase II: dependendo das características do incidente, vários tipos de geração de relatórios internos são incluídos como parte da geração de relatório de incidentes.

As fases I e II são, correta e respectivamente,

I. O cliente é conectado ao load balancer por meio da conexão HTTPS segura e criptografada e, em seguida, esse load balancer é conectado ao servidor por meio do protocolo HTTP inseguro. O servidor não requer que todos os dados provenientes do lado do cliente sejam criptografados e descriptografados, o que ajuda a reduzir o workload e aumentar a velocidade de carregamento. Os sites com protocolo inseguro são certamente os que não lidam com nenhum dado sensível do usuário.

II. Os dados do cliente ao load balancer e do load balancer ao servidor se mantêm criptografados. O objetivo é verificar os dados para garantir que estejam livres de malware. O processo inclui a descriptografia dos dados recebidos e, em seguida, a inspeção de spyware, vírus e ataques web como DDoS, cross-site forgery, SQL injections etc. Logo após, os dados são novamente criptografados e enviados para o servidor web. Isso pode ser caro devido ao investimento em infraestrutura, mas é útil para os sites que coletam informações confidenciais do usuário.

Os tipos I e II são, correta e respectivamente, SSL

Carlos abre um aplicativo no qual são oferecidas 3 formas de acesso à plataforma: com Google, com Facebook e com E-mail.

Carlos clica no opção “Acessar com Google”. O aplicativo faz uma requisição ao Google Accounts, pedindo uma chave de acesso para consumir um recurso protegido. Quando o Google Accounts recebe o pedido de autorização para acessar um recurso protegido, inicia-se o processo de identificação e autenticação.

Surge a tela do Google para Carlos digitar seu e-mail (@gmail.com), seguida da tela (do Google) para Carlos digitar a senha. Nesse passo, Carlos identifica-se, autentica-se e consente que o aplicativo acesse os recursos protegidos em seu nome. Então, o Google Accounts emite um access token (chave de acesso) para o aplicativo, que poderá acessar os recursos protegidos.

Nessa situação, que ilustra o funcionamento inicial do OAuth2 (RFC 6749), o Google Accounts é o ...I... , Carlos é o ...II... e o aplicativo é o ...III... .

Os roles que preenchem, correta e respectivamente, as lacunas I, II e III são:

I. Especifica um conjunto de diretrizes para estabelecer, implementar, manter e melhorar continuamente um SGSI, dentro de um contexto regional ou em um conjunto de organizações de um mesmo segmento.

II. A norma também apresenta requisitos para a avaliação e tratamento de riscos de segurança da informação voltados para as necessidades da organização.

III. Especifica um conjunto de requisitos genéricos, que podem ser aplicáveis a todas as organizações, independentemente do tipo, tamanho ou natureza.

verifica-se que está(ão) correta(s) apenas

As declarações de autenticação

Nesse sentido, assinale a opção que indica a ação efetiva para prover visibilidade sobre o uso dos serviços externos; controle sobre os cumprimentos das políticas de segurança da informação; e proteção contra vazamento de identidades.

Nesse sentido, analise os métodos a seguir.

I. Ataque de texto cifrado (cyphertext-only): o criptoanalista tem uma grande biblioteca de mensagens cifradas, mas desconhece as originais e as chaves utilizadas. Seu objetivo é recuperar as mensagens normais (deduzir as chaves utilizadas).

II. Ataque de texto conhecido (known-plaintext): o criptoanalista possui uma grande biblioteca de mensagens criptografadas e também as mensagens originais equivalentes. Seu objetivo é deduzir as chaves utilizadas.

III. Ataque adaptativo do texto escolhido (adaptative-choosenplaintext): neste método o criptoanalista utiliza blocos de informações em texto puro para descobrir através da tentativa e erro entre todas as combinações possíveis as chaves de criptografia.

IV. Ataque do texto cifrado escolhido (choosen-cyphertext): o criptoanalista tem uma grande quantidade de mensagens e seus equivalentes criptografados e pode produzir uma mensagem criptografada específica para ser decifrada e obter o resultado produzido. É utilizado quando se tem uma "caixapreta" que faz descriptografia automática. Sua tarefa é deduzir chaves utilizadas.

Os métodos que estão corretamente descritos são:

Nesse sentido, assinale a opção que indica a ação efetiva para:

- Prover visibilidade sobre o uso dos serviços externos.

- Controle sobre os cumprimentos das políticas de segurança da informação.

- Proteção contra vazamento de identidades.

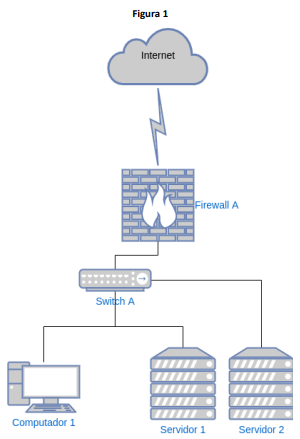

O diagrama (Figura 1) e as informações a seguir refere-se à próxima questão.

Considere que:

Os equipamentos possuem os seguintes endereços IPs e máscaras:

• Servidor 1: 10.20.1.5 /24

• Servidor 2: 10.20.1.6 /24

• Computador 1: 10.20.1.101/24

• Firewall A – LAN: 10.20.1.1/24

• Firewall A – WAN: 200.212.123.2/30

Os computadores e servidores têm como gateway padrão o IP: 10.20.1.1

O Servidor 1 possui um serviço http instalado rodando na porta 80, que está publicado para a internet através de um NAT no firewall na mesma porta.

O Servidor 2 possui um serviço ldap rodando na porta 389.

Um dos riscos indicados foi a possível interrupção do negócio mediante comprometimento do ambiente.

A esse respeito, assinale a opção que não apresenta um controle presente no Guia De Aperfeiçoamento Da Segurança Cibernética Para Infraestrutura Crítica V1.1 que pode ajudar a prevenir este risco.

I. Os 25 integrantes do Comitê, eleitos a cada dois anos, representam diversos setores da sociedade, sendo a maior parte proveniente de órgãos de governo (13), seguidos pela Sociedade Civil (10) e por dois acadêmicos de notório saber em assuntos de Internet.

II. Além de recomendação de procedimentos, normas e padrões técnicos operacionais para a Internet no Brasil, entre as atribuições do Comitê está o estabelecimento de diretrizes para a administração do registro de Nomes de Domínio usando <.br> e de alocação de endereços Internet (IPs);

III. O setor empresarial é o único a receber pro-labore para integrar o Comitê e pode indicar apenas representantes dos seguintes setores: bens de informática, provedores de acesso e usuários.

Está correto o que se afirma em

Assinale a alternativa que apresenta a ferramenta de backup descrita acima.

I. A mensagem a ser assinada é inserida em uma função de hash que produz um código hash seguro de tamanho variado.

II. O código hash gerado é encriptado usando a chave privada do emissor para formar a assinatura digital.

III. O destinatário recebe a mensagem e produz um código hash. Ele também decripta a mensagem usando a chave pública do emissor. Se o código hash calculado coincidir com a assinatura decriptada, ela é aceita como válida.

A sequência correta é