Questões de Concurso Sobre segurança da informação

Foram encontradas 10.735 questões

No que se refere à norma ABNT NBR ISO/IEC 27002:2013, julgue o item.

De acordo com essa norma, deve-se assegurar a seleção

adequada dos recursos humanos, com vistas às suas

referências pessoais e profissionais, incluindo uma

verificação destas e de sua documentação.

No que se refere à norma ABNT NBR ISO/IEC 27002:2013, julgue o item.

Segundo a norma, não há necessidade de restringir o

acesso físico de pessoas a qualquer ambiente da

organização, visto que esse tipo de acesso não provoca

danos aos seus ativos de informação; há, no entanto,

uma série de procedimentos que devem ser seguidos

quanto ao acesso lógico aos sistemas.

No que se refere à norma ABNT NBR ISO/IEC 27002:2013, julgue o item.

A norma faz menção aos ativos de informação e aos

recursos de processamento desta, os quais devem ser

identificados e inventariados, sendo estabelecidos os

responsáveis por sua estruturação e manutenção.

No que se refere à norma ABNT NBR ISO/IEC 27002:2013, julgue o item.

A norma ABNT NBR ISO/IEC 27002:2013, que tem como

propósito servir como referência na implementação e no

desenvolvimento de um sistema de gestão de segurança

da informação (SGSI), é considerada uma norma

completa e ampla que esgota as necessidades de todas

as empresas, não sendo necessário que estas realizem

adaptações.

Segundo NIST, o processo de resposta a incidentes de segurança é dividido em quatro etapas. São elas:

1. preparação;

2. detecção e análise de incidentes;

3. contenção, erradicação e recuperação; e

4. atividades pós-incidente.

A fase na qual deve ser realizada a coleta de evidências forenses é a de

Métodos criptográficos podem ser subdivididos em duas categorias: criptografia de chave simétrica e criptografia de chave assimétrica.

A criptografia de chave simétrica, também chamada de criptografia de chave secreta ou única, utiliza uma mesma chave tanto para codificar quanto para decodificar.

A criptografia de chaves assimétricas, também conhecida como criptografia de chave pública, utiliza duas chaves distintas; uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono.

CGI.BR. Cartilha de segurança para internet. 4. ed.

São Paulo: CERT.br, 2012, com adaptações.

A respeito desse assunto, assinale a alternativa correta.

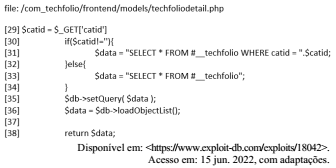

Sistemas de gestão de conteúdo (Content Management System – CMS), como Joomla, Plone e WordPress, são ferramentas muito comuns para hospedagem de portais institucionais, principalmente com a padronização da identidade visual do governo.

Entretanto, apesar de facilitar a publicação de conteúdos, o administrador, ao instalar plugins de terceiros, deve se manter sempre atento à exposição do ambiente de hospedagem a vulnerabilidades importadas juntamente com os plugins, devendo manter, em sua base, sempre as versões mais atuais e consultando, de forma recorrente, a existência de vulnerabilidades conhecidas em sua base instalada, em portais como o Exploit DB.

Acervo pessoal

Com base nas informações apresentadas, assinale a

alternativa que indica o tipo de vulnerabilidade existente.

I. Transmissões incompletas e erros de roteamento.

II. Alterações não autorizadas de mensagens.

III. Divulgação não autorizada.

IV. Duplicação ou reapresentação de mensagem não autorizada.

A norma ABNT NBR 27001:2013 recomenda que as informações envolvidas em transações nos aplicativos de serviços devem ser protegidas para prevenir o que consta de

Nowadays, firewalls are way more sophisticated than they used to be. They are now capable of inspecting the application-level protocols and are often not only deployed at the forefront of the infrastructure but also between each component, to monitor and limit unauthorized accesses.

For the same reason, some container orchestrator tools (such as

but also the public cloud providers) offer the possibility

to implement the so-called network policies, which are essentially

but also the public cloud providers) offer the possibility

to implement the so-called network policies, which are essentially  acting as a network firewall, hence not allowing (or

dropping) unwanted network connections. Firewalls can be hardware appliances (with major vendors including Cisco and Check

Point, among others), or even software distributions (such as PFSense and Zeroshell).

acting as a network firewall, hence not allowing (or

dropping) unwanted network connections. Firewalls can be hardware appliances (with major vendors including Cisco and Check

Point, among others), or even software distributions (such as PFSense and Zeroshell).

(Adaptado de: BONOCORE, Giuseppe. Hands-On Software Architecture with Java. Packt Publishing, 2022)

As lacunas I e II devem ser preenchidas, correta e respectivamente, com

I) Backup Incremental - Faz a cópia das últimas alterações relativas ao último backup.

II) Backup Espelhamento - Faz a cópia de todos os arquivos garantindo sua integridade.

III) Backup Diferencial - Faz a cópia apenas das últimas modificações relativas ao último backup completo (Full).

IV) Backup Completo (Full) - É a cópia completa de todos os arquivos.

Estão corretas apenas as assertivas:

Considere as ferramentas de:

I. detecção e prevenção de intrusões (IDS e IPS).

II. segurança de terminais, como softwares antivírus.

III. contenção de ataques como o metasploit framework.

IV. análise de logs de segurança e sistemas de gestão de informações e eventos de segurança (SIEM).

Segundo a norma ABNT NBR 27035-3:2021, os eventos de segurança da informação podem ser detectados internamente por uma pessoa ou pelas ferramentas indicadas APENAS em