Questões de Concurso Sobre segurança da informação

Foram encontradas 10.662 questões

I) Backup Incremental - Faz a cópia das últimas alterações relativas ao último backup.

II) Backup Espelhamento - Faz a cópia de todos os arquivos garantindo sua integridade.

III) Backup Diferencial - Faz a cópia apenas das últimas modificações relativas ao último backup completo (Full).

IV) Backup Completo (Full) - É a cópia completa de todos os arquivos.

Estão corretas apenas as assertivas:

Considere as ferramentas de:

I. detecção e prevenção de intrusões (IDS e IPS).

II. segurança de terminais, como softwares antivírus.

III. contenção de ataques como o metasploit framework.

IV. análise de logs de segurança e sistemas de gestão de informações e eventos de segurança (SIEM).

Segundo a norma ABNT NBR 27035-3:2021, os eventos de segurança da informação podem ser detectados internamente por uma pessoa ou pelas ferramentas indicadas APENAS em

Coluna 1

1. Sistema criptográfico simétrico.

2. Sistema criptográfico de chave pública.

3. Função de hash criptográfica.

Coluna 2

( ) RSA

( ) AES

( ) SHA-512

( ) DES

( ) MD5

( ) RC4

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

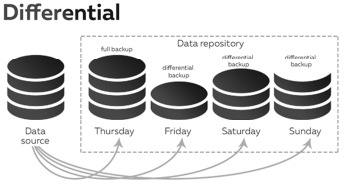

Com base na figura apresentada e considerando que as políticas

full backup (completo) e differential (diferencial) foram

executadas com sucesso em Thursday, Friday, Saturday e

Sunday, é correto afirmar que,

Keylogger e Screenlogger são exemplos de worms.

Um ataque de spoofing é aquele em que o invasor, utilizando-se de algoritmos sofisticados, tenta adivinhar, por tentativa e erro, um nome de usuário e senha e, assim, executar processos e acessar sites, computadores e serviços em nome desse usuário, com os mesmos privilégios dele.

O phishing é definido como uma mensagem que possui conteúdo alarmante ou falso e que tem como remetente alguma instituição pública; diferentemente dos outros tipos de pragas virtuais, não visa obter dados pessoais e financeiros do usuário de computador.

O ato pelo qual uma pessoa tenta se passar por outra, atribuindo-se uma falsa identidade, com a finalidade de obter vantagens indevidas, é definido como furto de identidade (identity theft).

Um certificado digital foi compartilhado para troca de emails entre duas pessoas de forma segura; antes da comunicação, o certificado precisou de um canal seguro para ser compartilhado entre os participantes da comunicação, a fim de que ambos pudessem ter o mesmo certificado.

Nessa situação, é correto afirmar que