Questões de Segurança da Informação para Concurso

Foram encontradas 10.099 questões

O processo de aceitação do risco da gestão de riscos e segurança da informação está alinhado com o processo de planejamento do SGSI (sistema de gestão de segurança da informação).

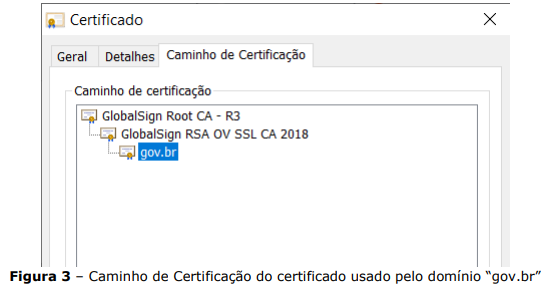

Com relação ao que se pode depreender da figura acima, analise as assertivas abaixo:

I. O certificado digital identificado por “gov.br” foi emitido utilizando a chave privada do certificado identificado por “GlobalSign RSA OV SSL CA 2018”.

II. O certificado digital identificado por “GlobalSign RSA OV SSL CA 2018” foi emitido utilizando a chave pública do certificado identificado por “GlobalSign Root CA - R3”.

III. O certificado digital identificado por “GlobalSign Root CA - R3” foi emitido utilizando a sua própria chave privada.

IV. O certificado digital identificado por “GlobalSign Root CA - R3” foi emitido utilizando a chave privada da IANA (Internet Assigned Numbers Authority), órgão global que controla os certificados confiáveis na Internet.

Quais estão corretas?

Capaz de analisar qual a parcela de risco de uma intrusão e bloqueá-la antes que ela ocorra, um IPS permite criar regras com o objetivo de monitorar aumentos anormais de tráfego de rede; além dessa funcionalidade, ele ainda pode alertar o responsável pela segurança, caso ocorram tais anomalias.