Questões de Concurso

Sobre segurança de sistemas de informação em segurança da informação

Foram encontradas 395 questões

Além de ajudar no bloqueio de vírus, são atividades executadas pelo Firewall do Windows:

Nesse contexto, conclui-se que a loja virtual representa, dentro do projeto, o

questões de nos 36 e 37.

Um sistema legado utiliza uma senha alfanumérica de 4 posições,

onde só são permitidos dígitos de 0 a 9 e caracteres

alfabéticos maiúsculos de A a Z (incluindo as letras K, W e

Y). Uma senha válida deve ter exatamente 4 caracteres, conter

pelo menos um caracter alfabético, e não pode conter ou

ser igual ao login do usuário.

A figura acima apresenta uma proposta de organização de um conjunto de serviços de segurança da informação no qual se destacam elementos sobrepostos numerados de 1 a 8. Acerca dosconceitos apresentados, julgue os itens que se seguem.

A figura acima apresenta uma proposta de organização de um conjunto de serviços de segurança da informação no qual se destacam elementos sobrepostos numerados de 1 a 8. Acerca dosconceitos apresentados, julgue os itens que se seguem.

seguintes itens.

I - O certificado digital de uma empresa é um arquivo confidencial que deve estar a salvo das ações de hackers, pois, caso contrário, o certificado será revogado.

II - CAPTCHAs podem ser utilizados para impedir que softwares automatizados executem ações que degradem a qualidade do serviço prestado por um sistema Web, devido ao abuso no uso do recurso disponibilizado pelo sistema.

III - O não repúdio é uma técnica de proteção utilizada por agentes de segurança para educar os usuários contra a possível tentativa de hackers de obterem informações importantes ou sigilosas em organizações ou sistemas, por meio da enganação ou da exploração da confiança das pessoas.

Está(ão) correta(s) a(s) proposição(ões)

seguintes.

Nesse contexto, dois termos são a seguir descritos.

I. É o software pirata distribuído ilegalmente pela Internet.

II. É o hacking de sistemas telefônicos, geralmente com o objetivo de fazer ligações gratuitas ou para espionar ligações alheias.

Esses dois termos são denominados, respectivamente:

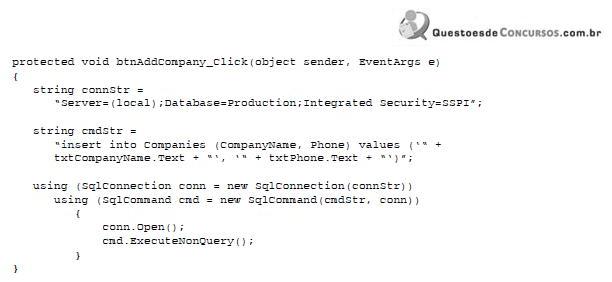

Considerando-se que o fragmento acima lê dados de formulários preenchidos por usuários, o código é vulnerável ao ataque de