Questões de Concurso

Sobre segurança de sistemas de informação em segurança da informação

Foram encontradas 395 questões

I. O seu provedor sofre uma grande sobrecarga de dados ou um ataque de negação de serviço e por este motivo você fica impossibilitado de enviar sua Declaração de Imposto de Renda à Receita Federal.

II. Alguém obtém acesso não autorizado ao seu computador e lê todas as informações contidas na sua Declaração de Imposto de Renda.

III. Alguém obtém acesso não autorizado ao seu computador e altera informações da sua Declaração de Imposto de Renda, momentos antes de você enviá-la à Receita Federal.

A associação correta do requisito de segurança com os exemplos de violação está expressa, respectivamente, em:

Segurança Institucional da Presidência da República (GSIPR) e

normas complementares, julgue os itens a seguir.

- tentam se passar pela comunicação oficial de uma instituição conhecida, tal como banco, empresa ou site popular;

- procuram atrair a atenção do usuário, seja por curiosidade, por caridade ou pela possibilidade de obter alguma vantagem financeira;

- informam que a não execução dos procedimentos descritos pode acarretar sérias consequências, como a inscrição em serviços de proteção de crédito e o cancelamento de um cadastro, de uma conta bancária ou de um cartão de crédito;

- tentam induzir o usuário a fornecer dados pessoais e financeiros, por meio do acesso a páginas falsas, que tentam se passar pela página oficial da instituição; da instalação de códigos maliciosos, projetados para coletar informações sensíveis; e do preenchimento de formulários contidos na mensagem ou em páginas web.

Este meio de ataque é conhecido como

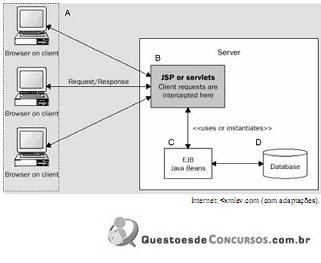

A figura acima propõe um esquema arquitetural de um sistema web em múltiplas camadas, no qual se destacam elementos nomeados A, B, C e D. Considerando essa figura, assinale a opção correta acerca da formulação de um modelo cliente/servidor de n camadas, aderente ao conceito de web services, que emprega segurança de servidores, DMZ, IDS/IPS e firewalls.

( ) A gestão de riscos geralmente inclui a análise/avaliação de riscos, o tratamento de riscos, a aceitação de riscos e a comunicação de riscos.

( ) A elaboração de uma política de segurança da informação deve ser o primeiro passo de uma organização que deseja proteger seus ativos e estar livre de perigos e incertezas.

( ) Autenticidade refere-se a propriedade de salvaguarda da exatidão e completeza da informação.

( ) A norma ISO/IEC 15408 (Common Criteria) é a versão brasileira da bS 7799 (British standard) e especifca os requisitos para implementação de controles de segurança personalizados para as necessidades individuais de organizações ou suas partes.

Assinale a opção com a sequência CORRETA.

Dentre as atividades que pertencem à fase de execução, inclui-se a

Esse procedimento só foi possível porque, no contexto da segurança da informação e, em relação à transação, a administradora provou pelo menos sua

empresa, um analista seja encarregado de avaliar e monitorar a

utilização de normas e padrões de segurança da informação, julgue

os itens subsequentes.

I. É obtida a partir da implementação de um conjunto de controles adequados, incluindo políticas, processos, procedimentos, estruturas organizacionais e funções de software e hardware.

II. A interconexão de redes públicas e privadas e o compartilhamento de recursos de informação aumentam a dificuldade de se controlar o acesso. A tendência da computação distribuída aumenta a eficácia da implementação de um controle de acesso centralizado.

III. Os controles de segurança precisam ser estabelecidos, implementados, monitorados, analisados criticamente e melhorados, onde necessário, para garantir que os objetivos do negócio e de segurança da organização sejam atendidos. Convém que isto seja feito em conjunto com outros processos de gestão do negócio.

IV. É importante para os negócios, tanto do setor público como do setor privado, e para proteger as infraestruturas críticas. Em ambos os setores, a função da segurança da informação é viabilizar os negócios como o governo eletrônico (e-gov) ou o comércio eletrônico (e-business), e evitar ou reduzir os riscos relevantes.

Está correto o que consta em

I. Capacidade do sistema de permitir que alguns usuários acessem determinadas informações, enquanto impede que outros, não autorizados, sequer as consultem.

II. Informação exposta, sob risco de manuseio (alterações não aprovadas e fora do controle do proprietário da informação) por pessoa não autorizada.

III. O sistema deve ter condições de verificar a identidade dos usuários, e este ter condições de analisar a identidade do sistema.

Os itens I, II e III, associam-se, direta e respectivamente, aos princípios de

I. Considerando os cuidados com os aspectos de confidencialidade, os incidentes de segurança da informação podem ser utilizados em treinamento de conscientização como exemplos do que poderia ocorrer, como responder a tais incidentes e como evitá-los futuramente.

II. Um mau funcionamento ou outras anomalias de comportamento de sistemas podem ser um indicador de um ataque de segurança ou violação de segurança e, portanto, convém que sejam notificados como um evento de segurança da informação.

III. Convém que os funcionários, fornecedores e terceiros sejam alertados para não tentarem averiguar uma fragilidade de segurança da informação suspeita. Testar fragilidades pode ser interpretado como um uso impróprio potencial do sistema e também pode causar danos ao sistema ou serviço de informação, resultando em responsabilidade legal ao indivíduo que efetuar o teste.

IV. Convém que, adicionalmente à notificação de eventos de segurança da informação e fragilidades, o monitoramento de sistemas, alertas e vulnerabilidades seja utilizado para a detecção de incidentes de segurança da informação.

Está correto o que consta em