Questões de Concurso

Sobre segurança de sistemas de informação em segurança da informação

Foram encontradas 395 questões

A confidencialidade tem o objetivo de garantir que apenas pessoas autorizadas tenham acesso à informação. Essa garantia deve ser obtida em todos os níveis, desde a geração da informação, passando pelos meios de transmissão, até chegar ao seu destino e ser devidamente armazenada ou, se necessário, destruída sem possibilidade de recuperação.

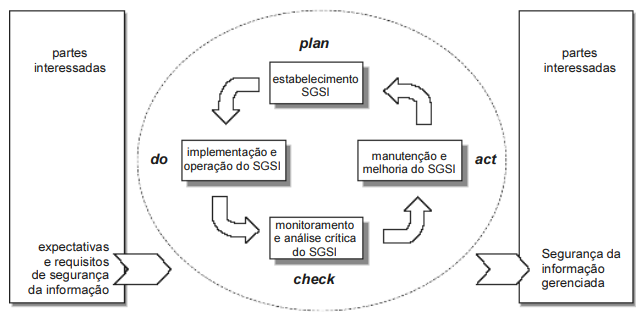

Tomar as ações corretivas e preventivas para alcançar a melhoria contínua, com base nos resultados da auditoria interna do SGSI, na revisão gerencial ou em outra informação pertinente, faz parte da fase do planejamento do SGSI.

O gerenciamento dos riscos envolve atividades que procuram impedir um ataque antes que ele ocorra e(ou) que reduzam os efeitos de uma ameaça.

I Não existe, hoje, lei federal que permita ou proíba um empregador de abrir um e-mail dirigido ao empregado, se este estiver usando o e-mail da organização para a qual trabalha.

II O direito à privacidade é um dispositivo infraconstitucional relacionado à segurança da informação.

III A doutrina e a legislação brasileira prescrevem como um dos tipos de assinaturas eletrônicas a assinatura digitalizada, a qual é gerada por meio de criptografia assimétrica.

IV São fases do tratamento da informação, que devem ser observadas pela administração pública quando da gestão da documentação governamental: recepção, produção, reprodução, utilização, acesso, transporte, transmissão, distribuição, armazenamento, eliminação e controle.

Estão certos apenas os itens

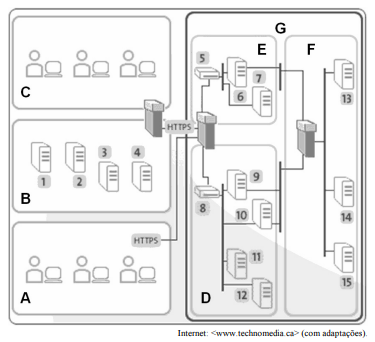

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

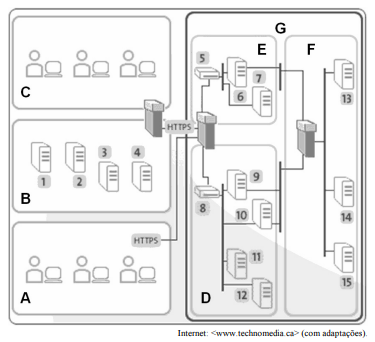

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

I Maior número de vulnerabilidades de segurança tende a residir na área E que na área D. II Maior número de ataques tende a ocorrer na área F que na área D. III Maior número de controles tende a ser associado à área B que à área D.

IV Maior perímetro de segurança tende a ser estabelecido na área A que na região C. V A presença de firewalls de aplicação é mais comum na área F que na área B.

Estão certos apenas os itens

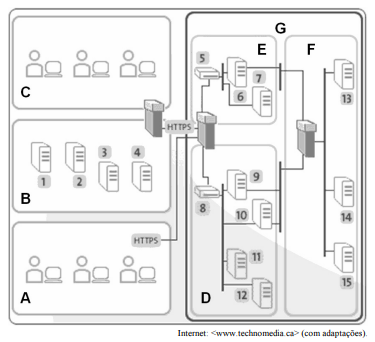

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

I. Requer mais PEPs implantados, porém tem menos conflitos com recursos fim-a-fim. II. Tem bom desempenho com cargas de trabalho efêmeras e ambientes bem dinâmicos. III. As DMZs podem ser executados na borda de uma PEP servindo como caminho seguro de roteamento.

Está correto o que se afirma em

Julgue o item subsequente, a respeito da interoperabilidade entre aplicações.

OAuth, que é um protocolo utilizado para autorizar

aplicações web, desktop, mobile e dispositivos em geral, não

separa o papel do cliente do papel do proprietário do recurso.