Questões de Concurso

Comentadas sobre segurança de sistemas operacionais em sistemas operacionais

Foram encontradas 214 questões

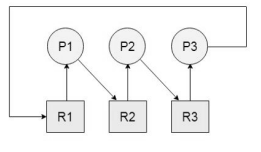

Analise a figura a seguir.

Como é denominado o estado geral entre processos de

um sistema operacional, em que dois ou mais processos

envolvidos aguardam por dois ou mais recursos, formando

um grafo cíclico, como apresentado na imagem?

Qual transição de processo não é permitida pelo sistema operacional?

Julgue o item a seguir, relativos a arquitetura de sistemas operacionais e a servidores físicos.

Os pilares formantes da segurança de servidores físicos são

norteados pelas seguintes políticas de segurança: física,

contra indisponibilidade, ambiental e lógica.

Com relação à segurança dos contêineres Docker, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) Possuem isolamento no nível do processo no sistema operacional e isolamento adicional, usando recursos especiais tais como namespaces e cgroups.

( ) Aproveitam-se dos mecanismos interprocess communication padrão, tais como sinais, pipes e sockets, onde cada contêiner possui a sua própria network stack.

( ) Os contêineres possuem um multi level security no sistema operacional do host e os recursos físicos que são gerenciados por um hypervisor compartilhado.

As afirmativas são, na ordem apresentada, respectivamente,

Para proteção específica a contra-ataques ransoware, a Chefe da Informática orientou corretamente seus usuários a

Acerca dos conceitos de organização e de gerenciamento de programas e da instalação de periféricos, julgue o item.

No Windows, o Controle da Conta de Usuário (UAC)

pode ajudar a impedir alterações não autorizadas no

computador do usuário.

O perito pode conseguir essas informações

Acerca de segurança da informação, julgue o item seguinte.

O registro de logs e a desinstalação de software

desnecessário para o funcionamento do servidor são

considerados ações do processo de hardening do sistema

operacional.