Questões de Concurso

Sobre segurança de sistemas operacionais em sistemas operacionais

Foram encontradas 226 questões

A respeito de sistemas operacionais Windows, julgue o item a seguir.

Em razão da garantia de segurança e do padrão do sistema

operacional Windows, a comunicação remota do PowerShell

escuta as portas HTTP 80 e HTTPS 443.

Considere as seguintes permissões de acesso para a pasta intranet em um sistema operacional Linux:

drwxrw---- 2 root root 58 Mar 25 07:01 intranet

Para que os usuários do sistema pertencentes ao grupo intranet possam escrever na pasta em questão, é necessário executar o comando:

Julgue o item a seguir, em relação à vulnerabilidade dos dispositivos móveis ou navegadores web usados para acessar a Internet.

Ainda que o usuário de dispositivo Android instale apps de

lojas não oficiais do Google, o dispositivo não será afetado por

trojans, devido a sua arquitetura baseada em Unix, que são

códigos que abrem portas de manipulação remota do celular.

Julgue o próximo item, relativo ao sistema operacional Android.

Para garantir que o software gerado no servidor chegue ao

usuário final, utiliza-se um certificado code signing, que altera

o software e também insere uma assinatura do desenvolvedor

ou fabricante.

Analise as afirmativas a seguir.

I. Microsoft Security Assessment Tool 4.0 é uma ferramenta de avaliação de riscos que fornece informações e recomendações sobre as práticas recomendadas de segurança em uma infraestrutura de TI.

II. Microsoft Baseline Security Analyzer 2.2 é uma ferramenta que identifica as atualizações de segurança ausentes e erros de configuração de segurança comuns.

III. Microsoft Security Compliance Manager 3.5 é a ferramenta que verifica a compatibilidade do sistema de arquivos com as políticas de segurança da informação baseadas na ISO/IEC 27001 e 27002.

Está correto somente o que se afirma em:

Analise as afirmativas a seguir.

I. O PAM oferece um mecanismo de autenticação flexível, que é utilizado por aplicações e assim envolve trocas de permissões de acesso aos arquivos. II. O NSS oferece um mecanismo de serviço de nomes flexível, que é utilizado frequentemente pela biblioteca C padrão para obter o nome do usuário e grupo para comandos, tais como o ls e o id. III. O serviço LDAP utiliza os mecanismos PAM e NSS com os pacotes ldap-libpam e ldap-libnss para oferecer informações sobre as contas dos usuários do sistema.

Está correto somente o que se afirma em:

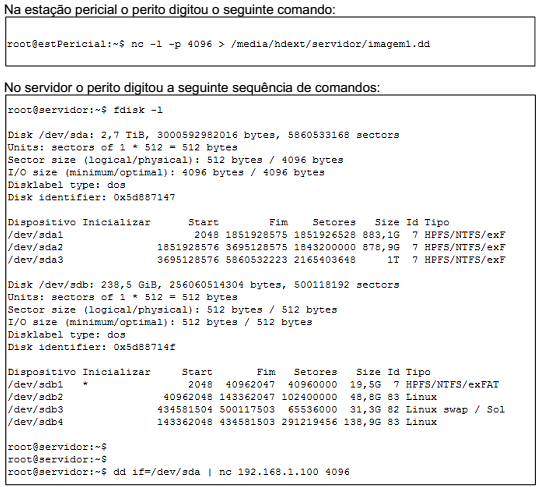

O perito chega ao local de informática e encontra um servidor de grande porte com sistema Linux, inviabilizando a arrecadação. Este servidor está conectado à rede através de um IP 192.168.1.1. Como alternativa para a coleta de vestígios, o perito configurou a estação pericial (sistema Linux) com IP 192.168.1.100 e obteve a senha para administração remota (SSH) com o administrador do servidor (inclusive com permissões de root). A estação pericial conta com um disco externo de alta capacidade disponível em /media/hdext.

Considerando que os comandos foram realizados com sucesso, selecione a sentença verdadeira:

Um Técnico em Informática estava usando um computador com o sistema operacional Windows 7 em português e, através de um caminho via Painel de Controle, clicou em “O que é uma conta de usuário?“. O sistema exibiu uma janela com a seguinte informação:

Uma conta de usuário é uma coleção de dados que informa ao Windows quais arquivos e pastas você pode acessar, quais

alterações pode fazer no computador e quais são suas preferências pessoais, como plano de fundo da área de trabalho ou

proteção de tela. As contas de usuário permitem que você compartilhe um computador com várias pessoas, enquanto mantém

seus próprios arquivos e configurações. Cada pessoa acessa a sua conta com um nome de usuário e uma senha. Há três tipos

de contas, cada tipo oferece ao usuário um nível diferente de controle do computador:

Considere as seguintes afirmações sobre o firewall do Windows 7:

I. Quando o Firewall do Windows está ativado, a maioria dos programas fica impedida de se comunicar através do firewall. Se quiser que um programa se comunique através do firewall, você poderá adicioná-lo à lista de programas permitidos. O Firewall do Windows por padrão fica desativado até que seja configurado e executado.

II. É possível bloquear todas as tentativas não solicitadas de conexão ao computador, incluindo os programas que estão na lista de permitidos. Com esta configuração, o sistema não notifica quando o Firewall do Windows bloqueia programas, e os programas na lista de programas permitidos são ignorados.

III. A desativação do Firewall do Windows pode deixar o computador mais vulnerável a danos causados por worms ou hackers. Além destas proteções, o Firewall do Windows pode proteger o computador de ataques do tipo phishing.

Está correto o que se afirma em

Um dos arquivos mais críticos do Linux é o /etc/passwd. Ao consulta-lo, um administrador, esperando encontrar senhas criptografadas para todos os usuários, obtém as seguintes linhas:

leo:x: 500: 500: :/home/leo:/bin/bash

maria:x:501:501: :/home/maria:/bin/tcsh

A exibição dessas linhas conduz à seguinte conclusão:

Um dos fundamentos da arquitetura de segurança do Android é que, por padrão, cada aplicativo opera em uma sandbox de processo. Esse mecanismo de segurança isola a execução do aplicativo que precisa declarar no arquivo AndroidManifest.xml as permissões necessárias para acessar recursos que não são fornecidos pela sandbox básica.

A permissão que deve ser declarada para permitir que aplicativos abram soquetes de rede é: