Questões de Concurso

Sobre segurança de sistemas operacionais em sistemas operacionais

Foram encontradas 227 questões

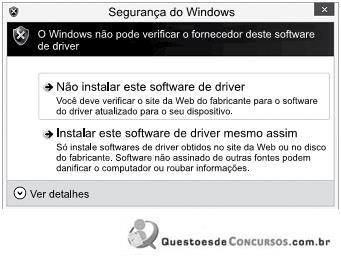

Essa mensagem apareceu porque

I. Ações de acesso podem ser registradas no log de eventos do Windows.

II. Aplicações específicas podem ser bloqueadas pelo administrador.

III. Aplicações assinadas digitalmente por uma autoridade de certificação reconhecida podem ser excluídas das solicitações de confirmação.

Assinale:

I. Configuração de Contas de Usuários que identifiquem unicamente cada usuário da rede de dados da empresa e dos servidores de arquivos.

II. Configuração de Grupos de Usuários para as áreas funcionais da instituição, que sejam associados às permissões de acesso aos diretórios e aos arquivos guardados em servidores da rede de dados.

III. Associação de Grupos de Usuários correspondentes às áreas funcionais da instituição com as Contas de Usuários, de forma a possibilitar que um usuário acesse os recursos atribuídos aos Grupos.

IV. Particionamento físico de discos de servidores, determinando que cada área funcional tenha acesso restrito a determinados trechos de disco que lhe dizem respeito.

V. Associação de Contas de Usuários às permissões de acesso aos diretórios, e aos arquivos guardados em servidores da rede de dados.

A segregação de perfis de acesso aos arquivos armazenados nos servidores através de recursos do Windows Server 2008 R2 e do Red Hat Enterprise Linux 6, envolve obrigatoriamente as atividades descritas em

No Windows Server 2003, a validação do nome do usuário é suficiente para a autenticação no IIS.

_________ é basicamente a capacidade de acessar múltiplas unidades operacionais de uma única responsabilidade do aplicativo. Na versão R12 (Release 12), pode-se criar com esta ferramenta um perfil de segurança e atribuir o máximo de unidades operacionais diante de diferentes necessidades. Pode-se, também, agrupar esse perfil de segurança para uma única responsabilidade usando uma opção de perfil.

Para desabilitar o carregamento desses processos, os nomes dos programas foram verificados e removidos

Recentemente foi divulgada uma vulnerabilidade de segurança chamada Shellshock, que afeta um dos mais populares interpretadores de comandos usados no Linux, conhecido como Bash. Essa vulnerabilidade afeta o recurso do interpretador que é usado para o armazenamento e compartilhamento de parâmetros por diversos programas.

Assinale a opção que apresenta o nome correto do recurso citado no fragmento acima.

1. Se você usar uma conta administrador para alterar a senha de outra conta, os arquivos ou mensagens de email criptografados dessa outra conta não serão mais acessíveis para a pessoa que a utilizava, caso esta não tenha conhecimento da nova senha.

2. Para alterar a senha, o usuário deve pressionar Ctrl+Alt+Delete e clicar em Alterar uma senha. Depois deve fornecer a senha antiga e depois a nova, digitando a senha nova outra vez para confirmá-la e pressionar Enter.

3. A Microsoft considera uma senha forte se ela apresentar letras maiúsculas, minúsculas, números e símbolos do teclado como * ou @.

Assinale a alternativa que indica todas as afirmativas corretas.

Observe abaixo um exemplo de uso das permissões de acesso a um arquivo no GNU/Linux (obtido com o comando ls –la):

-rwxr-xr-- 1 jose user 8192 nov 4 16:00 teste

Com essas permissões de acesso, é possível:

I - ao usuário dono do arquivo ler e alterar seu conteúdo e executar o arquivo;

II - aos usuários que pertencem ao grupo do dono do arquivo ler seu conteúdo e executar o arquivo;

III - ao usuário dono do arquivo somente ler o conteúdo do arquivo;

IV - a todos os usuários, menos o dono e os que pertencem ao grupo do dono, ler, alterar seu conteúdo e executar o arquivo.

É correto apenas o que se afirma em:

Para configurar todos os endereços de e-mail do domínio acme.com.br como endereços que não devem ser classificados como spam, o usuário do sistema deve editar o arquivo user_prefs da pasta .spamassassin do seu home e acrescentar a diretiva de configuração