Questões de Concurso Público IF-RJ 2015 para Tecnólogo - Infraestrutura e Redes

Foram encontradas 50 questões

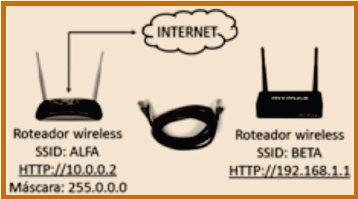

Deseja-se configurar o roteador IFRJ02, de modo que também por meio deste se possa ter acesso à internet, e para isso há necessidade de se atribuir um IP, uma máscara e um endereço IP como gateway. Considerando que se atribuiu a mesma máscara 255.255.255.0, para que a configuração seja válida e o link funcione satisfatoriamente, o IP e o gateway são respectivamente:

Observe a figura abaixo, referente a um tipo endereço IPv6.

Este tipo de endereço é usado para definir um grupo de hosts em vez de apenas um. Na prática, um pacote enviado para um endereço desse tipo, tem que ser entregue a cada membro do grupo. Nesse formato, enquanto um endereço do grupo permanente é definido pelos provedores de Internet e pode ser acessado a qualquer momento, por outro lado, um endereço de grupo transitório é usado apenas temporariamente, como no caso de sistemas associados a uma teleconferência.

Esse endereço é do seguinte tipo:

Os itens que completam corretamente as lacunas do fragmento acima são respectivamente:

I. No trajeto entre os computadores, os dados são criptografados e encapsulados.

II. Constitui uma forma de conectar dois computadores utilizando uma rede privada como a Internet.

III. Os pacotes com os dados que contém os IP do remetente são enviados pelo túnel criado até o computador de destino.

Assinale a alternativa correta:

Essa criptografia é denominada: