Questões de Concurso Público CEDERJ 2013 para Técnico em Educação a Distância - Programador

Foram encontradas 60 questões

I- É uma descrição concisa dos requisitos do usuário, empregando o MER como modelo de dados.

II- É a descrição das estruturas de representação da base de dados.

III- É a descrição das estruturas internas de armazenamento, dos esquemas, utilizando a DDL.

Esses esquemas denomina-se, respectivamente:

O bloco de instruções equivalente, que produz o mesmo resultado, mas utiliza a estrutura de controle repita ... ?mrepita, é:

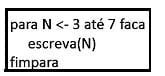

Após a execução, o algoritmo fornecerá a seguinte sequência de números:

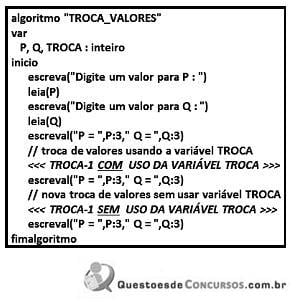

Os blocos de instruções que realizam a troca correta de valores, COM e SEM uso da variável TROCA, são, respectivamente:

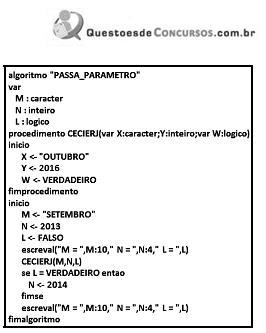

Após a execução desse algoritmo, os valores das variáveis M, N e L serão, respectivamente:

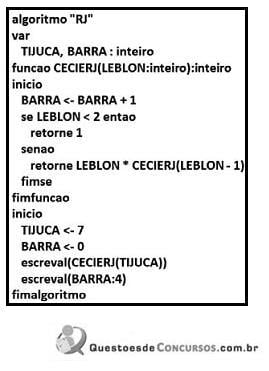

Após a execução, o valor da variável BARRA e o de retorno da função serão, respectivamente:

I- Mecanismo que permite que características comuns a diversas classes sejam integradas em uma classe base, ou superclasse, a partir da qual outras classes podem ser especi?cadas. Cada classe derivada ou subclasse apresenta as características, estrutura e métodos da classe base e acrescenta a elas o que for de?nido de particularidade para ela.

II- Mecanismo pelo qual duas ou mais classes derivadas de uma mesma superclasse podem invocar métodos que têm a mesma identi?cação, mas comportamentos distintos, especializados para cada classe derivada, usando para tanto uma referência a um objeto do tipo da superclasse. A decisão sobre o método que deve ser selecionado, de acordo com o tipo da classe derivada, é tomada em tempo de execução, através do mecanismo de ligação tardia.

Esses mecanismos denomina-se, respectivamente:

I- Inteiro de 16 bits em notação de complemento de dois. Os valores possíveis cobrem a faixa de -32.768 a 32.767.

II- Representa números em notação de ponto flutuante normalizada em precisão simples de 32 bits em conformidade com a norma IEEE 754-1985. O menor valor positivo representável por esse tipo é 1.40239846e-46 e o maior é 1.3.40282347e+38.

Esses tipos são, respectivamente:

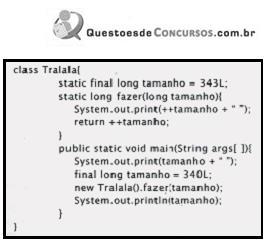

A execução desse código irá gerar o seguinte resultado:

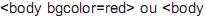

Portanto, se um programador quiser a con?guração da cor vermelha ou branca, pode utilizar

Portanto, se um programador quiser a con?guração da cor vermelha ou branca, pode utilizar

Para esse caso, também podem ser utilizadas, respectivamente, as sintaxes:

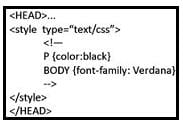

Para esse caso, também podem ser utilizadas, respectivamente, as sintaxes: Todas as informações são aplicadas ao documento utilizando- se o elemento STYLE dentro do elemento HEAD, conforme mostrado abaixo:

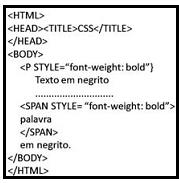

II- As informações de estilos são de?nidas para um único elemento HTML, utilizando-se o atributo STYLE, como abaixo:

As maneiras I e II são denominadas, respectivamente, “Style-Sheets”:

• Método de avaliação baseado em uma ferramenta denominada log de atividades, que permite colocar em grá?co os acessos dos participantes ao site, que ferramentas utilizou, que módulos ou materiais ou atividades acessou, em que dia, em que hora, a partir de que computador, e por quanto tempo.

O método descrito é denominado Avaliação: