Questões de Concurso Público BNDES 2008 para Profissional Básico - Análise de Sistemas - Suporte, Janeiro

Foram encontradas 70 questões

echo abcde12345 | tr 3 4 | grep -v 3 | wc -l

produz como saída

I - Para transmitir, uma estação aguarda o meio ficar livre e permanece escutando o meio até o fim da transmissão do quadro para garantir que qualquer colisão seja detectada. Uma vez que o transmissor receba dados diferentes do que enviou (colisão detectada), a transmissão é interrompida e um quadro especial é enviado para garantir que todas as estações detectem a colisão.

II - A subcamada LLC dessa rede sem fio é a mesma utilizada em uma rede 802.3 (Ethernet).

III - Essa rede pode atingir, teoricamente, a velocidade de transmissão de 56623104 bits por segundo.

Está(ão) correto(s) o(s) texto(s):

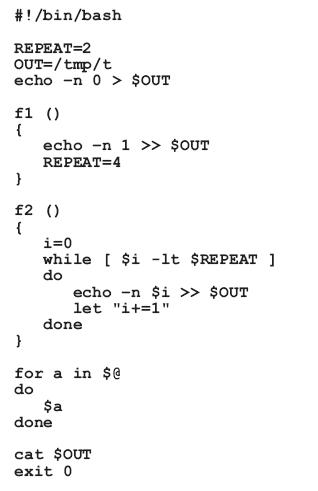

A chamada "s.sh.f1.f2" produz a saída

I - É possível gerenciar bancos de dados OLTP e OLAP.

II - As expressões MDX definem consultas e objetos multidimensionais em bancos de dados OLTP.

III - O BCP utiliza ODBC (Open Database Connectivity) para comunicação com o SQL Server.

IV - Pipes nomeados (named pipes) são suportados nativamente.

V - A tabela sysdatabases encontra-se no banco de dados de sistema chamado MSDB.

Estão corretas, apenas, as afirmativas