Questões de Concurso Público BR Distribuidora 2008 para Analista de Sistemas Júnior - Engenharia de Software

Foram encontradas 70 questões

questões de nos 36 e 37.

Um sistema legado utiliza uma senha alfanumérica de 4 posições,

onde só são permitidos dígitos de 0 a 9 e caracteres

alfabéticos maiúsculos de A a Z (incluindo as letras K, W e

Y). Uma senha válida deve ter exatamente 4 caracteres, conter

pelo menos um caracter alfabético, e não pode conter ou

ser igual ao login do usuário.

questões de nos 36 e 37.

Um sistema legado utiliza uma senha alfanumérica de 4 posições,

onde só são permitidos dígitos de 0 a 9 e caracteres

alfabéticos maiúsculos de A a Z (incluindo as letras K, W e

Y). Uma senha válida deve ter exatamente 4 caracteres, conter

pelo menos um caracter alfabético, e não pode conter ou

ser igual ao login do usuário.

I - O mecanismo deve rastrear e tratar mudanças em quaisquer fatores críticos de sucesso do projeto, incluindo escopo, prazos e custos.

II - Para tornar o processo gerenciável, é recomendado que sejam rastreadas apenas mudanças que possuam impacto significativo no custo ou nos prazos do projeto e que não sejam rejeitadas em primeira análise.

III - A avaliação e a aprovação de quaisquer solicitações de mudanças são atribuições exclusivas do gerente de projeto, pois o mesmo detém a autoridade e a responsabilidade sobre os resultados finais do projeto perante os stakeholders.

IV - Tipicamente, o mecanismo de controle de mudanças prevê algumas categorias de mudanças que são automaticamente aprovadas - tais como as resultantes de emergências - as quais devem ser registradas e rastreadas, da mesma forma que as demais.

Estão corretas APENAS as afirmativas

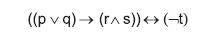

Para que valores de p, q, r, s e t, respectivamente, a proposição acima é verdadeira?

I - Ana fez um pedido;

II - Ana sabe que Beatriz tem acesso ao sistema de almoxarifado;

III - Carlos não conversou com Ana;

IV - Beatriz conhece Carlos.

São verdadeiras APENAS as conclusões

I - A norma ISO 27001 estabelece uma abordagem do tipo PDCA (Plan, Do, Check, Act) para a definição e manutenção do ISMS.

II - A norma ISO 27001 prescreve as práticas de implantação e as métricas utilizadas para avaliar o desempenho do ISMS.

III - Um dos controles listados na norma ISO 27001 preconiza que a organização deve manter contato com grupos especiais de interesse ou outros fóruns e associações profissionais especializados em segurança.

IV - O ISMS é definido formalmente na ISO 27001 como um conjunto de regras (rules) e boas práticas (best practices) nas áreas de segurança física, autenticação de usuários, autorização de acessos e manutenção de um ambiente controlado para o tratamento e gerenciamento de informação e ativos sensíveis.

Estão corretas APENAS as afirmativas

I - Um portal em geral utiliza uma instância de banco de dados para armazenar informações específicas do portal, como as personalizações dos usuários, índices para busca, regras de autorização de acesso ao conteúdo e, possivelmente, o próprio conteúdo.

II - Os portais B2B (Business-to-Business) e B2G (Business-to-Government) normalmente apresentam estrutura tecnológica similar, fazendo uso de web services em uma arquitetura A2A (Application-to- Application).

III - Um portal corporativo B2E (Business-to-Employees) pode ser utilizado para prover, além do conteúdo específico de interesse dos funcionários, recursos de integração com ferramentas de data warehouse e BI (Business Intelligence).

IV - Ferramentas mais avançadas de portal fornecem recursos para detecção de padrões de comportamento e áreas de interesse dos usuários, que serão utilizados para fornecer conteúdo personalizado ao mesmo.

Estão corretas as afirmativas

I - Atores humanos são identificados com base no papel que desempenham do ponto de vista do sistema, e não necessariamente no cargo que ocupam na instituição em que o sistema rodará.

II - A evolução dos casos de uso ao longo do ciclo de vida do projeto prevê que os mesmos ganhem em seu texto os detalhes específicos de implementação necessários à construção do software na tecnologia adotada.

III - As combinações possíveis do fluxo principal com os fluxos alternativos de um caso de uso fornecem todos os cenários possíveis para o mesmo, os quais, por sua vez, podem ser utilizados como unidades de planejamento, implementação e testes.

IV - É recomendável que cada caso de uso seja decomposto funcionalmente e passe a incluir casos de uso menores, sucessivamente, até a menor unidade implementável possível, atendendo ao princípio da decomposição funcional.

Estão corretas APENAS as afirmativas

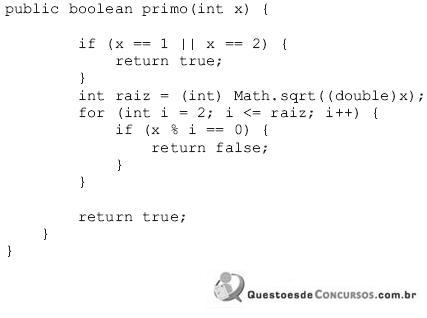

Qual a complexidade ciclomática do método?

Considere uma tabela hash H, onde H[i] denota uma posição da tabela. H é implementada usando uma função h(k) para

determinar a posição i de armazenamento, k sendo a chave do elemento de dados x a ser armazenado em H, e denotada por

k = chave[x]. H é um hash com encadeamento, ou seja, cada H[i] é uma lista encadeada que armazenará os elementos de

dados que, de outra forma, colidiriam para a posição. Nesta implementação, as listas são duplamente encadeadas, ou seja,

cada elemento e da lista armazena também os ponteiros proximo[e] e anterior[e]. Cada lista L possui ainda o valor inicio[L],

que aponta para o primeiro elemento da lista. NIL representa um ponteiro vazio.

denota o operador de atribuição.

denota o operador de atribuição.O pseudocódigo a seguir mostra uma operação nesta estrutura, porém apresenta erro em uma de suas linhas. As linhas estão

numeradas apenas para facilitar a correspondência com as alternativas.

Considere uma tabela hash H, onde H[i] denota uma posição da tabela. H é implementada usando uma função h(k) para

determinar a posição i de armazenamento, k sendo a chave do elemento de dados x a ser armazenado em H, e denotada por

k = chave[x]. H é um hash com encadeamento, ou seja, cada H[i] é uma lista encadeada que armazenará os elementos de

dados que, de outra forma, colidiriam para a posição. Nesta implementação, as listas são duplamente encadeadas, ou seja,

cada elemento e da lista armazena também os ponteiros proximo[e] e anterior[e]. Cada lista L possui ainda o valor inicio[L],

que aponta para o primeiro elemento da lista. NIL representa um ponteiro vazio.

denota o operador de atribuição.

denota o operador de atribuição.O pseudocódigo a seguir mostra uma operação nesta estrutura, porém apresenta erro em uma de suas linhas. As linhas estão

numeradas apenas para facilitar a correspondência com as alternativas.

São mostrados a seguir os códigos fontes das classes Produto e ProdutoTest. O método testDescontoValido() é invocado

pelo framework de testes automaticamente quando os testes são executados, para exercitar o método descontoValido() da

classe Produto. O método assertEquals gera um junit.framework.AssertionFailedError quando os valores de seus argumentos

são diferentes entre si.