Questões de Concurso Público Petrobras 2011 para Analista de Sistemas Júnior - Infra-Estrutura, 2011

Foram encontradas 70 questões

O que deve ser feito para corrigir o problema que gerou essa mensagem?

PORQUE

O protocolo CIFS é uma especificação pública do protocolo SMB, protocolo nativo dos sistemas Windows, usado para o compartilhamento de arquivos.

Analisando as afirmações acima, conclui-se que

Entre outros cuidados, esse administrador deve

Para realizar essa tarefa, é necessário

O problema apresentado ocorre porque a(o)

Para resolver esse problema, deve-se

A qual camada do Modelo OSI relaciona-se tal problema?

Para resolver esse problema, o analista de segurança deverá implementar

A correspondência entre esses processos, dentre os relacionados abaixo, e os respectivos grupos de processos/ áreas de conhecimento se dá em

Em uma EAP, um pacote de trabalho representa

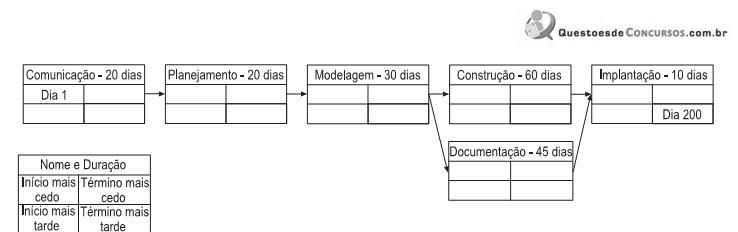

Considerando o uso do Método do Caminho Crítico, analise as seguintes afirmativas:

I - A data mais cedo para a tarefa de implantação poder começar é o dia 116.

II - Caso a previsão para a fase de construção mude para 90 dias, a folga total da atividade de modelagem será de 30 dias.

III - A folga livre da atividade documentação é de 15 dias.

É correto APENAS o que se afirma em

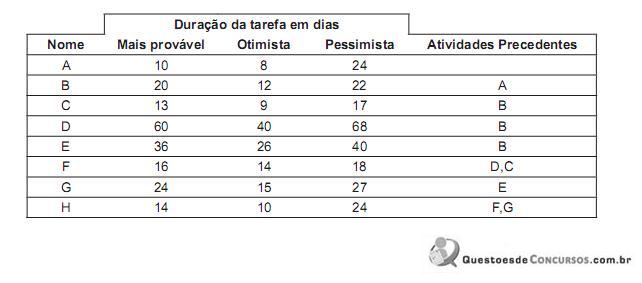

Com base no método PERT e na estimativa de três pontos para determinar as durações da atividade e desenvolver o cronograma e considerando apenas as durações esperadas, esse gerente chegou às conclusões a seguir.

I - A duração esperada das atividades C,D e E é, respectivamente, de 13, 56 e 34 dias.

II - A sequência A-B-D-G-H é o caminho crítico.

III - A atividades C,E e G possuem folga total maior que zero, porém apenas as atividades C e G possuem folga livre maior que zero.

É(São) correta(s) APENAS a(s) conclusão(ões)

• Dois primos selecionados inicialmente p = 5 e q = 11

• Chave pública: k1 = 3

Qual é o valor da chave secreta?

PORQUE

A chave privada é gerada pelo próprio signatário, garantindo seu sigilo em relação aos outros usuários do sistema quando utilizar algoritmos simétricos.

Analisando as afirmações acima, conclui-se que

Nesse contexto, são classificados como ataques DoS:

Considerando que a frequência de um dado processador seja igual a 2 GHz, qual o período de tempo, em nanossegundos, que ele leva para executar uma ação?

As características descritas a seguir são de arquiteturas RISC, EXCETO