Questões de Concurso Público Petrobras 2011 para Analista de Sistemas Júnior - Infra-Estrutura, 2011

Foram encontradas 70 questões

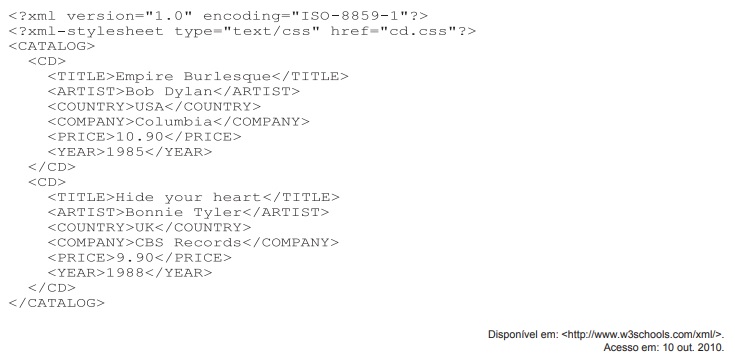

O documento XML fornecido está bem formado (well formed).

PORQUE

É possível formatar o conteúdo de um documento XML com o uso de uma folha de estilo em CSS.

Analisando as afirmações acima, tendo em vista o documento XML apresentado, conclui-se que

I - É uma tautologia

II - É satisfatível, mas não é uma tautologia

III - É insatisfatível

P= ∃x∃yA(x,y)∧¬∃xA(x,y)

Q= ∀x∀yA( x,y)∧¬∀x∀(x,y)

R= ∀x∀yA(x,y)-->∃x∀yA(x,y)

S= ∀x ∀y A(x,y) --> ∃x¬∀yA(x,y)

As associações corretas são:

I) P v ¬(P ∧q)

II) P--> (P v q)

III)¬P∧(p∧¬q)

IV) (pv¬q)--> (q∧¬p)

São tautologias APENAS as que se apresentam em

Esse procedimento só foi possível porque, no contexto da segurança da informação e, em relação à transação, a administradora provou pelo menos sua

PORQUE

As diretrizes para implementação da política de segurança da informação devem conter declaração dos gerentes de nível intermediário, apoiando as metas e os princípios da segurança da informação, alinhada com os objetivos e estratégias da tecnologia da informação.

Analisando as afirmações acima, conclui-se que