Questões de Concurso Público Câmara de Parnamirim - RN 2019 para Técnico em Informática

Foram encontradas 35 questões

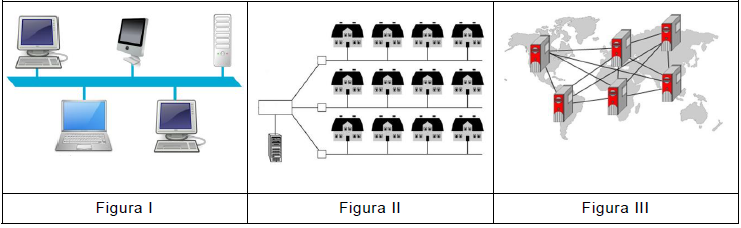

As figuras I, II e III representam, respectivamente:

Possui um nó central para chavear e gerenciar a comunicação entre as estações. Ao receber uma mensagem, o Hub a envia para todos os outros nós da rede. Caso um dos nós esteja com problema, não atrapalha a comunicação do resto da rede. Para adicionar nova estação de trabalho, basta conectá-la ao hub.

Essas características referem-se à topologia

Sobre o gerenciamento de processos no Linux Ubuntu 18.04, utilizando um prompt de comando, considere as descrições de execução de comandos apresentadas abaixo.

I Lista os processos em ordem decrescente de consumo de recursos. II Interrompe o processo de forma definitiva. É necessário informar o PID. III Define a prioridade de um processo. Pode atualizar a prioridade de um processo existente ou criar um novo processo com prioridade definida.

I, II e III referem-se, respectivamente, aos comandos

I ETX3 é um dos tipos de sistema de arquivos mais utilizados nos sistemas Windows. II No sistema FAT32, só é possível reconhecer arquivos de, no máximo, 4GB de tamanho. III O sistema NTFS é considerado mais seguro que o sistema FAT32. IV Os sistemas de arquivos FAT são mais eficientes em relação ao gerenciamento de espaço do que o sistema NTFS.

Estão corretas as afirmações

I Arquivos anexados em e-mail são seguros, tendo em vista que os provedores dos e-mails fazem a verificação desses arquivos. II Trojan,rootkit e spyware são exemplos de pragas virtuais. III É desnecessária a utilização de software antivírus, caso o computador não esteja conectado à internet. IV A técnica denominada phishing scam consiste em induzir o usuário a acessar páginas falsas e informar dados pessoais sensíveis e senhas.

Estão corretas as afirmativas

Sobre os SGBDs, considere as afirmativas abaixo.

I Os SGBDS suportam acesso de múltiplos usuários simultaneamente (acesso concorrente). II Ao desenvolver programas de computador que interajam com o SGBD, o desenvolvedor deve programar rotinas específicas para assegurar a integridade e segurança dos dados, tendo em vista que nenhum SGBD possui meios para garantir isso. III PostgreSQL e Apache são exemplos de SGBDs gratuitos. IV Utilizam código SQL(Structured Query Language) na execução de tarefas de inserção, atualização, remoção e consulta de dados.

Estão corretas as afirmativas

Sobre o modelo Entidade-Relacionamento (ER), considere as afirmativas abaixo:

I As chaves primárias podem possuir valores nulos, a menos que o atributo possua a restrição NOT NULL. II As chaves estrangeiras podem possuir valores nulos, a menos que o atributo possua a restrição NOT NULL. III As chaves primárias podem ser formadas por um ou mais atributos. IV São tipos de cardinalidade de relacionamentos: um para um, um para muitos, três para muitos.

Estão corretas as afirmativas:

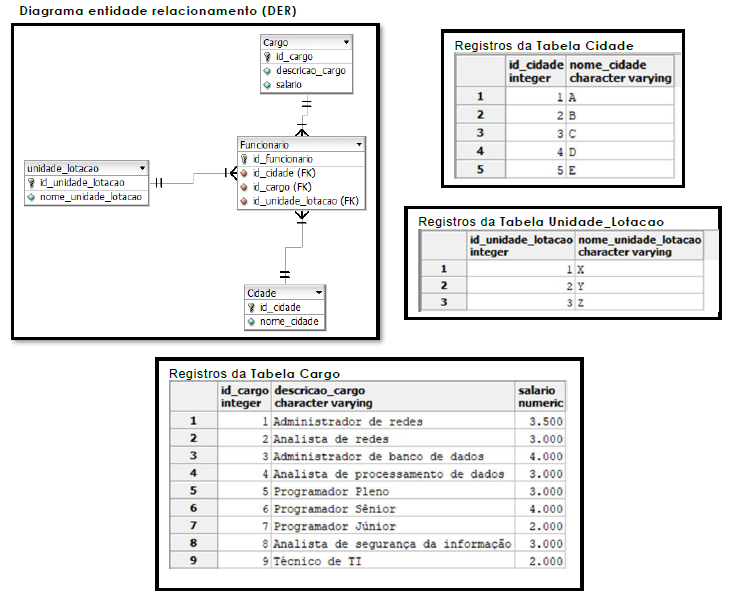

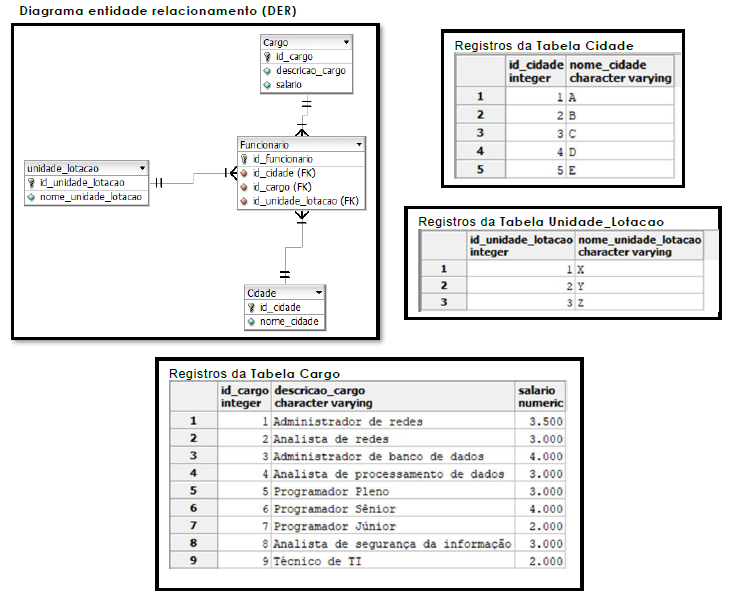

A questão devem ser respondidas com base nas imagens a seguir que

representam um banco de dados.

A questão devem ser respondidas com base nas imagens a seguir que

representam um banco de dados.