Questões de Concurso Público SEFAZ-PR 2012 para Auditor Fiscal - Manhã

Foram encontradas 70 questões

O modelo de referência ISO OSI define sete camadas.

Assinale a alternativa que descreve, corretamente, a função da camada de enlace de dados.

A NBR 27001/2006 define requisitos de documentação para o SGSI, a qual deve incluir registros de decisões da direção, assegurar que as ações sejam rastreáveis e que os resultados registrados sejam reproduzíveis.

Sobre a documentação no SGSI, considere as afirmativas a seguir.

I. Evita a existência de documentos de origem externa.

II. Assegura que as alterações e a situação da revisão atual dos documentos sejam identificadas.

III. Assegura que a distribuição de documentos seja controlada.

IV. Previne o uso não intencional de documentos obsoletos.

Assinale a alternativa correta.

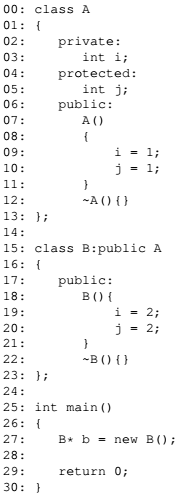

Considere o trecho de código C++ a seguir.

Com relação a esse trecho, atribua V (verdadeiro) ou F (falso) às afirmativas a seguir.

( ) A linha 19 irá causar erro de compilação.

( ) A linha 19 irá causar erro de execução.

( ) A linha 20 irá causar erro de compilação.

( ) A linha 20 irá causar erro de execução.

( ) A remoção da linha 19 fará com que o programa compile.

Assinale a alternativa que contém, de cima para baixo, a sequência correta.

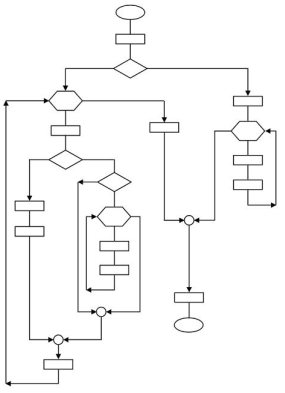

Um fluxograma pode ser entendido como um diagrama que ilustra de forma gráfica ou esquemática a sequência de passos para a realização de uma determinada tarefa ou processo, de maneira simples. Também são utilizados para ilustrar o fluxo de execução de algoritmos. Considere o fluxograma a seguir.

Assinale a alternativa que apresenta, corretamente, o pseudocódigo cujo fluxo de execução esteja representado por esse fluxograma.

Um determinado algoritmo recebeu a seguinte sequência de valores de entrada:

44 23 31 51 92 77 45 37 61 17 83 0

O algoritmo produziu, como saída, os valores 92 e 17, respectivamente. Assinale a alternativa que contém, corretamente, o pseudocódigo do algoritmo que apresenta o comportamento descrito.

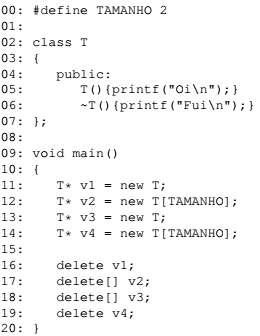

Sobre tal trecho de código, considere as afirmativas a seguir.

I. São instanciados 6 objetos da classe T.

II. A linha 18 poderá causar erros de execução.

III. A linha 17 causará problemas de compilação.

IV. A linha 19 irá liberar toda a memória alocada na linha 14.

Assinale a alternativa correta.

Em relação a JavaScript Object Notation, atribua V (verdadeiro) ou F (Falso) às afirmativas a seguir.

( ) É mais prolixo que a XML.

( ) Cada valor em um array pode ser um objeto.

( ) É uma alternativa ao XML para representar dados.

( ) { N1 : v1, N2 : v2 } é uma representação incorreta de um objeto.

( ) Utiliza texto para representar objetos JavaScript.

Assinale a alternativa que contém, de cima para baixo, a sequência correta

Em 1991, o padrão de assinatura digital DSS foi proposto pelo National Institute of Standards and Technology (NIST) através da publicação do Federal Information Processing Standard (FIPS 186).

Em relação ao DSS, assinale a alternativa correta.

A utilização da métrica de análise baseada em pontos por função permite a previsão de diversos elementos do processo de desenvolvimento de um programa.

Sobre esses elementos, considere as afirmativas a seguir.

I. Custo ou esforço necessário para projetar o software.

II. Número de erros que serão encontrados.

III. Número de consultas externas.

IV. Número de saídas externas.

Assinale a alternativa correta.

Entre os diversos métodos de injeção de SQL, um explora um bug causado pelo processamento de dados inválidos.

Assinale a alternativa que apresenta, corretamente, tal método.

Considere o código C++ a seguir.

Assinale a alternativa que apresenta, corretamente, o valor que será impresso na linha c.print().

Um Web Service é um componente de software armazenado em um computador que pode ser acessado por um aplicativo em outro computador por uma rede.

Sobre Web Services, considere as afirmativas a seguir.

I. Web Services se comunicam utilizando tecnologias como XML, JSON e HTTP. II. O Simple Object Access Protocol permite que Web Services e clientes escritos em linguagens diferentes se comuniquem.

III. Um Web Service RESTful pode retornar dados utilizando texto sem formatação.

IV. O Representational State Transfer utiliza a XML como mecanismo de solicitação/resposta para Web Services.

Assinale a alternativa correta.

Considere o código SQL, a seguir, e responda à questão.

Considere que foi realizada a seguinte consulta:

select distinct * from tabela where d > 137;

Assinale a alternativa que apresenta, corretamente, a quantidade de registros que serão retornados.

Considere o código SQL, a seguir, e responda à questão.

Realizou-se a seguinte consulta no banco de dados:

select distinct b from tabela where b in (select b from tabela where d > 125 and c < 2);

Assinale a alternativa que apresenta, corretamente, a quantidade de registros que serão retornados.

Considere o código SQL, a seguir, e responda à questão.

Um usuário tentou atualizar e inserir valores no banco de dados, mas, por um descuido seu, obteve uma mensagem de erro.

Assinale a alternativa que indica, corretamente, a sequência de comandos que gerou o erro.

Com base na norma NBR 27001/2006, relacione os termos estabelecidos na coluna 1 com as definições na coluna 2 .

Coluna 1:

(I) Avaliação de Riscos.

(II) Gestão de Riscos.

(III) Análise de Riscos.

(IV) Incidente de Segurança da Informação.

(V) Evento de Segurança da Informação.

Coluna 2:

(A) Evento ou série de eventos de segurança da informação indesejados ou inesperados, que tenham grande probabilidade de comprometer as operações do negócio e ameaçar a segurança da informação.

(B) Ocorrência identificada de um estado de sistema, serviço ou rede, indicando possível violação da política de segurança da informação, ou falha de controles, ou situação previamente desconhecida, que possa ser relevante para a segurança da informação.

(C) Processo de comparar o risco estimado com critérios de risco predefinidos para determinar a importância do risco.

(D) Uso sistemático de informações para identificar fontes e estimar o risco.

(E) Atividades coordenadas para direcionar e controlar uma organização no que se refere a riscos.

Assinale a alternativa que contém a associação correta.

O Advanced Encryption Standard (AES) é um padrão de criptografia publicado pelo National Institute of Standards and Technology (NIST) em 2001.

Sobre o AES, assinale a alternativa correta.

A NBR 27001/2006 provê um modelo para especificar e implementar um Sistema de Gestão de Segurança da Informação (SGSI). Ela adota um modelo conhecido como Plan-Do-Check-Act (PDCA), que é aplicado para estruturar todos os processos do SGSI.

Com relação às etapas do modelo PDCA, considere as afirmativas seguir.

I. Do implementa e opera a política, os controles, os processos e os procedimentos do SGSI.

II. Plan avalia e, quando aplicável, mede o desempenho de um processo frente à política, aos objetivos e à experiência prática do SGSI e apresenta os resultados para análise crítica pela direção.

III. Check estabelece a política, os objetivos, os processos e os procedimentos do SGSI relevantes para a gestão de riscos e a melhoria da segurança da informação para produzir resultados de acordo com as políticas e os objetivos globais de uma organização.

IV. Act executa as ações corretivas e preventivas, com base nos resultados da auditoria interna do SGSI e da análise crítica feita pela direção e em outras informações pertinentes, para alcançar a melhoria contínua do SGSI.

Assinale a alternativa correta.

Sobre o algoritmo de criptografia RSA, considere as afirmativas a seguir.

I. A dificuldade no ataque ao RSA consiste em encontrar os fatores primos de um número composto.

II. É baseado em criptografia simétrica.

III. É computacionalmente inviável gerar um par de chaves.

IV. Pode ser utilizado para autenticação do emissor e do receptor.

Assinale a alternativa correta.