Questões de Concurso Público UFF 2016 para Assistente Técnico de Gestão em Saúde/Informática

Foram encontradas 40 questões

Considere as seguintes afirmações com relação a barra de ferramentas que aparece à direita na tela no windows 8:

I É também conhecida como barra de “charms”.

II Tecla de logo do Windows + C (Windows logo key + C) funciona como seu atalho.

III Tecla de logo do Windows + F (Windows logo Key + F) abre a pesquisa.

É correto afirmar que:

Um dos arquivos mais críticos do Linux é o /etc/passwd. Um administrador ao consultá-lo o esperando encontrar senhas criptografadas para todos os usuários obtém as seguintes linhas:

leo:x: 500: 500: :/home/leo:/bin/bash

maria:x:501:501: :/home/maria:/bin/tcsh

A exibição dessas linhas conduz à seguinte conclusão:

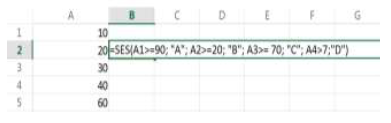

Observe a planilha Excel e a função exibida abaixo, na sua linha 2.

O valor obtido em B2 é:

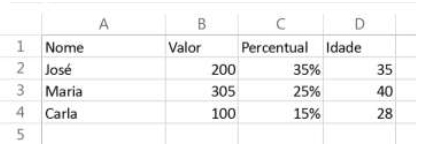

Analise a planilha Excel e a função exibida ƒχ

ƒχ = MARRED(B3;6)

O valor obtido é:

Considere a função ƒχ exibida em uma planilhaExcel.

ƒχ= VALORNUMÉRICO(“3,500%”)

O valor obtido é: