Questões de Concurso Público IF-PA 2018 para Professor - Informática

Foram encontradas 60 questões

Leia atentamente o texto a seguir para responder à questão.

NAVEGUE NAS REDES SOCIAIS SEM BOTAR A SAÚDE EM RISCO

Cada vez mais conectados, encurtamos distâncias, ganhamos tempo e fazemos amigos. Mas, sem bom senso, já tem gente pagando um preço: o bem-estar

André Bernardo

Leia atentamente o texto a seguir para responder à questão.

NAVEGUE NAS REDES SOCIAIS SEM BOTAR A SAÚDE EM RISCO

Cada vez mais conectados, encurtamos distâncias, ganhamos tempo e fazemos amigos. Mas, sem bom senso, já tem gente pagando um preço: o bem-estar

André Bernardo

Leia atentamente o texto a seguir para responder à questão.

NAVEGUE NAS REDES SOCIAIS SEM BOTAR A SAÚDE EM RISCO

Cada vez mais conectados, encurtamos distâncias, ganhamos tempo e fazemos amigos. Mas, sem bom senso, já tem gente pagando um preço: o bem-estar

André Bernardo

Leia atentamente o texto a seguir para responder à questão.

NAVEGUE NAS REDES SOCIAIS SEM BOTAR A SAÚDE EM RISCO

Cada vez mais conectados, encurtamos distâncias, ganhamos tempo e fazemos amigos. Mas, sem bom senso, já tem gente pagando um preço: o bem-estar

André Bernardo

Leia atentamente o texto a seguir para responder à questão.

NAVEGUE NAS REDES SOCIAIS SEM BOTAR A SAÚDE EM RISCO

Cada vez mais conectados, encurtamos distâncias, ganhamos tempo e fazemos amigos. Mas, sem bom senso, já tem gente pagando um preço: o bem-estar

André Bernardo

I. mudar o tipo de partição; II. limpar toda a informação de configuração do disco; III. mudar o foco para determinado objeto; IV. recuperar detalhes (como espaço livre em uma partição) de um objeto.

Essas ações são realizadas respectivamente pelos seguintes comandos:

I. A presença de utilitários de desenvolvimento, tais como ferramentas de execução de scripts, não ajuda o atacante a comprometer o sistema operacional. II. É uma boa prática alterar a permissão do diretório /usr para somente leitura, alterando configurações no gerenciador de pacotes para permitir eventuais mudanças de forma automática. III. Senhas de usuário são um ponto vulnerável em um sistema, logo é necessária uma política de troca/gerenciamento de senhas por parte do administrador.

É correto afirmar que

I. Um dispositivo pode iniciar uma nova gravação enquanto o processador manipula os dados do buffer. II. O objetivo principal do buffer é desocupar o processador e os dispositivos de processamentos extras. III. O cache é um tipo de buffer para instruções que são utilizadas com maior frequência pelo processador. IV. O buffer não é utilizado para operações de leitura em função de não haver controle sobre o ponteiro da fila de instruções.

Considerando-se V para verdadeiro e F para falso, o julgamento correto das afirmativas é

É a técnica de gerenciamento de memória usada pelo sistema operacional para diminuir o tempo ocioso do processador, movendo alguns processos bloqueados da memória principal para a memória secundária.

A descrição acima é referente ao conceito de

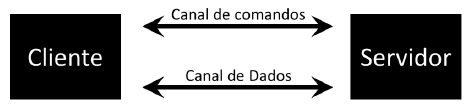

Considere a seguinte representação:

O protocolo que está representado acima é