Questões de Concurso Público IF-PA 2018 para Professor - Informática

Foram encontradas 60 questões

I. Os ambientes virtuais de aprendizagem são sistemas fechados desenvolvidos por empresas e precisam ser adquiridos por meio de planos com assinaturas semestrais, anuais ou bianuais. II. Para o professor organizar os materiais de sua disciplina no ambiente virtual de aprendizagem, ele precisa de conhecimentos técnicos sobre como programar em diversas linguagens de programação, como C++ e Java. III. Um ambiente virtual de aprendizagem é um sistema que proporciona a organização e distribuição de conteúdo diversos para cursos online e disciplinas semipresenciais para alunos em geral com objetivo de auxiliar o processo de ensino e aprendizagem.

É correto afirmar que a(s) afirmativa(s)

I. Pode ser utilizada programação estruturada ou programação orientada a objeto, ou ainda uma mistura das duas formas de programação. II. Tem recursos úteis para processamento de texto, incluindo expressões regulares. III. Tem suporte para comunicação com serviços, utilizando protocolos como LDAP, IMAP, SNMP, NNTP, POP3 e HTTP.

É correto afirmar que

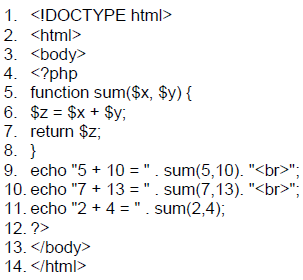

Analise o código a seguir.

Sobre esse código, é correto afirmar que

I. Em uma lista linear em alocação sequencial, cada nó é formado por campos que armazenam características distintas dos elementos da lista. Cada nó da lista pode possuir um identificador denominado chave, que deve ser único na lista para evitar ambiguidades. II. A fila é um caso particular de listas onde as inserções e as remoções são realizadas apenas em uma das extremidades da lista. III. A pilha é um caso particular de listas onde as inserções são realizadas em uma extremidade e as remoções na outra extremidade da lista.

É correto afirmar que a(s) afirmativa(s)

As expressões que completam corretamente os espaços em branco, respectivamente, são

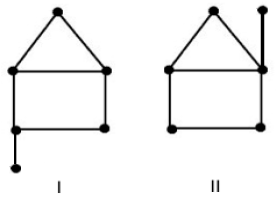

Considere os grafos I e II mostrados abaixo.

É correto afirmar que

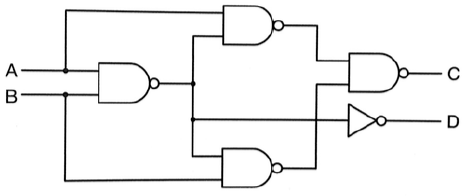

Considere o circuito digital abaixo.

É correto afirmar que

I. O modo de tunelamento encapsula todo o pacote IP de forma criptografada em outro pacote IP. II. O modo de transporte encapsula somente o conteúdo do pacote IP de forma criptografada, deixando seu cabeçalho sem criptografia. III. O cabeçalho de autenticação (AH) provê autenticação, confidencialidade e integridade.

É correto afirmar que