Questões de Concurso Público TRT - 23ª REGIÃO (MT) 2011 para Técnico Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

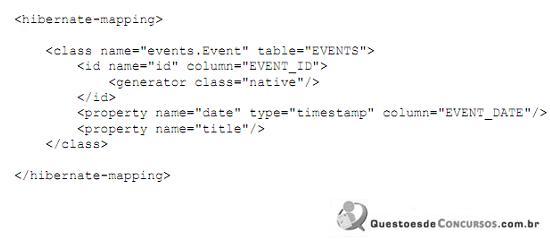

Em relação ao conteúdo do arquivo de mapeamento do Hibernate é INCORRETO afirmar que o

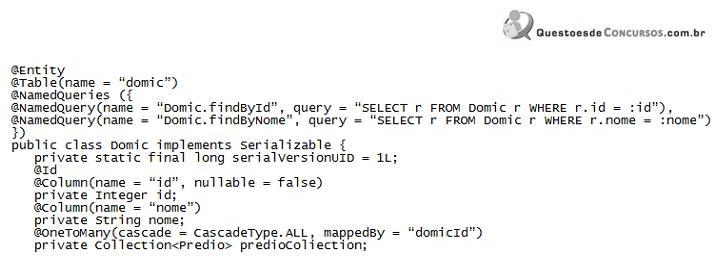

Em relação à JPA (Java Persistence API) é INCORRETO afirmar que

Os itens I, II, III e IV, referem-se, respectivamente, a

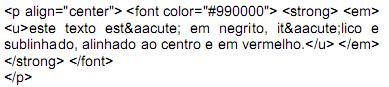

A equivalência com sintaxe correta em código DHTML é exibida em:

I. Modificações devem ser ajustadas facilmente em módulos isolados e fáceis de encontrar. Se não atendem a isso, um reprojeto deverá ser necessário.

II. Modificações de tabelas devem ser especialmente fáceis de fazer. Se qualquer modificação não é rápida e fácil de ser feita, indica-se a realização de um reprojeto.

III. Modificações devem ser fáceis para serem feitas na forma de iterações. Se elas não são, haverá um problema básico tal como um projeto falho ou uma proliferação de correções.

No contexto das bases para direcionar a implementação e análise do processo iterativo e incremental, está correto o que se afirma em

I. O emissor e receptor utilizam a mesma chave tanto para a cifragem como para a decifragem, portanto devem conhecer antecipadamente a chave.

II. O emissor e receptor utilizam chaves diferentes para cifrar e decifrar os dados.

III. Mensagens cifradas com a chave pública só podem ser decifradas com a chave secreta e vice versa.

IV. O DES é um algoritmo de criptografia que realiza somente duas operações sobre sua entrada: deslocamento de bits e substituição de bits.

Os itens I, II, III e IV, associam-se, respectivamente, às criptografias

I. Controlar quais as unidades de memória estão ou não estão em uso, para que sejam alocadas quando necessário.

II. Liberar as unidades de memória que foram desocupadas por um processo que finalizou.

III. Tratar do Swapping entre memória principal e memória secundária.

Está correto o que se afirma em: