Questões de Concurso Público CETAM 2014 para Técnico de Tecnologia da Informação

Foram encontradas 60 questões

São princípios da Educação Profissional Técnica de Nível Médio, dentre outros:

I. respeito aos valores estéticos, políticos e éticos da educação nacional, na perspectiva do desenvolvimento para a vida social e profissional.

II. indissociabilidade entre teoria e prática no processo de ensinoaprendizagem.

III. interdisciplinaridade assegurada no currículo e na prática pedagógica, visando à superação da fragmentação de conhecimentos e de segmentação da organização curricular.

Está correto o que consta em

I. diálogo com diversos campos do trabalho, da ciência, da tecnologia e da cultura como referências fundamentais de sua formação. II. elementos para compreender e discutir as relações sociais de produção e de trabalho, bem como as especificidades históricas nas sociedades contemporâneas. III. recursos para exercer sua profissão de forma competitiva e disciplinada, colaborando com a eficiência das empresas como prioridade do progresso do país. IV. instrumentais de cada habilitação, por meio da vivência de diferentes situações práticas de estudo e de trabalho. V. fundamentos de filosofia, sociologia, psicologia social, economia e de gestão financeira, voltados à produção.

Está correto o que consta APENAS em

Os campos que constituem o cabeçalho dos datagramas IPv6 são:

Version − Versão do IP utilizada.

Priority − Indica a prioridade com a qual o pacote deve ser tratado.

Flow label − Identifica, juntamente com os campos Source Address e Destination Address, o fluxo ao qual o pacote pertence.

Payload Length − Tamanho, em octetos, do restante do pacote, após o cabeçalho.

Next Header – Indica o protocolo ao qual o conteúdo do campo de dados do datagrama será entregue.

Hop Limit − Número máximo de roteamentos que o pacote pode sofrer. O valor deste campo é decrementado a cada roteamento.

Source Address − Endereço do remetente.

Destination Address − Endereço de destino.

Os campos version e destination address são, respectivamente, de

id - int (primary key)not null

nome – varchar(40)

salario - double

Nesta tabela há cerca de 2000 funcionários cadastrados.

Certo dia o gerente da empresa pediu um relatório contendo, apenas, os dados dos funcionários cujo nome termina com a palavra Silva. Para obter tal relatório deve-se utilizar a instrução

Para responder à questão, utilize o algoritmo abaixo.

Algoritmo A001

var x: literal

var y: inteiro

início

x  “-”

“-”

leia (y)

se (y=0)

então x  "0"

"0"

fim_se enquanto (y > 0) faça

x  (y MOD 2) + x

(y MOD 2) + x

y  y / 2

y / 2

fim_enquanto

imprima (x)

fim

Para responder à questão, utilize o algoritmo abaixo.

Algoritmo A001

var x: literal

var y: inteiro

início

x  “-”

“-”

leia (y)

se (y=0)

então x  "0"

"0"

fim_se enquanto (y > 0) faça

x  (y MOD 2) + x

(y MOD 2) + x

y  y / 2

y / 2

fim_enquanto

imprima (x)

fim

enquanto (y > 0) faça x

(y MOD 2) + x

y

(y MOD 2) + x

y  y / 2

fim_enquanto

y / 2

fim_enquanto Para transformar este fragmento de algoritmo em código PHP, de forma que o resultado final seja o mesmo, deve-se digitar

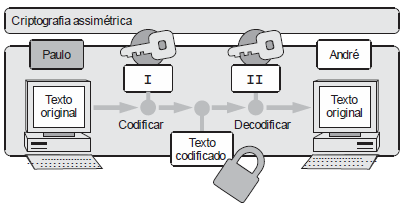

Referente à criptografia assimétrica, considere:

I e II correspondem, respectivamente, às chaves

I e II correspondem, respectivamente, às chaves

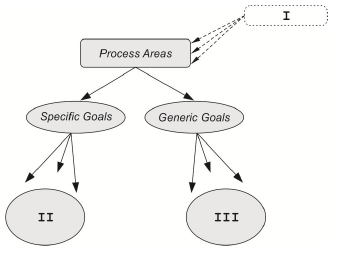

a. Existe uma política organizacional estabelecida e mantida para o processo. b. As informações e os recursos necessários para a execução do processo são identificados e disponibilizados. c. A comunicação entre as partes interessadas no processo é planejada e executada de forma a garantir o seu envolvimento. d. As pessoas que executam o processo são competentes em termos de formação, treinamento e experiência.

Esses são alguns dos resultados esperados que, no contexto da capacidade do processo, o caracterizam como

I, II e III são, respectivamente,

No âmbito da publicação Desenho de Serviço da ITIL v3 atualizada em 2011, trata-se do plano