Questões de Concurso Público TRF - 1ª REGIÃO 2014 para Analista Judiciário - Informática

Foram encontradas 60 questões

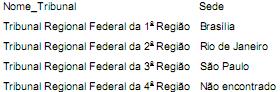

As lacunas I e II são preenchidas, correta e respectivamente, por

A instrução digitada foi

Com relação ao tema, analise as asserções a seguir:

No sistema do protocolo RSTP, pacotes de controle denominados Bridge Protocol Data Unit - BPDU são trocados entre as bridges para transmitir informações referentes ao estado de topologia do protocolo, contendo dados sobre as portas da bridge, endereços, prioridades e custo do enlace. Estes pacotes exercem função fundamental para a convergência,

PORQUE

É pela comparação entre os diferentes BPDUs enviados por todas as bridges na rede, que se elege a raiz da árvore da topologia, a root bridge (bridge portadora das melhores configurações). A root bridge é a bridge que envia o melhor BPDU dentre as demais.

Acerca dessas asserções, é correto afirmar:

A lacuna é corretamente preenchida por

As lacunas I e II são preenchidas, correta e respectivamente, por:

I. Item da política: O TRF1 não quer nenhuma conexão TCP de entrada, exceto aquelas para o servidor web público. Configuração do firewall: bloquear todos os segmentos TCP SYN com exceção daqueles com porta de destino 80 e endereço IP destinatário correspondente ao servidor web.

II. Item da política: O TRF1 não quer que sua rede seja usada por um ataque DoS smurf. Configuração do firewall: abandonar todos os pacotes enviados para o endereço de broadcast da rede e pacotes com bit ACK ajustado em 0 ou 1.

III. Item da política: O TRF1 não deseja que seus usuários monopolizem o acesso à largura de banda com aplicações de rádio via Internet. Configuração do firewall: abandonar todos os pacotes UDP de entrada (exceto pacotes DNS).

IV. Item da política: O TRF1 não quer que sua rede interna seja mapeada (rastreio de rota) por estranhos. Configuração do firewall: abandonar todo o tráfego de saída expirado ICMP TTL.

Estão corretos APENAS os procedimentos adotados por Paula que constam em

I. Renata pode invocar todas as operações sobre o arquivo.

II. Ana, Carlos e Pedro podem apenas ler e gravar; eles não estão autorizados a apagar o arquivo.

III. Todos os outros usuários do Tribunal podem apenas ler o arquivo.

De acordo com o cenário exposto, para alcançar tal proteção, uma ação correta é:

As lacunas I, II e III são, correta e respectivamente, preenchidas por

I. Mesmo com o espelhamento de discos, se estiverem ocorrendo gravações no mesmo bloco nos 2 discos e faltar energia antes que os 2 blocos estejam completamente gravados, ambos podem ficar em estado inconsistente.

II. A única solução é adicionar um cache de NVRAM (RAM não volátil) ao array RAID. Esse cache de reserva de gravações deve estar protegido contra perda de dados durante falhas de energia e ter um mecanismo de correção de erros.

É correto dizer que a afirmativa I