Questões de Concurso Público TRT - 16ª REGIÃO (MA) 2014 para Técnico Judiciário - Tecnologia da Informação

Foram encontradas 60 questões

- Nome

- Endereço

- Telefone

- CPF

Um usuário pode realizar ações. Cada usuário é identificado de forma única, mas possuindo as mesmas características descritas acima. Assim, cada usuário será ...III..... e poderá executar as seguintes ações ou ..IV.. :

- EnviarPedido

- LerRespostaPedido

- ConsultarAndamento

As lacunas I, II, III e IV são, correta e respectivamente, preenchidas por:

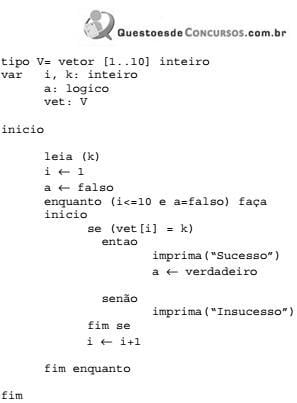

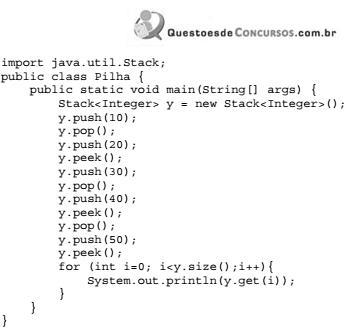

Considere que o vetor vet possua os seguintes valores: 6, 5, 1, 9, 0, 1, 4, 2, 3 e 7. É correto afirmar:

No algoritmo há

I. faça o backup apenas com frequência e data pré-definidas (toda última 6ª feira do mês, por exemplo), pois todos devem saber o dia e hora certos do backup.

II. mantenha os backups em locais seguros, bem acondicionados (longe de poeira, muito calor ou umidade) e com acesso restrito (apenas pessoas autorizadas).

III. garanta que os backups sejam realizados manualmente e certifique-se de que estejam realmente sendo feitos (backups manuais são menos propensos a erros e esquecimento).

IV. além dos backups periódicos, sempre faça backups antes de efetuar grandes alterações no sistema e de enviar o computador para manutenção.

V. mantenha backups redundantes, ou seja, várias cópias, para evitar perder os dados em um incêndio, inundação, furto ou pelo uso de mídias defeituosas.

VI. nunca armazene dados sensíveis ou confidenciais em formato criptografado, pois isso pode colocar em risco sua recuperação em uma emergência.

Para implantar uma política de backups segura, Luiza deve seguir APENAS as recomendações:

O ataque descrito é denominado:

Código de Descrição Prazo para

prioridade solução

1 Crítico 1 hora

2 Al to 8 horas

3 Médio 24 horas

4 Baixo 48 horas

5 Planejado Planejado

Com base nesta classificação, a matriz Impacto x Urgência correta do TRT16R é:

O ...I..... garante que a operação normal de um serviço seja restaurada tão rapidamente quanto possível e que o impacto no negócio seja minimizado.

O banco de dados de erros conhecidos contém todos os registros de erros conhecidos. Este banco de dados é criado pelo ...II..... e é usado também pelo ...III... .

O ...IV...... previne proativamente a ocorrência de incidentes e minimiza o impacto dos incidentes que não podem ser evitados.

De acordo com a ITIL v3, as lacunas de I a IV são, correta e respectivamente, preenchidas por:

A linguagem descrita é denominada:

Com base nas informações apresentadas, analise as assertivas a seguir.

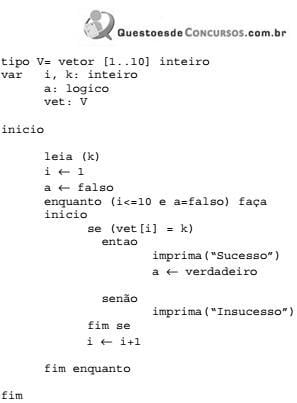

Pode-se afirmar que ocorrerá um erro na instrução double x = b.obterValor( );

PORQUE

o método obterValor é protected na Classe2 e como tal só pode ser acessado de dentro da própria classe, de classes que estão no mesmo pacote ou de subclasses da Classe2, caso houvesse uma relação de herança.

Acerca dessas assertivas, é correto afirmar:

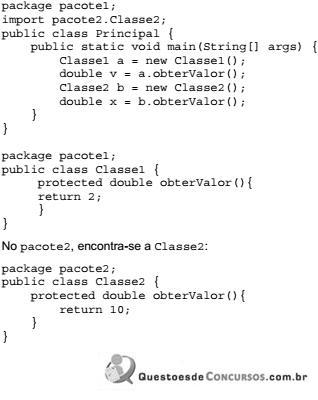

Considere que push( ) empilha um elemento, pop( ) desempilha e peek( ) obtém o elemento sem desempilhá-lo.

Ao compilar e executar o programa em condições ideais, serão exibidos os valores

Considere a existência do banco de dados, denominado trt16 no PostgreSQL 8.4 para Windows, manipulado utilizando a ferramenta gráfica pgAdmin. Deseja-se criar neste banco de dados a tabela proc_trab com os campos descritos a seguir:

numero – inteiro, não nulo.

digito – inteiro, não nulo.

justica – cadeia de caracteres.

ano – inteiro.

vara – cadeia de caracteres.

A chave primária será composta pelos campos numero e digito.

Considere os comandos a seguir:

I. CREATE TABLE trt16.proc_trab(numero integer NOT NULL, digito integer NOT NULL, justica character varying(5) DEFAULT 5.16, ano integer, vara character varying(50), CONSTRAINT pk_proc PRIMARY KEY (numero, digito));

II. CREATE TABLE trt16.proc_trab(numero integer NOT NULL CONSTRAINT pk_proc PRIMARY KEY, digito integer NOT NULL CONSTRAINT pk_proc PRIMARY KEY, justica varchar(5) DEFAULT '5.16', ano integer, vara varchar(50));

III. CREATE TABLE trt16.proc_trab(numero int NOT NULL, digito int NOT NULL, justica char(5) DEFAULT 5.16, ano integer, vara varchar(50), CONSTRAINT pk_proc PRIMARY KEY (numero, digito));

IV. CREATE TABLE trt16.proc_trab(numero integer NOT NULL, digito integer NOT NULL, justica char(5) DEFAULT '5.16', ano integer, vara character varying(50), CONSTRAINT pk_proc PRIMARY KEY (numero, digito));

Para criar a tabela de forma que, ao inserir um novo registro, ele receba automaticamente no campo justica o valor 5.16, pode-se utilizar APENAS os comandos apresentados em

Considere a existência do banco de dados, denominado trt16 no PostgreSQL 8.4 para Windows, manipulado utilizando a ferramenta gráfica pgAdmin. Deseja-se criar neste banco de dados a tabela proc_trab com os campos descritos a seguir:

numero – inteiro, não nulo.

digito – inteiro, não nulo.

justica – cadeia de caracteres.

ano – inteiro.

vara – cadeia de caracteres.

A chave primária será composta pelos campos numero e digito.

Para visualizar apenas o número e o dígito dos processos cujo ano seja maior do que 2000, em ordem decrescente pelo número do processo, utiliza-se a instrução:

select nome, cargo, salario, comissao, (salario*12)+NVL(comissao,2) from funcionario;

A função NVL foi usada para

É a entidade subordinada à hierarquia da ICP-Brasil, responsável por emitir, distribuir, renovar, revogar e gerenciar certificados digitais. Cabe também a esta entidade emitir listas de certificados revogados (LCR) e manter registros de suas operações sempre obedecendo às práticas definidas na Declaração de Práticas de Certificação (DPC). Desempenha como função essencial a responsabilidade de verificar se o titular do certificado possui a chave privada que corresponde à chave pública que faz parte do certificado. Cria e assina digitalmente o certificado do assinante, onde o certificado emitido representa a declaração da identidade do titular, que possui um par único de chaves (pública/privada).

Na hierarquia dos Serviços de Certificação Pública, esta entidade está subordinada às entidades de nível hierarquicamente superior.

O texto refere-se à Autoridade