Questões de Concurso Público TRE-AP 2015 para Técnico Judiciário - Programação de Sistemas

Foram encontradas 60 questões

request . getParameter("id") + " ' ");

Se um atacante modificar o valor do parâmetro id em uma requisição do seu navegador para enviar ' or '1'='1 estará ocorrendo

I. Um site não usa SSL em todas as páginas autenticadas. O atacante simplesmente monitora o tráfego de rede (como uma rede wireless aberta), e rouba o cookie de sessão do usuário. O atacante então reproduz este cookie e sequestra a sessão do usuário, acessando dados privados do mesmo.

II. O banco de dados de senhas dos usuários usa hashes simples (unsalted) para armazenar as senhas de todos. Uma falha de upload de arquivos permite que um atacante recupere o arquivo de senhas. Todos os hashes simples poderão ser expostos através de uma rainbow table de hashes pré-calculados.

Os cenários I e II podem expor uma aplicação a riscos conhecidos como

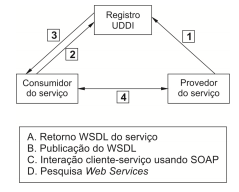

A correta associação entre as interações de 1 a 4 e as atividades de A a D é apresentada em:

Equipe 1: A implementação do código era feita em dupla, com os dois desenvolvedores trabalhando em um único computador. Eles procuravam identificar erros sintáticos e semânticos, pensando estrategicamente em como melhorar o código que estavam implementando.

Equipe 2: A equipe estava em uma reunião de planejamento cuja intenção era responder as seguintes questões:

“O que será entregue como resultado do incremento da próxima Sprint?" e “Como o trabalho necessário para entregar o incremento será realizado?"

Baseado nas características acima, o Técnico concluiu que as equipes 1 e 2 estavam praticando atividades ligadas, respectivamente, às metodologias

SQL> DECLARE

2 bonus NUMBER(8,2);

3 id_func NUMBER(6) := 1005;

4 BEGIN

5 SELECT salario * 0.10 INTO bonus

6 FROM tab_funcionarios

7 WHERE id_funcionario = id_func;

8 END;

9 /

Sabendo-se que a tabela foi criada no Oracle 11g e que o banco de dados opera em condições ideais, o código