Questões de Concurso Público DPE-RS 2017 para Analista - Segurança da Informação

Foram encontradas 60 questões

Wi-Fi é um tipo de rede local que possui dois modos básicos de operação:

I. Normalmente o mais encontrado, utiliza um dispositivo concentrador de acesso.

II. Permite que um pequeno grupo de máquinas se comunique diretamente, sem a necessidade de um concentrador de acesso.

As redes Wi-Fi

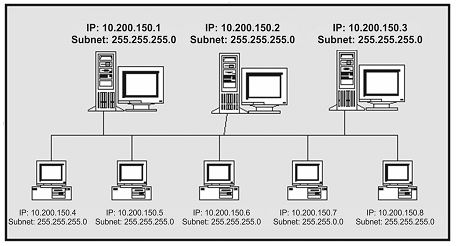

Considere a rede local baseada em TCP/IP da figura abaixo.

Nesta rede,

Atenção: Utilize o texto abaixo para responder à questão.

Considere que um Analista de Segurança da Informação está usando um computador em rede com sistema operacional

Windows 7. Com permissão de Administrador, ele acessou o prompt de comando, digitou um comando para verificar as configurações

TCP/IP que estão definidas para o seu computador e pressionou ENTER.

Atenção: Utilize o texto abaixo para responder à questão.

Considere que um Analista de Segurança da Informação está usando um computador em rede com sistema operacional

Windows 7. Com permissão de Administrador, ele acessou o prompt de comando, digitou um comando para verificar as configurações

TCP/IP que estão definidas para o seu computador e pressionou ENTER.

Dentre as informações apresentadas na tela estão:

− Gateway padrão: 192.168.0.1

− Endereço IPv6 de link local: fe80::289e:be82:8b99:894b%10

− Endereço físico: C8-3A-35-C0-90-8F

O Analista concluiu, corretamente, que

O dispositivo recomendado é um

Considere o cenário abaixo.

− Os usuários pedem autorização para utilizar a rede sem fio.

− O roteador sem fio recebe o pedido e transfere-o para o servidor RADIUS.

− O servidor RADIUS recebe o pedido e processa a informação.

− O servidor RADIUS envia o resultado de volta para o roteador sem fio.

− O roteador sem fio permitirá ou negará o usuário com base nos resultados que o servidor RADIUS envia de volta.

Nesse cenário deve ser usado um roteador que suporte

Considere o texto abaixo.

Este mecanismo de cálculo é utilizado na computação forense para calcular assinaturas sobre arquivos de dados de forma a permitir verificar alterações nestes arquivos no futuro. Dessa forma, quando um arquivo de dados é utilizado como prova de crime, o valor gerado pela aplicação deste método de cálculo sobre este arquivo estará garantido para análises futuras. Se o valor calculado quando este arquivo foi obtido coincidir com o valor calculado quando este arquivo for analisado no futuro, pode-se concluir que o arquivo está íntegro e não foi alterado.

(Adaptado de: http://www.infocrime.com.br)

O mecanismo de cálculo citado no texto e o nome de um algoritmo que pode ser utilizado por este mecanismo são, respectivamente,