Questões de Concurso Público SANASA Campinas 2019 para Analista de Tecnologia da Informação - Suporte de Infraestrutura TI

Foram encontradas 70 questões

Adriana, Bruna e Cristina trabalharam em uma tarefa, sujeitas a condições de remuneração diferentes. Adriana vai receber R$ 15,00 por hora inteira trabalhada, recebendo uma hora inteira por qualquer fração de hora que não exceda uma hora, e necessitou de 5 horas e 20 minutos para terminar a tarefa. O contrato de Bruna foi fechado ao valor de R$ 0,27 o minuto trabalhado, e ela cumpriu a tarefa em 5 horas e meia. Finalmente, Cristina acertou que vai receber R$ 15,00 por hora inteira trabalhada e, a partir de 4 horas de trabalho, R$ 0,35 por minuto trabalhado. Cristina realizou a tarefa em 5 horas e 25 minutos.

Nessas condições,

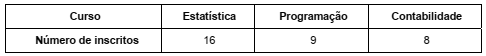

Uma empresa ofereceu três cursos de aperfeiçoamento a todos os seus funcionários: estatística, programação e contabilidade. Cada funcionário poderia se inscrever em quantos cursos quisesse, ou não se inscrever em nenhum. Todos os que se inscreveram em contabilidade se inscreveram também em estatística. A empresa tem 24 funcionários; 5 deles não se inscreveram em curso nenhum, e 4 se inscreveram nos três cursos. Os números de inscritos em cada curso foram registrados na tabela abaixo.

O número de funcionários que se inscreveram APENAS em estatística foi de

Os irmãos Aldo, Bento e Caio saíram para passear. Os três usavam bonés, porém de cores diferentes: um usou um boné azul, outro, vermelho, e outro, branco. Ainda, cada um dos irmãos saiu em um período diferente do dia: um de manhã, outro ao meio-dia e outro à tarde. Finalmente, um deles saiu de patinete, outro, de bicicleta, e outro, de skate. Sabe-se que

− o boné de Aldo não era vermelho;

− Caio saiu de bicicleta de manhã;

− o que usou boné azul saiu mais cedo do que o que usou boné branco;

− Bento saiu à tarde;

− o que saiu de patinete usou boné vermelho.

Logo,

Uma Analista de Suporte de Infraestrutura de TI, estando em uma máquina Windows com Hyper-V em condições ideais, realizou esta sequência:

1. Abriu o prompt de comando como administrador e executou:

BCDEDIT /COPY {DEFAULT} /D “Windows WMware”

2. Em seguida definiu que essa inicialização não teria o HyperVisor habilitado, com o comando:

BCDEDIT /SET {090f7b89-a53a-11e6-b560-415645000030} HYPERVISORLA UNCHTYPE OFF

3. Depois executou o comando BCDEDIT /ENUM para enumerar os boots

4. Para finalizar reiniciou a máquina e selecionou o boot sem o HyperVisor para instalar e usar o VMWare Player.

O que motivou a Analista a realizar essas ações foi executar

Com relação às redes wireless, considere:

I. Além do uso de criptografia, um posicionamento cuidadoso dos APs (mais para o centro de um prédio, longe de janelas etc.) pode minimizar o vazamento desnecessário de sinal.

II. Não se deve conectar uma rede wireless diretamente dentro de uma rede protegida por um firewall. Uma solução de topologia mais adequada seria colocar todos os APs em um segmento de rede próprio e colocar um firewall entre esse segmento e o resto da infraestrutura de rede da empresa.

III. O padrão 802.11 define o protocolo WEP como mecanismo para cifrar o tráfego entre os APs e os clientes wireless. Essa cifragem de 256 bits utiliza o algoritmo AES (Advanced Encryption Standard) e exige que todos os participantes compartilhem a mesma chave WEP estática. O WEP possui diversas fragilidades, mas apesar disso seu uso é recomendável como uma camada adicional de segurança.

IV. Deve-se desabilitar o broadcast de SSID pelo AP. Embora seja uma medida simples, pode dificultar o uso de alguns programas populares de mapeamento de redes wireless.

São cuidados corretos a serem tomados, o que consta APENAS de

Os Sistemas de Prevenção de Intrusões – IPS são classificados de diversas formas, dentre elas aquela que é baseada em proteger as redes contra ataques DoS (Denial of Service), em aplicativos e ataques de força bruta. Podem ser configurados para que os administradores usem diversos IPs (Internet Protocol) e sintonize-os às suas necessidades.

O IPS descrito é conhecido como