Questões de Concurso Público SANASA Campinas 2019 para Analista de Tecnologia da Informação - Suporte de Infraestrutura TI

Foram encontradas 70 questões

Sobre as características do protocolo de gerenciamento de rede SNMP e funcionalidades a ele associadas, um Analista de TI recebeu as seguintes perguntas:

I. Em qual camada ele funciona?

II. Qual protocolo define as regras de atribuição de nomes a objetos, estabelece tipos de objeto (inclusive sua abrangência e comprimento) e mostra como codificar objetos e valores?

III. Qual protocolo cria um conjunto de objetos definidos para cada entidade de forma similar a um banco de dados (principalmente metadados em um banco de dados, nomes e tipos sem valores)?

As respostas corretas são, respectivamente,

No âmbito da comunicação de dados, a camada I é responsável pela transmissão de frames entre dois nós adjacentes conectados por um link − comunicação nó a nó (node-to-node). A camada II é responsável pelo roteamento de datagramas entre dois hosts - comunicação host-to-host. A comunicação na Internet não é definida apenas como uma troca de dados entre dois nós ou entre dois hosts. Ela realmente ocorre entre dois processos ou programas aplicativos. A camada III é responsável por essa comunicação de um processo para outro.

Funcionalmente, as camadas I, II e III são, respectivamente,

Considere as características abaixo.

− Representação de bits. Os dados nessa camada são formados por um fluxo de bits (sequência de 0s ou 1s) sem nenhuma interpretação. Para serem transmitidos, os bits devem ser codificados em sinais − elétricos ou ópticos. Essa camada é que define o tipo de codificação (como os 0s e 1s são convertidos em sinais).

− Taxa de dados − o número de bits enviados a cada segundo − também é definida nessa camada. Em outras palavras, ela é que estabelece a duração de um bit, que é o tempo que ele perdura.

− Modo de transmissão. Essa camada também define o sentido das transmissões entre os dois dispositivos: simplex, half-duplex ou full-duplex.

No modelo de referência OSI essas características pertencem à camada

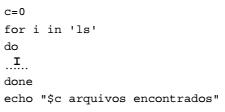

Considerando o uso do Linux Ubuntu, é possível criar um shell script com objetivo de encadear comandos para realizar tarefas. Considere o trecho de shell script abaixo, criado em um diretório que contém arquivos.

Para mostrar o número de arquivos encontrados após a compilação e execução a lacuna I deve ser preenchida por