Questões de Concurso Público TRF - 4ª REGIÃO 2019 para Analista Judiciário - Sistemas de Tecnologia da Informação

Foram encontradas 50 questões

Determinado tipo de arquitetura explora o paralelismo de instrução ou Instrucion Level Parallelism (ILP). As múltiplas unidades funcionais independentes permitem executar simultaneamente mais de uma instrução por ciclo. Nesta arquitetura o pipeline de hardware permite que todas as unidades possam executar concorrentemente. O número de instruções por ciclo de clock pode variar, e estas são escaladas de modo estático ou dinâmico. Máquinas com este tipo de arquitetura tentam paralelizar a execução de instruções independentes, em cada estágio do pipeline.

Estas são características da arquitetura

Suponha que um Analista de TI, participando da etapa de análise de requisitos de um sistema de emissão de certidão negativa para o TRF4, tenha elencado os requisitos apresentados abaixo:

1. Utilizar interface responsiva para que possa ser executado em dispositivos móveis e na web.

2. Validar o tipo de certidão solicitado.

3. Emitir certidão negativa após verificação de situação do requerente.

4. Solicitar o CPF do requerente.

5. Responder ao clique único do usuário em qualquer botão da interface.

6. Validar o CPF do requerente.

7. Restaurar os dados automaticamente após falhas não programadas.

8. Solicitar o nome do requerente.

9. Oferecer dois tipos de certidão: para fins gerais e para fins eleitorais.

10. Emitir aviso de impossibilidade de emissão da certidão.

Sobre os requisitos, é correto afirmar que

Uma Analista de TI está utilizando o software Git para gerenciar o controle de versões do sistema que está em desenvolvimento. Em condições ideais, ela digitou os comandos elencados a seguir.

I. git add regrasfichalimpa.html

II. git add trf4css/

III. git add .

IV. git commit -m "primeira etapa do projeto do sistema"

V. git log

O comando indicado em

Um Analista de TI, ao pesquisar sobre testes automatizados, encontrou a seguinte informação:

Para escrever os testes de aceitação, podemos usar os critérios de aceitação descritos nas histórias de usuário. Estando estes testes implementados, executando e passando com sucesso, obter-se-á uma boa cobertura e garantia de que pelo menos as funcionalidades mais importantes estão sendo de fato cobertas pelos testes. É recomendável que esses testes sejam executados por um tipo de ferramenta (como: Jenkins, TravisCI, Hudson, CruiseControl etc.), que fará o trabalho de executar os testes automatizados de acordo com alguma estratégia predefinida (como: todo dia, a cada modificação feita no código-fonte etc.).

O Analista conclui que o tipo de ferramenta mencionada no texto é de

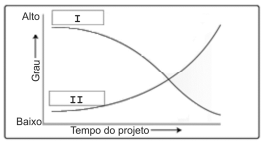

Considere o gráfico abaixo.

De acordo com o PMBOK 5ª edição,

Considere a seguinte situação hipotética:

− Uma pessoa recebe um e-mail de um desconhecido, contendo uma oferta de empréstimo com taxas de juros muito inferiores às praticadas no mercado. Além disso, se ela investir em alguma boa aplicação, ganhará muito mais do que pagará pelo empréstimo. Oferta por demais atraente.

− O motivo, descrito na mensagem, pelo qual ela foi selecionada para receber essa oferta, foi a indicação de um amigo que a apontou como uma pessoa honesta, confiável e merecedora de tal benefício.

− Todavia, para ter direito a esse benefício, ela é orientada a preencher um cadastro e enviá-lo para análise de crédito.

− Após o seu crédito ser aprovado, ela é informada que necessita efetuar um depósito bancário ao ofertante para o ressarcimento das despesas inerentes a esse tipo de transação. Um valor razoável, mas bem menor do que ela ganhará com a transação.

− A mensagem deixa claro que se trata de uma transação ilegal e, por isso, solicita sigilo absoluto e urgência na ação, caso contrário o ofertante procurará outra pessoa e ela perderá a oportunidade de ganhar com isso.

Essa situação envolve questões de segurança da informação porque indica

Suponha que um Analista do Tribunal Regional Federal da 4ª Região – TRF4 se depare com uma situação em que deve implantar mecanismos de proteção interna voltados à segurança física e lógica das informações no ambiente do Tribunal. Para isso, ele levantou os seguintes requisitos:

I. Não instalar em áreas de acesso público equipamentos que permitam o acesso à rede interna do Tribunal.

II. Os usuários não podem executar transações de TI incompatíveis com sua função.

III. Apenas usuários autorizados devem ter acesso de uso dos sistemas e aplicativos.

IV. Proteger o local de armazenamento das unidades de backup e restringir o acesso a computadores e impressoras que possam conter dados confidenciais.

O Analista classificou correta e respectivamente os requisitos de I a IV como segurança

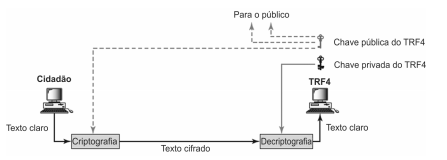

Considere o esquema hipotético abaixo referente à comunicação segura estabelecida pelo Tribunal Regional Federal da 4ª Região – TRF4:

O esquema descreve

Considere as definições descritas abaixo:

I. Define os componentes de uma especificação de serviço que pode ser usada para descobrir sua existência. Esses componentes incluem informações sobre o provedor de serviço, os serviços fornecidos, o local da descrição da interface de serviço e informações sobre os relacionamentos de negócios.

II. Padrão de trocas de mensagens que oferece suporte à comunicação entre os serviços. Define os componentes essenciais e opcionais das mensagens passadas entre serviços.

III. Linguagem de definição de serviço Web, que é um padrão para a definição de interface de serviço. Define como as operações de serviço (nomes de operação, parâmetros e seus tipos) e associações de serviço devem ser definidas.

As descrições I, II e III correspondem, correta e respectivamente, a