Questões de Concurso Público PGE-AM 2022 para Técnico em Gestão Procuratorial Especialidade Engenharia Elétrica

Foram encontradas 50 questões

I. posicionar o mouse sobre o botão Iniciar e clicar com o botão direito do mouse > a partir das opções oferecidas pelo menu que aparece, selecionar o Gerenciador de Tarefas.

II. pressionar as teclas de atalho Windows T que dão acesso direto ao Gerenciador de Tarefas.

III. pressionar simultaneamente as teclas Ctrl Alt Del > na tela que aparece, selecionar o Gerenciador de Tarefas.

A pessoa conseguirá acessar o Gerenciador de Tarefas por meio

(Disponível em: https://jelvix.com/blog)

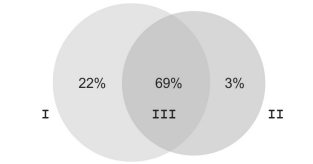

Considerando que I, II e III se referem aos seguintes modelos:

I. o provedor de cloud computing permite que os usuários da empresa acessem a infraestrutura por meio de um serviço online sem restrições de privacidade. Os usuários não são responsáveis por fornecer servidores, infraestrutura e largura de banda − isso é inteiramente do escopo do provedor. Os usuários pagam apenas pelos recursos usados, podem alterar seus planos de assinatura a qualquer momento e ajustar a escalabilidade.

II. a empresa adquire vários data centers remotos em todo o mundo, conecta-os a dispositivos e é totalmente responsável pela criptografia de dados e manutenção do servidor. A empresa precisa adquirir espaço de servidor, hardware, empregar uma equipe de desenvolvedores e testadores de nuvem experientes e garantir a segurança dos dados, de forma independente do provedor de cloud.

III. a empresa pode se beneficiar da experiência do provedor terceirizado, mantendo o controle sobre dados cruciais. No entanto, o negócio ainda precisa investir em infraestrutura interna, pois a nuvem sob sua responsabilidade, mesmo que seja menos dimensionada, precisa ser suportada com recursos locais.

Com base nos dados do gráfico e nas informações acima, é correto afirmar que

I. é um documento que comprova a autenticidade dos dados e da identidade das pessoas físicas ou jurídicas que acessam os sistemas eletrônicos com informações confidenciais, tornando possível cumprir obrigações pelo ambiente digital, garantindo a segurança dessas transações através da Infraestrutura de Chaves Públicas Brasileira (ICP Brasil) e com validação por lei.

II. são programas de software ou dispositivos de hardware que filtram e examinam as informações provenientes da conexão com a Internet; representam uma primeira linha de defesa, pois podem impedir que um programa ou invasor mal-intencionado obtenha acesso à rede e às informações antes que qualquer dano potencial seja causado.

III. mecanismo que busca garantir que, se algum equipamento ou servidor falhar, exista outro que entre em operação imediatamente, garantindo a continuidade das atividades; geralmente utiliza a duplicação de componentes críticos, aumentando a confiabilidade e segurança de um sistema, bem como sua disponibilidade.

Os itens I, II e III correspondem, correta e respectivamente, a