Questões de Concurso Público Senado Federal 2012 para Analista Legislativo - Análise de Sistemas

Foram encontradas 80 questões

LDAP (Lightweight Directory Access Protocol) é um protocolode rede que roda sobre o TCP/IP e que permite organizar os recursos de rede em forma de uma árvore de diretório, onde se tem primeiramente o diretório raiz, em seguida a rede da empresa, o departamento e , por fim, o computador do funcionário e os recursos de rede (arquivos, impressoras, etc.) compartilhados por ele. A árvore de diretório pode ser criada de acordo com a necessidade. O LDAP pode ser usado em qualquer tipo de rede TCP/IP e é um padrão aberto, permitindo que existam produtos para várias plataformas. Uma das suítes mais usadas é o OpenLDAP (GPL). Uma vez instalado, o OpenLDAP possui as seguintes características:

I. Pode ser configurado através de um arquivo X, encontrado no diretório /etc.

II. O servidor é um daemon Y.

III. O cliente é W, originalmente um utilitário de modo texto, mas que pode trabalhar em conjunto com vários front-ends gráficos.

X, Y e W são, respectivamente,

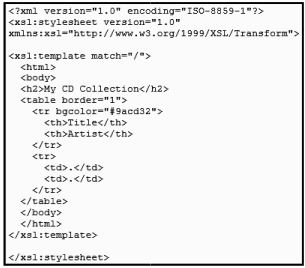

No código, para definir o documento como uma folha de estilo XSLT, é utilizada a seguinte instrução ou parâmetro?

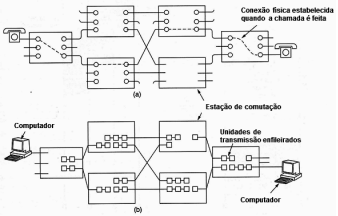

Observe a figura abaixo, que representa dois tipos de comutação.

I. Na figura (a), cada um dos seis retângulos representa uma estação de comutação da concessionária de comunicações. Quando uma chamada passa por uma estação de comutação, é estabelecida uma conexão física entre a linha que transportou a chamada e uma das linhas de saída, como mostram as linhas pontilhadas.

II. Contrariamente ao esquema (a), no (b) não é preciso estabelecer um caminho dedicado com antecedência. Nesse esquema não há um caminho fixo, diferentes unidades de transmissão podem seguir caminhos distintos, dependendo das condições da rede no momento e que eles são enviados. Normalmente, as unidades de transmissão são conhecidas por datagramas.

Os esquemas (a) e (b) constituem, respectivamente, os

seguintes tipos de comutação:

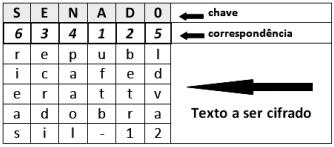

A criptografia utiliza cifra, que é definida como uma transformação de caractere por caractere ou de bit por bit, sem considerar a estrutura linguística da mensagem. O método cifra por transposição é descrito a seguir.

I. A cifra se baseia em uma chave ou frase que não contém letras repetidas, como SENADO.

II. O objetivo da chave é numerar as colunas de modo que a coluna 1 fique abaixo da letra da chave mais próxima do início do alfabeto, e assim, por diante, conforme ilustrado na figura abaixo.

III. O texto simples (“republicafederativadobrasil-12") é escrito horizontalmente, em linhas.

IV. O texto cifrado é lido em colunas, a partir da coluna cuja letra da chave seja a mais baixa.

Nessas condições, o texto cifrado é:

Uma tecnologia fundamental ao conceito de nuvem é a virtualização, que é basicamente o uso de software para simular hardware. É vista como uma camada abstrata entre o hardware e o software que protege o acesso direto aos recursos do hardware. Essa camada é conhecida como hypervisor. Nesse contexto, analise as afirmativas abaixo, associadas à virtualização.

I. Múltiplos servidores virtuais podem ser construídos em uma única máquina física.

II. O servidor físico virtualizado é obrigado a executar um só servidor virtual chamado Virtual Machine - VM.

III. Cada VM utiliza um sistema operacional e suas respectivas aplicações.

Está correto apenas o que se afirma na(s) opção(ões)

MIB2 (Management Information Base Version 2) é um componente chave usado no gerenciamento de redes. Cada agente a sua própria MIB2, que é um conjunto de todos os objetos que o gerente pode administrar. Nesse contexto, observe a figura abaixo, que representa a árvore de identificadores de objetos.

Dois dos objetos são descritos a seguir.

I. Define informações sobre todas as interfaces instaladas no nó, inclusive número de interface, endereço físico e endereço IP.

II. Define informações gerais sobre o nó, como nome, localização e vida útil.

Os objetos definidos como I e II são denominados,

respectivamente:

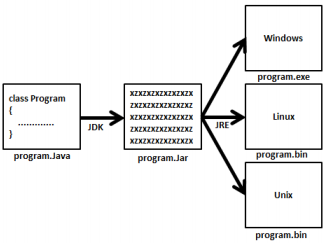

Observe a figura abaixo, associada à linguagem Java.

Para permitir que um mesmo programa seja executado em

vários sistemas operacionais, a plataforma java gera códigos genéricos *.class e os traduz para o código da máquina local,

*.exe ou *.bin, somente no momento da execução. Nesse contexto, os códigos específicos para a máquina virtual Java, e não para a máquina local, recebe o nome de:

O processo de Engenharia de Requisitos é realizado por meio da execução de sete funções distintas: concepção, levantamento, elaboração, negociação, especificação, validação e gestão. Nesse contexto, observe a lista abaixo, que representa um conjunto de questões a serem utilizadas como checklist dentro de uma dessas funções.

1) Os requisitos foram claramente estabelecidos? Eles podem ser mal interpretados?

2) A fonte do requisito foi identificada?

3) O requisito está limitado em termos quantitativas?

4) Que outros requisitos se relacionam a este requisito?

5) O requisito viola alguma restrição do domínio?

6) Pode-se relacionar o requisito a qualquer modelo de sistema que tenha sido criado?

7) O requisito está relacionado aos objetivos globais do sistema/produto?

A função é:

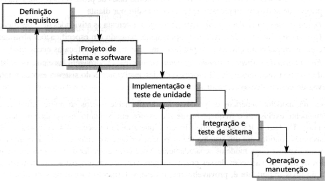

A figura abaixo representa o ciclo de vida de software, conhecido como modelo em cascata.

Um dos estágios divide os requisitos em sistemas de

hardware ou de software, estabelecendo uma arquitetura

geral do sistema. Envolve a identificação e a descrição das abstrações fundamentais de software e suas relações. Esse

estágio é conhecido por:

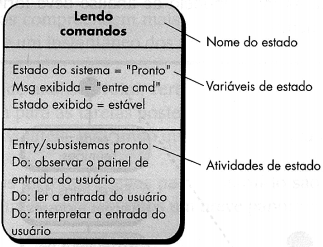

Segundo Pressman, os elementos específicos do modelo de análise são ditados pelo método de modelagem de análise usado. No entanto, um conjunto de elementos genéricos é comum à maioria dos modelos de análise. Nesse sentido, observe a figura abaixo, que ilustra o modelo de estado UML e que representa os estados e eventos que modificam um sistema. O diagrama de estados indica que ações são realizadas em consequência de determinado evento.

O diagrama de estado é utilizado quando se trata dos

elementos de análise do tipo:

O Rational Unified Process (RUP) é um exemplo de modelo de processo moderno derivado da UML e do Processo Unificado de Desenvolvimento de Software de Rumbaugh. O RUP reconhece que os modelos convencionais de processo apresentam uma visão única do processo. O RUP engloba três perspectivas, descritas a seguir.

I. Mostra as fases do modelo ao longo do tempo.

II. Mostra as atividades realizadas no processo.

III. Sugere as boas práticas a serem usadas durante o processo.

Essas perspectivas são conhecidas, respectivamente, como: