Questões de Concurso Público Senado Federal 2012 para Analista Legislativo - Análise de Sistemas

Foram encontradas 80 questões

A Extreme Programming é um dos métodos ágeis mais conhecidos e usados, e envolve um número de práticas que se enquadram nos princípios gerais da metodologia. Dois desses princípios são descritos a seguir.

I. Os requisitos são registrados em cartões de histórias, sendo as histórias incluídas em um release, determinadas pelo tempo disponível e sua prioridade relativa.

II. Espera-se que todos os desenvolvedores recriem o código continuamente, tão logo os aprimoramentos do código forem encontrados, o que torna o código simples e fácil de manter.

Esses princípios são denominados, respectivamente:

Um dos parâmetros mais poderosos da programação orientada a objetos possibilita o reaproveitamento de atributos e métodos, otimizando o tempo de desenvolvimento, além de permitir a diminuição de linhas de códigos, bem como facilitar futuras manutenções. É um conceito que trabalha com superclasses e subclasses. A grande vantagem pode ser caracterizada conforme descrito a seguir.

I. Uma classe é declarada com atributos e métodos específicos.

II. Em seguida, uma subclasse é derivada da classe criada.

III. Como consequência, não há necessidade de redeclarar os atributos e métodos previamente definidos.

IV. A subclasse recebe os atributos e métodos, permitindo uma reutilização do código já pronto.

A descrição acima está relacionada ao parâmetro da OO denominado:

Web services surgiram como uma evolução dos modelos de computação distribuída, sendo considerada uma tecnologia de integração de sistemas, empregada principalmente em ambientes heterogêneos. Na arquitetura, web services padrões:

I. Um protocolo para transmissão dentro da arquitetura proposta pelo W3C, sendo baseado no XML , segue o modelo “REQUEST-RESPONSE” do HTTP.

II. Um arquivo do tipo XML, cuja finalidade é descrever detalhadamente um web service. Essa descrição específica as operações que compõem o web service e define de forma clara como deve ser o formato de entrada e saída de cada operação.

III. Um mecanismo que visa atender tanto o cliente de web service quanto ao provedor. Ele tem que fornecer ao provedor de web services meios para que esses sejam registrados e publicados, o que permitirá a pesquisa e localização dos web services pelos clientes.

Esses padrões são conhecidos pelas siglas:

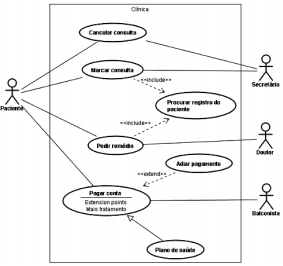

A UML – Unified Modeling Language é uma linguagemvisual utilizada para modelar softwares baseados no paradigma de orientação a objetos. Empregado normalmente nas fazes de levantamento e análise de requisitos, embora venha a ser consultado durante todo o processo de modelagem e possa servir de base para outros, um diagrama, exemplificado na figura abaixo, procura identificar usuários, outros sistemas ou mesmo algum hardware especial, que utilizarão o software de algum modo, bem como os serviços e funcionalidades.

A figura representa o diagrama de:

Governança de TI pode ser definido como um conjunto de práticas, padrões e relacionamentos estruturados, assumidos por executivos, gestores, técnicos e usuários de TI de uma organização, com a finalidade de garantir controles efetivos, ampliar os processos de segurança, minimizar os riscos, ampliar o desempenho, otimizar a aplicação de recursos, reduzir os custos, suportar as melhores decisões e consequentemente, alinhar TI aos negócios. No que diz respeito à descrição e visão macro de um processo de planejamento estratégico empresarial típico, dois termos são definidos a seguir.

I. Refere-se ao tratamento de informações internas e externas acerca do mercado, clientes, concorrentes, fornecedores, de cunho político, legal, social e econômico, assim como à avaliação de oportunidades, pontos fracos e pontos fortes, que servem de base para a revisão ou elaboração da estratégia corporativa e competitiva.

II. Documenta as intenções da administração sobre como atingir os objetivos estratégicos do negócio e estabelece as ações necessárias para que os objetivos do negócio sejam atingidos.

Esses termos são conhecidos, respectivamente, como:

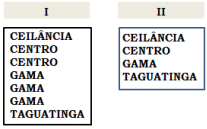

Observe as tabelas I e II abaixo, a partir de outra denominada Estado. A I foi gerada por meio do comando SQL Select Cidade FROM Estado.

Existe uma cláusula que deve ser usada no comando SQL

acima, eliminando as repetições existentes nas linhas de I,

gerando como resultado a tabela em II. O comando com a

cláusula está indicado na seguinte opção:

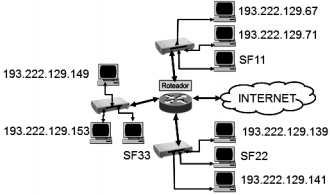

A sub-rede possui a máquina SF11 fisicamente conectada, está configurada de acordo com a notação CIDR por 193.222.129.64/26. Deseja-se dois endereços nessa sub-rede o primeiro de broadcasting e outro que seja válido para a máquina SF11. Esses endereços são, respectivamente:

O IDS (Intrusion Detection System) é um componente essencial no ambiente cooperativo. As metodologias utilizadas pelo IDS para a detecção de um ataque são o Knowledge-Base Intrusion Detection e o Behavior-Based Intrusion Detection . Após a análise feita pelo sistema de detecção, os resultados possíveis são chamados comportamento normal, falso negativo e falso positivo. Nesse sentido, avalie as afirmativas a seguir:

I. Tráfego legítimo que o IDS analisa como sendo suspeito.

II. Tráfego suspeito não detectado.

III. Tráfego suspeito detectado.

Os tipos de tráfego caracterizados como comportamento normal, falso negativo e falso positivo são, respectivamente:

Um certificado digital é um arquivo eletrônico que identifica quem é o seu titular, pessoa física ou jurídica, ou seja, é um documento eletrônico de identidade. Quando são realizadas transações, de forma presencial, muitas vezes é solicitada uma identificação, por meio de um registro que comprove a identidade. Na Internet, quando as transações são feitas de forma eletrônica, o Certificado Digital surge como forma de garantir a identidade das partes envolvidas. Entre os fatores garantidos pela Certificação Digital, dois são descritos a seguir:

I. É a garantia de que somente o titular do Certificado poderia ter realizado determinada operação.

II. É a garantia de que as informações trocadas nas transações eletrônicas não foram alteradas no caminho que percorreram.

Esses fatores são conhecidos, respectivamente, por:

RAID (Redundant Array of Independent Disks) é um conjunto de unidades de discos físicos, visto pelo sistema operacional como uma única unidade lógica. O desempenho de qualquer um dos níveis de RAID depende criticamente dos padrões de solicitação do sistema principal e do layout dos dados. Observe as figuras abaixo, que ilustram um tipo dde RAID com redundância dual.

Esse esquema tem como características:

I. Dois cálculos de paridade diferentes são executados e armazenados em blocos separados em disco diferentes.

II. P e Q são dois algoritmos de verificação e daos diferentes. Um dos dois é o cálculo e OU-EXCLUSIVO. O outro é um algoritmo de verificação de dados independentes, o que permite a regeneração dos dados, mesmo que haja falha em dois discos contendo dados do usuário.

III. A grande vantagem deste tipo de RAID é que ele oferece uma disponibilidade de dados extremamente alta. Para que os dados fossem perdidos, três discos teriam que falhar dentro do intervalo de tempo médio para reparo.

O esquema acima representa o tipo: