Questões de Concurso Público DPE-MT 2015 para Analista de Sistemas

Foram encontradas 80 questões

I. É uma técnica usada para ocultar a existência de uma mensagem dentro de outro meio, como arquivos ou imagens.

II. Uma das fraquezas da esteganografia é que ela pode ser detectada facilmente se a chave de sessão for menor que 128 bits.

III. A esteganografia simétrica permite a conversão de textos claros em mensagens codificadas, e vice-versa.

Assinale:

Assinale a opção que indica uma delas.

I. Para que uma empresa receba a certificação da norma ISO/IEC 27001, é requisito que todos os controles relacionados na norma como necessários sejam implantados.

II. A norma adota o ciclo PDCA (plan-do-check-act) para todos os processos envolvidos em um SGSI.

III. A norma orienta que o SGSI não deve tratar as informações públicas da organização, por não serem confidenciais.

Assinale:

Seu principal objetivo é combater artefatos maliciosos conhecidos como

Em redes ethernet, para que seja possível capturar pacotes que não sejam endereçados à própria máquina, Sniffers devem configurar a interface de rede, para trabalhar em modo

Assinale a opção que apresenta exemplos de protocolos que foram utilizados para gerar esses ataques usando amplificação de tráfego.

Ao descartar um pacote, o roteador deve enviar

Assinale a opção que indica o estágio em que uma organização determina quais os serviços que devem ser oferecidos e a quem são destinados.

Assim sendo, analise as quatro expressões lógicas a seguir.

not ?

F or ?

T and ?

? or T

Assinale a opção que apresenta os valores finais das expressões lógicas acima, na ordem de cima para baixo.

Assinale a opção que indica a característica principal da técnica comumente usada para a obtenção dessa garantia nas implementações.

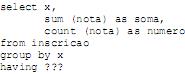

Assinale a opção que indica a expressão que, ao ser utilizada para substituir o trecho “???”, invalida o comando SQL acima.

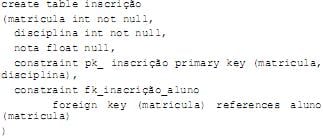

Sabendo-se que a coluna matricula constitui a chave primária da tabela aluno, está correto concluir que

Assinale a opção que indica o maior número que pode ser acumulado nessa variável.

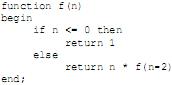

O comando print f(10) exibe

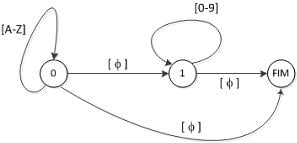

Sabendo-se que [A-Z] representa qualquer dos caracteres entre A e Z, e, analogamente, para os dígitos entre 0 e 9, e que [Φ] representa o caractere “Φ”, assinale a opção que indica a sequência de caracteres que não leva a máquina ao estado “FIM” a partir do estado “Φ”.