Questões de Concurso Público SEPOG - RO 2017 para Analista em Tecnologia da Informação e Comunicação

Foram encontradas 80 questões

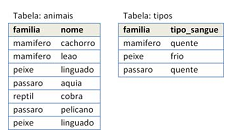

Observe as tabelas a seguir:

Assinale a opção que indica o número de linhas retornadas pela consulta SQL a seguir.

SELECT DISTINCT nome FROM animais a, tipos t

WHERE a.familia = t.familia

Essa questão utiliza a seguinte convenção nas opções de resposta:

nome em português (nome em inglês)

Um navegador web, para executar um código Javascript, utiliza um

O perímetro de segurança é formado por componentes que visam a proteger a rede interna de ações maliciosas de entidades hostis.

O componente capaz de identificar o tráfego de ataques maliciosos através de métodos de análise de tráfego por assinatura ou anomalia é o

A norma NBR ISO/IEC nº 27001:2006 foi preparada para prover um modelo que estabelece, implementa, opera, monitora, analisa criticamente, mantém e melhora um Sistema de Gestão de Segurança da Informação (SGSI).

Esta norma adota o modelo conhecido como Plan-Do-Check-Act (PDCA), que é aplicado para estruturar todos os processos do SGSI.

A terceira etapa desse modelo, quando aplicável, deve

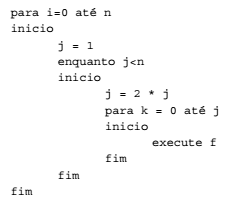

Considere o algoritmo em pseudocódigo, descrito a seguir.

Calcule a complexidade do algoritmo, sabendo que a função f tem

complexidade igual a O(n2).

A tecnologia RAID (Redundant Array of Independent Disks) é uma tecnologia de virtualização de armazenamento de dados que combina várias unidades de disco em uma única unidade lógica, para fins de redundância de dados e/ou melhoria de desempenho. Com relação aos diversos tipos de RAID, analise as afirmativas a seguir.

I. No RAID 10 a capacidade total disponível é a metade da soma das capacidades individuais de cada unidade de disco.

II. O RAID 5 utiliza paridade simples e requer um mínimo de quatro unidades de disco para ser implementado.

III. O RAID 6 utiliza paridade dupla e possui tolerância a falhas de até duas unidades de disco.

Está correto o que se afirma em

A área de swap é utilizada pela memória virtual para aumentar a capacidade de memória de um sistema. Assim, quando a memória física estiver se esgotando, as páginas inativas ou pouco utilizadas das aplicações são movidas para a área swap.

Com relação ao uso da área de swap no sistema operacional Linux, assinale a afirmativa correta.

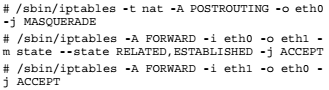

Esses comandos permitem que

O reconhecimento biométrico consiste em reconhecer um indivíduo com base nas suas características físicas ou comportamentais.

A técnica adotada pelo sistema de identificação biométrico que implica em detectar e comparar a posição das minúcias (minutiae), também conhecida como características de Galton, é utilizada no reconhecimento da

A Computação em Nuvem tem se tornado uma tecnologia inovadora em termos de desenvolvimento de soluções de TI para as empresas.

A esse respeito, relacione os diversos tipos de serviço com suas respectivas características.

1 - IaaS (infraestrutura como serviço)

2 - PaaS (plataforma como serviço)

3 - SaaS (software como serviço)

( ) Neste tipo de serviço os usuários tem acesso a uma única cópia da aplicação criada especificamente pelo provedor de serviço e atualizada de uma forma uniforme para todos os usuários.

( ) Este tipo de serviço permite aos desenvolvedores construírem aplicações e serviços na Internet, sendo acessado pelos usuários simplesmente com o uso do navegador.

( ) Neste tipo de serviço os usuários tem acesso direto aos servidores e ao armazenamento virtualizados por meio da Internet e, de modo similar, a um centro de dados convencional, podendo escalar esses recursos com mais flexibilidade de acordo com a demanda.

Assinale a opção que mostra a relação correta, de cima para baixo:

Uma técnica de esteganografia digital simples consiste em substituir o ruído em uma imagem pela informação que se deseja esconder.

Para camuflar uma mensagem secreta em uma imagem JPEG, de modo que a imagem fique praticamente inalterada e não afete a percepção visual do ser humano, o algoritmo de camuflagem deve substituir sequencialmente o bit

A consulta SQL a seguir retorna uma série de nomes da tabela usuarios:

select nome from usuarios

Para obter a relação de nomes em ordem alfabética reversa você deve acrescentar ao final da consulta

O serviço Web usa o HTTP (HyperText Transfer Protocol) para transportar dados em texto plano, não criptografado. Para proteger o tráfego desse serviço, a aplicação do servidor deve ser configurada para usar o HTTPS (HTTP over TLS/SSL).

A porta de comunicação TCP (Transport Control Protocol) padrão do HTTPS é a porta número