Questões de Concurso Público SEPOG - RO 2017 para Analista em Tecnologia da Informação e Comunicação

Foram encontradas 80 questões

Os depuradores são ferramentas importantes utilizadas na engenharia reversa de programas. Com relação aos depuradores, analise as afirmativas a seguir.

I. Depuradores de “modo-kernel” são difíceis de configurar e necessitam de um sistema dedicado, pois podem desestabilizar o sistema operacional em que são executados.

II. Depuradores de “modo-usuário” podem monitorar o código em modo usuário de diversos processos, simultaneamente.

III. Depuradores são ferramentas utilizadas para análise estática, enquanto que desmontadores são para análise dinâmica.

Está correto o que se afirma em

O servidor Apache HTTP, versão 2.4, tem a possibilidade de responder aos diversos endereços IPs, aos nomes de hosts e às portas em uma única máquina, em uma facilidade que é conhecida como host virtual, configurada no arquivo httpd.conf.

Com relação a essa facilidade, analise as afirmativas a seguir.

I. Várias diretivas Listen com o mesmo endereço IP e porta irão resultar em um erro fatal, impedindo que o servidor HTTP inicie corretamente.

II. O uso da diretiva VirtualHost no arquivo httpd.conf precisa ainda da respectiva configuração no servidor DHCP para seu correto funcionamento.

III. Várias diretivas VirtualHost podem ser utilizadas para configurar diversos hosts virtuais em uma mesma máquina, mas apenas se utilizarem portas diferentes.

Está correto o que se afirma em

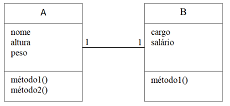

A figura a seguir mostra uma associação bidirecional com multiplicidade um-para-um entre as classes A e B.

Como você implementaria fisicamente o relacionamento um-para-um

entre as classes?

Considere a querystring apresentada a seguir criada em um servlet Java:

estado=Rond%C3%B4nia&capital=Porto+Velho

Assinale a opção que contém o código Java que codifica a querystring para esse formato.

Uma das aplicações da engenharia reversa de software é auditar um programa para avaliar sua segurança, identificando suas possíveis vulnerabilidades.

Relacione as técnicas e ferramentas relativas à engenharia reversa com suas respectivas definições.

1. Descompilador

2. Desmontador

3. Depurador

4. Ofuscador de Código

( ) Programa que converte um programa em código de máquina para linguagem de montagem.

( ) Programa utilizado para obter o código fonte de um programa a partir de seu código executável.

( ) Programa para reduzir a legibilidade de um programa de forma automatizada.

( ) Programa para analisar o comportamento de um programa em linguagem de máquina.

Assinale a opção que mostra a relação correta, de cima para baixo.

Um programador de um sistema com autenticação de usuário, descontente com a empresa que trabalha, incluiu no código uma forma de passar por cima da autenticação convencional documentada, autenticando usuário e senha de forma programática (dentro do próprio código).

Dessa forma, o programador criou um

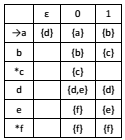

Considere um autômato não determinístico NFA ܰN = (Q, ∑, δ, a, F), onde Q = {a, b, c, d, e, g} representa os estados, ∑ = {0,1} é o alfabeto, δ é a função de transição, ܽa é o estado inicial e F = {c, ƒ} os estados de aceitação, representados pelo diagrama a seguir

A linguagem desse autômato pode ser descrita como

O certificado digital funciona como se fosse uma identidade digital, permitindo a identificação segura e inequívoca do autor de uma mensagem ou transação feita em meios eletrônicos.

Com relação aos certificados digitais, assinale V para a afirmativa verdadeira e F para a falsa.

( ) O Certificado A1 é gerado em software, e tem a validade de apenas 1 ano, quando é necessário a sua renovação.

( ) O Certificado A3 é baseado em hardware, com uso de token (USB) ou de cartão inteligente, com validade de até três anos.

( ) A Infraestrutura de Chaves Públicas Brasileira (ICP-Brasil) utiliza um esquema de encriptação baseado em chaves simétricas.

( ) A validade de um certificado digital pode ser conferida por meio de uma consulta à Autoridade Certificadora usando o Online Certificate Status Protocol (OCSP).

As afirmativas são, respectivamente,

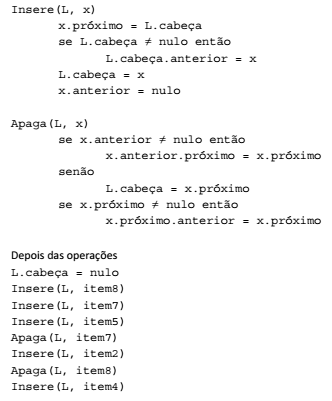

Considere o pseudocódigo a seguir como descrito em “Algoritmos Teoria e Prática” de Thomas H. Cormen:

o valor de L.cabeça.próximo será

Há muitas situações em que é benéfico criar programas que sejam imunes à reversão de código, ou pelo menos, em que esta reversão seja dificultada.

Com relação às técnicas antirreversão, analise as afirmativas a seguir.

I. A penalidade mais significativa para a maioria das técnicas antirreversão de código é um aumento no tempo de execução dos programas.

II. O uso de compressão de código impossibilita o uso de análise dinâmica na engenharia reversa.

III. A encriptação de código é uma das técnicas antirreversão que podem ser aplicadas na criação do código executável.

Está correto o que se afirma em

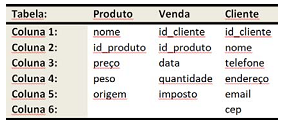

A figura a seguir mostra a estrutura das tabelas Produto, Venda e Cliente pertencentes a um banco de dados de uma empresa comercial.

A tabela Venda contém um registro para cada venda efetuada

pela companhia. A fim de preservar a integridade referencial do

banco de dados, assinale a opção que indica a coluna ou colunas

dessa tabela que deveria(m) ser chaves estrangeiras.

O sistema de comunicação de dados está sujeito a inúmeros ataques produzidos por uma entidade hostil que pode estar localizada dentro ou fora da rede da empresa.

Um exemplo de ataque passivo é o ataque de

Considere o comando Linux a seguir aplicado a um arquivo regular chamado teste:

chmod 546 teste

As novas características do arquivo chamado teste, após a execução do comando, serão

O serviço de correio eletrônico é composto por uma série de programas, cada um deles com funções específicas. Relacione cada programa com suas respectivas funções.

1. Mail Transfer Agent (MTA)

2. Mail Delivery Agent (MDA)

3. Mail User Agent (MUA)

( ) Programa que recebe as mensagens dos usuários do servidor de e-mail com uso dos protocolos IMAP ou POP.

( ) Programa que envia e-mails dos usuários para um outro servidor de e-mail externo, com uso do protocolo SMTP.

( ) Programa responsável por entregar e arquivar as mensagens na caixa postal correta do destinatário.

Assinale a opção que mostra a relação correta, de cima para baixo.

O uso da encriptação é fundamental para manter a segurança das comunicações e transações comerciais na internet.

Sobre os algoritmos de encriptação, analise as afirmativas a seguir.

I. O algoritmo RC4 é um algoritmo simétrico de criptografia utilizado nos protocolos Secure Socket Layers (SSL) (para proteger o tráfego Internet) e WEP (para a segurança de redes sem fios).

II. O algoritmo AES é um algoritmo simétrico de criptografia com várias aplicações na internet e na proteção de direitos autorais (DRM) que emprega atualmente chaves com pelo menos 2048 bits.

III. O algoritmo RSA é um algoritmo simétrico de criptografia projetado para ter implementações eficientes tanto em hardware como em software, sendo utilizado atualmente com chaves entre 128 e 256 bits.

Está correto o que se afirma em