Questões de Concurso Público CGE-SC 2023 para Auditor do Estado - Ciências da Computação - Tarde (Conhecimentos Específicos)

Foram encontradas 60 questões

Assinale a opção que indica a técnica de gestão de conflitos que seria a mais adequada para resolver essa disputa entre os co-fundadores da Uber.

O Decreto nº 4.829/2003, por sua vez, é uma lei que trata da neutralidade da rede e regula o acesso à Internet no Brasil.

Sobre o Comitê Gestor da Internet (CGI.BR) e o Decreto nº 4.829/2003 no Brasil, analise as afirmativas a seguir.

I. O CGI.BR é uma autoridade reguladora responsável por estabelecer e garantir a implementação de políticas públicas de governança da Internet no Brasil. II. O Decreto nº 4.829/2003 é uma lei que trata da proteção de dados pessoais e de privacidade online. III. O CGI.BR é composto por representantes de governo, empresas privadas e sociedade civil IV. O CGI.BR promove a participação da sociedade civil nas decisões que afetam a rede.

Estão corretas as afirmativas

Assinale-a.

A adoção de estratégias de infraestrutura “imutáveis” ataca diretamente as origens das complexidades que temos enfrentado no dia a dia. Uma de suas principais características é permitir

A principal forma de proteção e restauração dos dados é

As opções a seguir apresentam maneiras de ajudar o amadurecimento da organização com o uso do DevOps, à exceção de uma. Assinale-a.

Assinale a prática ITIL que melhor ajuda nesse objetivo.

Um gestor, interessado em otimizar o cumprimento das requisições de serviço, pode

O Framework COBIT 2019

Dos objetivos de governança e gerenciamento (Governance and Management Objectives) a seguir, assinale o que auxilia diretamente na realização de uma destas metas.

Um gestor está preocupado, em primeiro lugar, com a velocidade de criação e recuperação das cópias de segurança, e, em segundo lugar, com a facilidade de operação das ferramentas, pois sua equipe está sobrecarregada. Ele recebeu os cinco conselhos a seguir de integrantes da equipe.

Assinale o conselho mais adequado para esse caso.

Um determinado funcionário atende um pedido por telefone de alguém que se identifica como o cliente A. Essa pessoa explica que seus dados cadastrais estão errados e pede que seja feito um novo cadastro com as informações que ela está passando. O funcionário atende ao pedido e atualiza o sistema da empresa removendo o cadastro antigo e criando um novo.

Dias depois, ao tentar emitir uma fatura, a empresa nota que os dados do cliente A não estão completos e resolve abrir uma investigação. Durante a investigação descobre-se que os dados passados pela pessoa ao telefone eram falsos e que é portanto necessário refazer o cadastro.

Neste caso, avalie se, durante o processo de atendimento mencionado, ocorreu um incidente com quebra da

I. Confidencialidade dos dados do cliente A. II. Disponibilidade dos dados do cliente A. III. Integridade dos dados do cliente A.

Está correto o que se afirma em

Em um determinado dia, após investigar o comportamento anômalo de um computador, a equipe de segurança da empresa identifica que existe um processo chamado comjumper.exe rodando e consumindo grande quantidade de CPU no computador.

Com essas informações o computador é enviado para análise em uma empresa especialista.

A resposta da empresa é de que o programa comjumper.exe é uma variação nova e inédita do malware Adylkuzz e recomenda que sejam tomadas medidas adicionais de proteção para detecção deste tipo de ameaça na rede.

Com base nessas informações, assinale a opção que apresenta uma correta classificação do tipo de malware e uma medida que pode efetivamente proteger o ambiente.

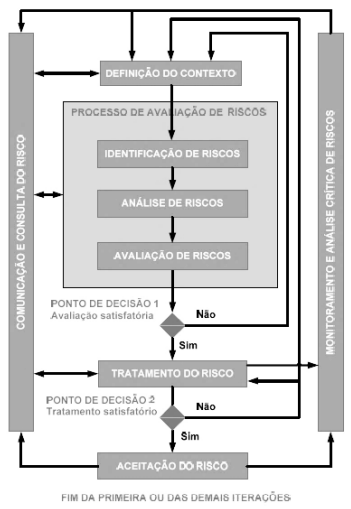

Entendendo o diagrama acima como um processo, devemos esperar como saída da atividade DEFINIÇÃO DO CONTEXTO, de acordo com a norma NBR-ISSO-IEC 27005:2019,

Muitos processos de aprovação de despesa são desenvolvidos por meio de comunicação via correio eletrônico; a comunicação com os clientes também é feita via correio eletrônico. Adicionalmente, um levantamento recente mostrou que 70% dos diretores e funcionários utilizam rotineiramente o e-mail corporativo em seus telefones celulares.

Visando a melhorar a segurança desse processo, o Comitê de Segurança da Informação da empresa estipulou que:

1. Uma política fosse desenvolvida estabelecendo quais proteções deveriam ser adotadas no uso de e-mails em dispositivos móveis.

2. A política citada no item 1 contivesse mecanismos a serem implantados que protegessem a confidencialidade e a integridade das informações contidas nos e-mails.

Levando em conta tal histórico, a referida política deverá incluir um _____ a ser implantado no e-mail corporativo e deverá ser obrigatório nos dispositivos móveis. Isso proporcionará segurança por meio do uso de _____ e _____.

As lacunas ficam corretamente preenchidas respectivamente por

A instrução SQL acima é executada milhões de vezes por dia em um SGBDR Microsoft SQL Server. Considerando que ‘customerid’ é parte da chave primária e que ‘tdate’ não está indexada e não apresenta valores únicos, assinale o índice a seguir que irá prover uma melhor otimização para essa consulta.

Dos códigos a seguir, identifique o que irá realizar o sorteio de forma imparcial.