Questões de Concurso Público TCE-PA 2024 para Auditor de Controle Externo - Área de Informática - Analista de Segurança

Foram encontradas 100 questões

Ao iniciar mais um dia de trabalho, os empregados constataram que os servidores estavam inacessíveis, impossibilitando-os de trabalhar na proposta.

Após ser notificada do fato, a equipe de TI analisou a situação e chegou à conclusão que a empresa sofreu um ataque do tipo Distributed Denial of Service (DDoS).

De acordo a NBR ISO/IEC 27005, da ABNT, o objetivo alvo dos atacantes era

De modo a informar suas atividades, o departamento de TI coloca em todos os setores da empresa um gráfico de tendência relacionando a proporção de máquinas concluídas.

De acordo com a NBR ISO 27004, da ABNT, o descritor da informação empregado pela equipe de TI por meio dos gráficos é

Ao final do estudo, foi constatado que as ações estão eficazes e a empresa está com plenas condições de alcançar os seus objetivos dentro da gestão de riscos.

De acordo com a NBR ISO 31000, da ABNT, a componente da estrutura da gestão de riscos associada à atividade descrita é:

Após a identificação dos riscos provenientes da falta de energia elétrica ao negócio da empresa, foram instalados um grupo motor-gerador e um sistema nobreak.

Dentro do contexto da NBR ISSO 22301, da ABNT, a estratégia de continuidade de negócios adotada pela empresa é:

1. worm

2. cavalo de Tróia

3. spyware

4. ransomware

( ) Tipo de malware que busca obter informações da máquina alvo sem levantar suspeitas.

( ) Tipo de malware que infecta máquinas alvo através da rede sem interação dos usuários.

( ) Tipo de malware que criptografa os dados da máquina alvo.

( ) Tipo de malware que se passa por um programa legítimo para que o usuário o execute.

Assinale a opção que indica a relação correta, na ordem apresentada.

Durante a análise do ocorrido, um analista de segurança concluiu que a conta não foi comprometida por infecção de malware na máquina, mas sim que o próprio usuário havia inadvertidamente disponibilizado sua senha para o atacante após clicar em um link malicioso que havia recebido.

Assinale a opção que indica a técnica usada nesse ataque e um exemplo de seu uso.

( ) Um IPS é um sistema que busca detectar ataques em curso, e pode tomar uma ação automática para mitigar ou impedir o ataque.

( ) Um analisador de tráfego como o WireShark permite visualizar pacotes que trafegam pela rede desde que sua interface de rede não esteja em modo promíscuo.

( ) O NAT (Network Address Translation) pode ser divido em DNAT que altera o cabeçalho dos pacotes e SNAT que altera o payload dos pacotes.

As afirmativas são, respectivamente,

Para fornecer autenticação de usuários por meio de um servidor de autenticação centralizado é comumente utilizado em redes corporativas o protocolo

Uma prática que pode ajudar a identificar e mitigar os riscos associados a esse tipo de ataques é

Com base nessa situação hipotética, considerando os problemas encontrados e as boas práticas de hardening, as seguintes combinações de medidas de segurança são as mais apropriadas para proteger esses servidores e mitigar essas vulnerabilidades:

Para atender a essas necessidades no processo de backup, a combinação de tipos de backup e frequência mais indicada é fazer backup

Assinale, entre as normas da International Organization for Standardization (ISO) e/ou International Electrotechnical Commission (IEC) apresentadas a seguir, aquela que oferece estrutura abrangente para a implantação de um SGSI.

A motivação principal para esta mudança que visa substituir o RSA é a evolução

Nesse contexto, é correto afirmar que

Considerando o cenário descrito acima, assinale a opção que melhor descreve a ação que o administrador de TI deve tomar para configurar a política de tal forma que as mensagens suspeitas continuem sendo entregues, mas sejam marcadas como spam.

Assinale a opção que melhor descreve o método de autenticação de e-mails que cumpre todas essas exigências ao integrar SPF e DKIM, fornecendo políticas de autenticação e relatórios.

Assinale, entre as opções abaixo, aquela que apresenta o tipo de vulnerabilidade presente nesta página web.

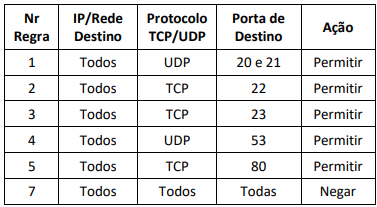

As regras que controlam os pacotes com origem na rede corporativa e destino na internet estão apresentadas na tabela a seguir.

Em relação aos dispositivos desta rede corporativa e as regras de acesso estabelecidas pelo dispositivo de segurança, analise as seguintes afirmativas:

I. Os dispositivos desta rede corporativa poderão realizar acessos ao serviço de resolução de nomes (DNS) e páginas web (HTTP e HTTPS) disponíveis na internet.

II. Os dispositivos desta rede corporativa poderão realizar acessos a outros dispositivos na internet por meio do protocolo Secure Shell (SSH) e Telnet; e

III. Os dispositivos desta rede corporativa poderão realizar transferência de arquivos com dispositivos na internet por meio do File Transfer Protocol (FTP).

Está correto o que se afirma em

Assinale a opção que identifica corretamente o tipo de malware de atacou esta empresa.