Questões de Concurso Público TCE-PA 2024 para Auditor de Controle Externo - Área de Informática - Analista de Segurança

Foram encontradas 100 questões

A duplicação forense de mídias computacionais é realizada na seguinte fase do exame pericial

( ) Um incidente de página desfigurada representa grande risco pois envolve uma intrusão de difícil detecção e que pode levar a maiores prejuízos.

( ) Um incidente de DoS representa um vazamento grave de dados dos usuários, incluindo possivelmente dados de autenticação, o que deve ser prontamente informado aos usuários afetados.

( ) Ao ocorrer um incidente, o primeiro passo do seu tratamento é a triagem (ou classificação) e eventualmente resulta na notificação do incidente aos interessados.

As afirmativas são, respectivamente,

Esse Guia estabelece níveis de implementação da estrutura de gestão da segurança cibernética, criando uma contextualização geral de como determinada organização trata o risco de segurança cibernética e os seus processos atualmente instalados para o gerenciamento desse risco.

Nesse contexto, é correto afirmar que

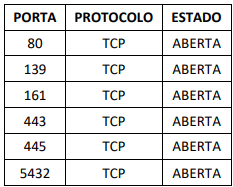

A tabela a seguir apresenta o resultado desta varredura.

Sobre o resultado desta varredura, avalie as seguintes afirmativas:

I. Por padrão, a existência das portas 80 e 443 abertas significa que este servidor está acessando portais em outros dispositivos por meio dos protocolos HTTP e HTTPS.

II. Por padrão, a existência da porta 161 aberta, significa que este servidor permite consultas por meio do protocolo SNMP.

III. Por padrão, a existência da porta 5432 aberta, significa que este servidor permite consultas ao banco de dados MySQL.

Está correto o que se afirma em

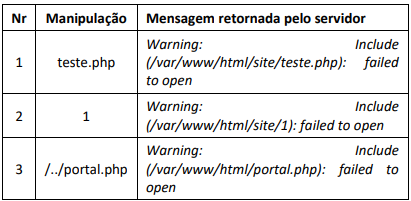

https://192.168.0.1/index.php?page=aplicacao.php

A tabela a seguir, apresenta o resultado da manipulação da vaiável “page”, realizada pelo analista de segurança desta empresa, com arquivos inexistentes no servidor.

Assinale a opção que apresenta o valor que esse analista deve passar como parâmetro para a variável “page”, explorando a vulnerabilidade de LFI encontrada, para obter acesso ao conteúdo do arquivo “/etc/hostname” desse servidor de páginas.

Assinale a opção que apresenta o protocolo de compartilhamento utilizado, por padrão, pelos sistemas operacionais Windows vulneráveis e que fora alvo da vulnerabilidade CVE-2017-0144.

O protocolo adequado para essa autenticação é

Com relação ao assunto, avalie as afirmativas a seguir:

I. O firewall deverá permitir que os pacotes do tipo UDP com porta de destinado 514 acessem o servidor Syslog.

II. O protocolo Syslog possui níveis de severidade de mensagens, que vão de 0 (Emergency) a 7 (Debug).

III. O servidor Syslog poderá armazenar mensagens de diversos ativos de rede da empresa.

Está correto o que se afirma em

Correlacione as boas práticas ou tecnologias apresentadas a seguir com os respectivos riscos à segurança da informação que elas mitigam neste tipo de dispositivo.

1. Usar senhas fortes e biometria

2. Realizar atualizações regulares de software

3. Utilizar antivírus e antimalware

4. Evitar de usar redes Wi-Fi públicas não seguras

( ) Correção de vulnerabilidades de segurança conhecidas.

( ) Proteger contra ameaças conhecidas.

( ) Protege o acesso ao dispositivo.

( ) Evita ataques providos por servidores de rede não confiáveis, como DHCP, PROXY etc.

Assinale a opção que indica a relação correta, na ordem apresentada.

Considere o pequeno programa a seguir utilizando essa ferramenta.

#!/bin/bash nc

192.168.1.1 4343

Assinale a opção que apresenta a correta função desse programa.

O comando do ufw (Uncomplicated Firewall) que deve ser utilizado para permitir conexões do tipo SSH (Secure Shell) neste servidor é

Relacione os tipos de ataque listados a seguir às respectivas descrições.

1. DoS

2. Cross-Site Scripting (XSS)

3. Cross-Site Request Forgery

4. Injection

( ) ataque em que os criminosos injetam scripts maliciosos no conteúdo de um site de outra forma confiável, visando atacar usuários visitantes do site.

( ) ataque em que o criminoso insere código malicioso em campos de entrada, sites, programa ou outros, com a finalidade de executar comandos que podem, por exemplo, ler ou modificar um banco de dados ou alterar dados em um site.

( ) ataque no qual o criminoso faz com que um usuário autenticado em um aplicativo web realize ações não intencionais sem que ele perceba.

( ) ataque no qual o criminoso tem por objetivo tornar um computador, servidor ou serviço indisponível para os usuários a que se destinam, interrompendo o funcionamento normal do dispositivo.

Assinale a opção que indica a relação correta na ordem apresentada.

O ataque supramencionado é chamado de

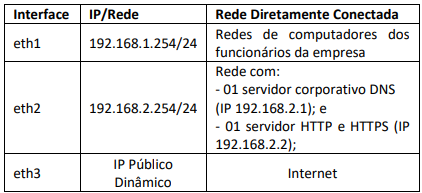

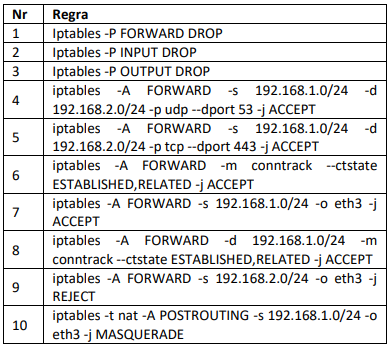

A tabela a seguir descreve como as interfaces desse servidor IPTables estão configuradas e conectadas.

As regras de acesso configuradas neste servidor IPTables são apresentadas na tabela a seguir.

Diante deste cenário, analise as afirmativas a seguir:

I. As máquinas da rede 192.168.1.0/24 podem acessar todos os serviços disponíveis na rede 192.168.2.0/24.

II. As máquinas da rede 192.168.1.0/24 podem acessar à internet.

III. Os serviços disponíveis na rede 192.168.2.0/24 podem ser acessados por dispositivos na internet.

Está correto o que se afirma em

A equipe de Tecnologia da Informação (TI) desta empresa contratou um serviço de computação em nuvem, e migrou esta aplicação de seu datacenter corporativo para aquele ambiente disponível na internet.

Depois disso, a equipe de TI deixou de se preocupar com os ativos e serviços de infraestrutura necessários à operação daquele software, como servidores, switches, roteadores, energia elétrica, refrigeração, conexão com internet etc. Entretanto, manteve a necessidade da instalação de máquinas virtuais, sistemas operacionais, customização do software, gerenciamento de permissões de usuários etc. para operação da aplicação corporativa no novo ambiente.

Assinale a opção que apresenta o tipo de computação em nuvem contratado pela empresa para o novo modelo de operação do software em questão.

1. Nuvem Pública

2. Nuvem Privada

3. Nuvem Hibrida

( ) Os serviços de computação são fornecidos por meio de datacenters corporativos.

( ) Os serviços de computação são providos tanto por provedores de computação em nuvem terceirizados, como por meio de datacenters corporativos.

( ) Os serviços de computação são fornecidos por um provedor de nuvem terceirizado e são acessíveis pela internet.

Assinale a opção que indica a relação correta, na ordem apresentada.

Neste sentido, correlacione os princípios da confidencialidade, da integridade e da autenticidade com os respectivos protocolos apresentados.

1. Confidencialidade

2. Integridade

3. Autenticidade

( ) SHA (Secure Hash Algorithm)

( ) PSK (Pre-Shared Key)

( ) AES (Advanced Encryption Standard)

( ) RSA (Rivest-Shamir-Adleman)

Assinale a opção que indica a relação correta, na ordem apresentada.

Com relação à solução de virtualização da VMWare, avalie as afirmativas a seguir.

I. vCenter é um hypervisor da VMware, que é o componente fundamental para criar e gerenciar máquinas virtuais. Ele é instalado diretamente no hardware e permite que várias máquinas virtuais operem em um único servidor físico.

II. ESXi (Elastic Sky X Integrated) é uma plataforma de gerenciamento centralizada da VMware, que permite administrar múltiplos vCenter e VMs a partir de uma única interface.

III. vSphere é o conjunto completo de produtos e tecnologias de virtualização da VMware, que inclui ESXi, vCenter e outros componentes de infraestrutura de virtualização VMWare.

Está correto o que se afirma em

Em um determinado dia, o servidor onde estava sendo executada a máquina virtual responsável pela aplicação desta empresa sofreu uma sobrecarga de energia e parou de funcionar repentinamente. Uma funcionalidade da infraestrutura de virtualização da VMWare permitiu que esta aplicação fosse rapidamente reiniciada em outro servidor.

Diante do exposto, a funcionalidade VMWare que permitiu que essa máquina virtual fosse reiniciada em outro servidor nas condições apresentadas foi

Assinale a opção que apresenta os comandos que atendem à essas especificações.