Questões de Concurso Público MDA 2014 para Analista de Infraestrutura - Tecnologia da Informação

Foram encontradas 50 questões

Esse tipo de equipamento é um:

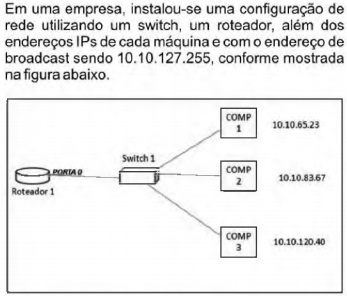

Um endereço válido para a porta 0 do Roteador 1, de modo a torná-lo o endereço de gateway das máquinas desse rede é: