Questões de Concurso Público Prefeitura de Esteio - RS 2017 para Analista de Sistema

Foram encontradas 50 questões

Figura 4 - Porta-moedas

Figura 4 - Porta-moedas A Figura 4 mostra um porta-moedas que funciona da seguinte forma: (1) ao se acrescentar uma nova moeda, ela é inserida, obrigatoriamente, na parte superior, imediatamente acima da última moeda que já se encontra armazenada nesse dispositivo; se ainda não houver nenhuma moeda em um compartimento, ela será a primeira e as que vierem depois serão inseridas sobre ela; e (2), ao ser retirada uma moeda, é sempre retirada a última que foi inserida, ou seja, a que está sobre todas as demais. Nesse caso, em termos de estrutura de dados, o porta-moedas exemplifica o funcionamento de uma:

I. Estrutura do tipo FIFO. II. "Pilha". III. Lista linear.

Quais estão corretas?

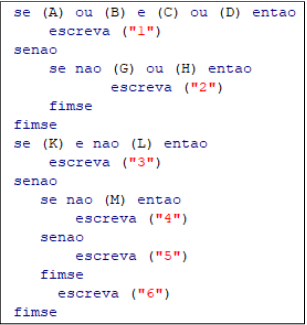

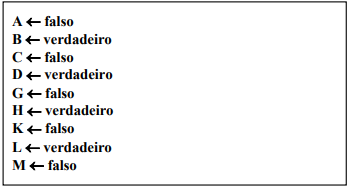

Figura 5(a) - Algoritmo

Figura 5(a) - Algoritmo  Figura 5(b) - Variáveis e respectivos conteúdos

Figura 5(b) - Variáveis e respectivos conteúdos Durante a execução do algoritmo, mostrado na Figura 5(a), serão atribuídas as variáveis lógicas "A", "B", "C", "D", "G", "H", "K", "L" e "M" os conteúdos constantes na Figura 5(b). Em consequência, executando-se esse algoritmo, serão exibidos os números:

I. A assinatura digital permite comprovar a autenticidade de uma informação, ou seja, se ela foi realmente gerada por quem diz que o fez. II. A assinatura digital possibilita comprovar a integridade de uma informação, ou seja, que ela não foi alterada. III. Os certificados digitais que não são mais confiáveis ou se tornaram inválidos são incluídos, pela Autoridade de Registro (AR), em uma lista chamada de "Lista de Certificados Revogados" (LCR), que contém o número de série dos certificados que não são mais válidos e a data de sua revogação.

Quais estão corretas?

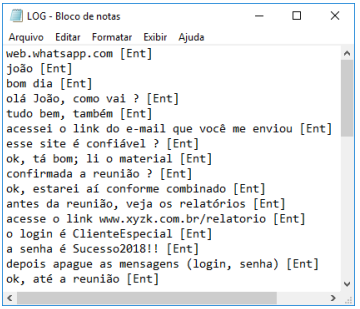

Figura 6 - Arquivo de dados

Figura 6 - Arquivo de dados Existem programas maliciosos, que servem para monitorar as atividades realizadas em um computador e enviar as informações coletadas para terceiros, sem o conhecimento e autorização de seus usuários. Por exemplo, a Figura 6 exibe o conteúdo de um arquivo que registrou as teclas digitadas por um usuário, no teclado do computador, sem ele saber e sem sua permissão. A ativação desse tipo de programa malicioso, em muitos casos, é condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou um link em um e-mail. Considere as seguintes assertivas sobre esse tipo de programa malicioso:

I. Esse software é um tipo de "spyware". II. Esse tipo de programa malicioso é chamado de "keylogger". III. O texto relata o uso de uma técnica de invasão de computador chamada de "trojan".

Quais estão corretas ?

I. É um processo iterativo e incremental. A iteratividade é obtida pela divisão de suas fases em uma série de iterações. Diz-se que é incremental porque a cada iteração o sistema passa a conter funcionalidades novas ou melhoradas, em comparação com a versão anterior. II. É dirigido por casos de uso, que normalmente são empregados para capturar requisitos funcionais. Os casos de uso são utilizados em diversas atividades, como, por exemplo, no levantamento de requisitos, análise, projeto, implementação e testes. III. É centrado na arquitetura, onde, na fase de Iniciação, deve-se exibir e talvez demonstrar, pelo menos, uma arquitetura candidata. A validação, definição e criação da linha base da arquitetura ocorre na fase de Elaboração.

Quais estão corretas?

I. Os itens que compõem o Product Backlog são definidos e priorizados pelo Product Owner nas Sprint Review Meeting. II. Os impedimentos identificados no Daily Scrum devem ser tratados pelo Scrum Team o mais rapidamente possível. III. O Scrum Master é responsável pela remoção das barreiras e facilitação das atividades entre o Scrum Team e o Product Owner.

Quais estão corretas?

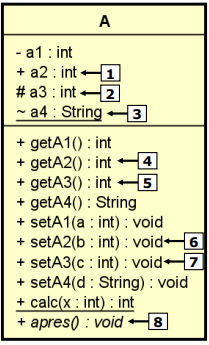

Figura 7 - Classe

Figura 7 - Classe Observando-se a classe mostrada na Figura 7, analise as assertivas abaixo:

I. O atributo "a2" (seta nº 1) é do tipo "public", e o seu conteúdo somente poderá ser acessado ou alterado por meio das operações da classe "A", "getA2" (seta nº 4) e "setA2" (seta nº 6). II. "a4" (seta nº 3) é um atributo estático, e o seu conteúdo será o mesmo para todos os objetos instanciados da classe "A". III. A operação "apres" (seta nº 8) é abstrada, não sendo implementável pela classe "A".

Quais estão corretas?

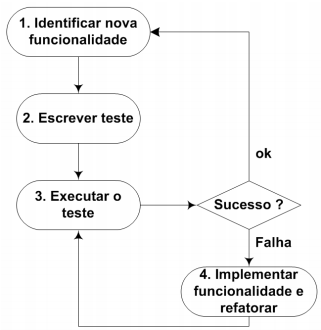

Figura 8 - Processo da engenharia de software

Figura 8 - Processo da engenharia de software Essa Figura exibe as seguintes etapas de um processo:

Item nº 1: Identifica-se uma nova funcionalidade, que deve ser pequena e implementável em poucas linhas de código. Item nº 2: Escreve-se um teste para essa funcionalidade e a implementa-se como um teste automatizado. Item nº 3: Executa-se o teste, juntamente com todos os outros testes implementados. Como a funcionalidade ainda não foi implementada, o teste falhará propositalmente. Item nº 4: Implementa-se a funcionalidade e executa-se, novamente, o teste, podendo envolver a refatoração do código para melhorá-lo.

Após observar a Figura 8 e ler o texto introdutório dessa questão, pode-se afirmar que tal processo da engenharia de software refere-se ao:

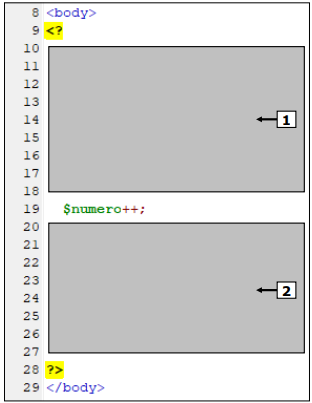

Figura 9 - Código em PHP

Figura 9 - Código em PHP O código fonte PHP, da Figura 9, ao ser executado, realiza as seguintes atividades:

(1) abre o arquivo "aux.dat", em modo de leitura e gravação, apaga todo o seu conteúdo e coloca o ponteiro no início do arquivo, reduzindo o seu comprimento para zero; (2) grava o conteúdo da variável "$numero" no arquivo "aux.dat"; (3) fecha o arquivo "aux.dat".

Nesse caso, para realizar tais atividades, basta inserir, no local apontado pela seta nº 2, o seguinte código fonte: