Questões de Concurso Público CEASA-RS 2022 para Agente Técnico - Técnico em Informática

Foram encontradas 50 questões

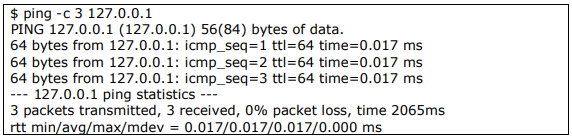

Abaixo encontra-se o conteúdo extraído do interpretador de comandos de um computador com Sistema Operacional Linux:

Com base no que foi apresentado, é correto afirmar que:

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

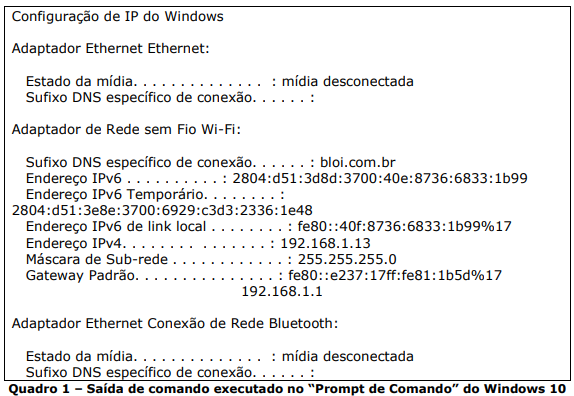

Em relação ao Quadro 1, analise as assertivas abaixo, assinalando V, se verdadeiras, ou F, se falsas.

( ) O comando executado chama-se ipconfig. ( ) Em um Sistema Operacional Linux, existe o comando de mesmo nome e que gera saída com resultados equivalentes. ( ) A partir da máquina onde o comando foi executado, é possível comunicar-se diretamente com outro dispositivo de rede que possua endereço IP 192.168.2.14, sem depender de recursos de roteamento. ( ) Com o mesmo comando, mas com parâmetros apropriados, é possível forçar a renovação das configurações de IP que são obtidas a partir de um servidor DHCP.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é: