Questões de Concurso Público IPERON - RO 2017 para Técnico em Tecnologia da Informação

Foram encontradas 60 questões

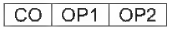

no qual, CO é o código de operação, OP1 é o operando 1 e OP2 é o operando 2, sendo que OP1 e OP2 possuem, cada um, 16 bits. Nessa arquitetura, o CO tem o tamanho (em bits) igual a:

Em um banco de dados relacional, existem as seguintes tabelas: PEÇA, com campos CODPC e NOME, sendo que CODPC é chave primária; PROJETO, com campos CODPR e DESCR, sendo que CODPR é chave primária; e RELC, com campos CDPC e CDPJ, sendo que a chave primária dessa tabela é composta por CDPC+CDPJ e CDPC é também chave estrangeira ligada a tabela PEÇA e CDPJ é chave estrangeira ligada a tabela PROJETO.

A consulta SQL que fornece NOME dos elementos de

PEÇA que não estão associadas a nenhum elemento

de PROJETO (ou seja, peças que não estão

associadas a nenhum projeto) é:

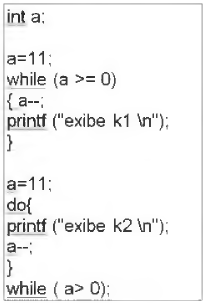

Considere o seguinte trecho escrito na linguagem de programação C

A quantidade de vezes em que é impresso “exibe k1”

e “exibe k2”, respectivamente, é:

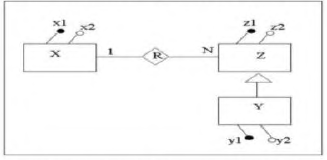

Considere o modelo entidade e relacionamento a seguir, usando a simbologia Peter Chen estendida

ao se mapear esse modelo para o modelo relacional de dados, mantendo-se a terceira forma normal e observando que campos em negrito são chaves primárias e campos sublinhados são chaves estrangeiras, uma representação da tabela associada à entidade Z fica igual a:

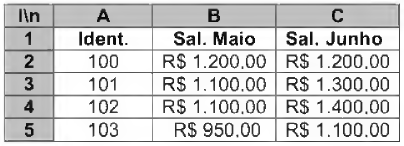

Considere a representação de uma planilha do MS Excel 2016, em português, a seguir (no qual I é linha e n é coluna)

Na célula B7 dessa planilha foi inserida a fórmula

= SE (PROCV(100;A2:C5;2;FALSO );DESLOC (A4;0;2);DESLOC(A2;1 ;2))

A execução dessa fórmula produz como resultado o

valor: