Questões de Concurso Público PC-CE 2021 para Escrivão de Polícia Civil

Foram encontradas 100 questões

A respeito das inferências corretas com a leitura do texto, analise as afirmativas a seguir:

I. É possível que ocorram fenômenos metanogênicos na lua de Saturno desconhecidos pelos cientistas e inexistentes na Terra.

II. As plumas de metano ejetadas na lua saturnina são a prova de que, sob o gelo, ocorre um processo de metanogênese biológica, podendo tornar o oceano habitável.

III. Assim como nas nuvens de Vênus, é possível que haja vida na lua de Saturno, embora ainda não haja evidências concretas do fenômeno de metanogênese biológica em ambas.

Assinale

A pergunta central era: a quantidade seria compatível com processos puramente geológicos? (linha 19)

Assinale a alternativa em que, inserindo-se um pronome com valor catafórico, tenha-se mantido correção gramatical para o período acima.

Acerca da estrutura do texto e seus recursos de linguagem, analise as afirmativas a seguir:

I. Embora com teor científico, o autor do texto emprega um tom de linguagem mais próximo do coloquial, certamente para tornar o texto mais acessível a um leitor de jornal, não especialista no assunto.

II. Em função do assunto, foi necessário que o texto tivesse assumido um tom mais didático, com acréscimo de apostos e elementos explicativos.

III. O texto apresenta tipologia textual predominantemente narrativa.

Assinale

Um grupo de pesquisadores sugere que a presença de metano nas quantidades observadas nas plumas de água que são ejetadas da lua de Saturno não pode ser explicada por qualquer mecanismo conhecido, salvo vida. (linhas 1 a 3)

A palavra sublinhada no período acima se classifica como

Na Terra, fumarolas no fundo do oceano são o lar de muitas formas de vida metanogênicas: elas consomem hidrogênio e despejam metano. (linhas 11 e 12)

O segmento sublinhado, em relação ao trecho anterior do período, tem a função de

Até porque há outros processos de geração de metano que não envolvem formas de vida, como a interação de água com certos minerais, no processo conhecido como serpentinização. (linhas 13 a 15)

No período acima, empregou-se corretamente a forma do porquê. Assinale a alternativa em que isso também tenha ocorrido.

O resultado lembra muito as conclusões dos pesquisadores liderados por Jane Greaves, da Universidade de Cardiff, no Reino Unido, que detectaram fosfina nas nuvens de Vênus. (linhas 4 e 5)

Assinale a alternativa em que, alterando-se o verbo sublinhado no período acima, tenha-se mantido a correção gramatical. Não leve em conta alterações de sentido.

Com relação aos recursos do software Thunderbird Mozilla 78.12.0 (64-bit), em português-BR, assinale V para a afirmativa verdadeira e F para a falsa, nas afirmativas abaixo:

( ) Para criar uma nova mensagem, pode-se utilizar os atalhos de teclado Ctrl+N e Ctrl+M.

( ) Para responder a uma mensagem somente ao remetente, deve-se usar o atalho de teclado Ctrl+R.

( )

Para fechar a janela de diálogo desse software,

deve-se pressionar o ícone  no canto

superior direito ou executar o atalho de teclado

Alt+F7.

no canto

superior direito ou executar o atalho de teclado

Alt+F7.

As afirmativas são, respectivamente,

Um servidor da Polícia Civil, que exerce as funções de escrivão, está trabalhando em um microcomputador com Windows 10 BR. Na Área de Notificação, existente no canto inferior direito da tela do monitor, ele acionou dois ícones, com as funções descritas a seguir:

I. Para acessar os recursos da internet via conexão wi-fi.

II. Para remover e ejetar mídia com segurança, como no caso de uso de um pendrive.

III. Para acessar os recursos do OneDrive, o serviço de computação em nuvem da Microsoft.

Por padrão, os ícones a serem acionados em I, em II e em III são, respectivamente,

Com relação à tecnologia da informação e segurança de dados, dois termos no contexto da internet são definidos a seguir:

I. É o tipo de fraude por meio da qual um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e engenharia social. Enquanto uma das formas desta fraude ocorre por meio do envio de mensagens eletrônicas que tentam se passar pela comunicação oficial de uma instituição conhecida, como um banco, uma empresa ou um site popular, outra procura atrair a atenção do usuário, seja por curiosidade, por caridade ou pela possibilidade de obter alguma vantagem financeira.

II. É uma mensagem que possui conteúdo alarmante ou falso e que, geralmente, tem como remetente, ou aponta como autora, alguma instituição, empresa importante ou órgão governamental. Por meio de uma leitura minuciosa de seu conteúdo, normalmente, é possível identificar informações sem sentido e tentativas de golpes, como correntes e pirâmides.

Esses termos são definidos, respectivamente, como

Um escrivão lotado na Polícia Civil do Estado do Ceará está digitando um texto, inicialmente com alinhamento à esquerda, no software Writer da suíte LibreOffice 7.1.4.2 (64bits) versão pt-BR, e realizou um procedimento, descrito a seguir:

I. selecionou todo o texto por meio da execução de um atalho de teclado; e

II. para finalizar, acionou um ícone da Faixa de Opções, que resultou na formatação do texto com alinhamento justificado.

O atalho de teclado e o ícone são, respectivamente,

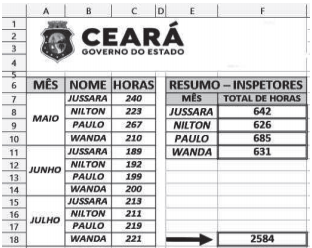

A planilha da figura abaixo foi criada no aplicativo Calc da suíte LibreOffice 7.1.4.2 (64bits) versão pt-BR. Nela foram executados os procedimentos descritos a seguir:

I. Nas células F8, F9, F10 e F11 foram inseridas expressões usando a função SOMASE para determinar a quantidade de horas trabalhadas pelos inspetores JUSSARA, NILTON, PAULO e WANDA, respectivamente, usando o conceito de referência absoluta.

II. Para finalizar, foi inserida em F18 uma expressão que apresenta o total de horas trabalhadas no trimestre por esses inspetores, por meio da adição dos valores mostrados nas células de F8 a F11.

Nessas condições, as expressões inseridas nas células F9 e

F18 são, respectivamente,

Todos os arquivos e diretórios do sistema Linux instalado no computador partem de uma única origem, o diretório raiz, e, mesmo que estejam armazenados em outros dispositivos físicos, é a partir do diretório raiz – representado pela barra (/) – que um usuário poderá acessá-los. Nesse contexto, dois diretórios são caracterizados a seguir:

I. Armazena os arquivos de configuração que podem ser usados por todos os softwares, além de scripts especiais para iniciar ou interromper módulos e programas diversos. É nesse diretório que se encontra, por exemplo, o arquivo resolv.conf, com uma relação de servidores DNS que podem ser acessados pelo sistema, com os parâmetros necessários para isso.

II. Armazena as bibliotecas usadas pelos comandos presentes em /bin e /sbin. Normalmente, os arquivos de bibliotecas possuem "extensão" so.

Os diretórios caracterizados em I e em II são, respectivamente,

Com relação às funcionalidades e aos recursos do aplicativo Impress da suíte LibreOffice 7.1.4.2 (64bits) versão pt-BR, analise as afirmativas a seguir:

I. Por default, salva as apresentações de slides em arquivos em um formato padrão com extensão odi.

II. Para realizar a apresentação de slides a partir do primeiro, deve-se executar um atalho de teclado que corresponde a pressionar a tecla de função F5 e, a partir do atual, deve-se executar o atalho de teclado Shift+F5.

III. O uso do ícone  destina-se a inserir um hiperlink em

um slide da apresentação, de modo a possibilitar a chamada

e uma URL referente à homepage de um site.

destina-se a inserir um hiperlink em

um slide da apresentação, de modo a possibilitar a chamada

e uma URL referente à homepage de um site.

Assinale

Na navegação em sites na internet por meio do browser Google Chrome 92.0.4515.107 (64 bits) em português, um escrivão que trabalha na Secretaria da Segurança Pública e Defesa Social do Ceará configurou a URL https://www.google.com do Google como homepage inicial e, em seguida, após navegar por diversos sites, realizou dois procedimentos, descritos a seguir:

I. executou um atalho de teclado para mostrar o site configurado como homepage inicial, a priori; e

II. após realizar várias buscas, acionou um ícone por meio do mouse, para recarregar a página atual.

O atalho de teclado executado em I e o ícone acionado em II foram, respectivamente,

No contexto da tecnologia da informação e segurança de dados, um incidente de segurança é conceituado como a ocorrência de um evento que pode causar interrupções nos processos de negócio. Nesse sentido, dois termos relacionados à ocorrência dos incidentes de segurança da informação são definidos a seguir:

I. É um tipo de ataque potencial a um ativo da informação, constituindo-se em um agente externo que, aproveitando-se da vulnerabilidade, pode quebrar um ou mais princípios da segurança da informação.É a causa potencial de um incidente indesejado, que pode resultar em um dano a um sistema em uma organização.

II. É a chance de uma falha de segurança ocorrer, considerandose as vulnerabilidades do ativo e as ameaças que venham a explorar essas vulnerabilidades.

Os termos definidos em I e II são conhecidos, respectivamente, como