Questões de Concurso Público IF-SC 2014 para Professor - Informática

Foram encontradas 40 questões

Sobre algoritmos de escalonamento de processos:

(1) Nesse algoritmo o primeiro processo a chegar será o primeiro a ser executado.

(2) Nesse algoritmo é definido um quantum (fatia de tempo) para cada processo. Após encerrar a fatia de tempo, o processo escalonado deve ceder o lugar na CPU a outro.

(3) Nesse algoritmo são usadas várias filas de processos prontos para executar. Cada processo é colocado em uma fila e cada fila tem uma política de escalonamento.

(4) Nesse algoritmo o sistema distribui bilhetes aos processos, e faz um sorteio cada vez que precisa selecionar um processo para a CPU.

(5) Nesse algoritmo os processos menores terão prioridade, ou seja, serão executados primeiro.

Relacione os números dos conceitos citados acima com os itens abaixo:

( ) Múltiplas Filas.

( ) Round-Robin.

( ) Shortes Job first

( ) Escalonamento Lotérico.

( ) First Come First Serverd.

Assinale a alternativa que contém a sequência CORRETA, de cima para baixo:

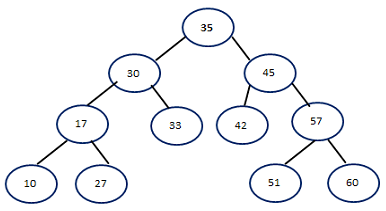

Com relação à árvore binária abaixo, avalie as afirmações que a seguem e marque com V as verdadeiras e F as falsas.

( ) A ordem dos elementos após a realização do percurso em pré-ordem na árvore binária acima é: 35, 30, 17, 10, 27, 33, 45, 42, 57, 51, 60.

( ) A ordem dos elementos após a realização do percurso em pós-ordem na árvore binária acima é: 10,17, 27, 30, 33, 35, 42, 45, 51, 57, 60.

( ) A ordem dos elementos após a realização do percurso em ordem na árvore binária acima é: 10, 27, 17, 33, 30, 42, 51, 60, 57, 45, 35.

( ) Os nós 10, 27, 33, 42, 51, 60 são chamados folhas.

( ) A árvore tem altura 3.

Assinale a alternativa que contém a sequência CORRETA, de cima para baixo.

Levando em conta as estruturas de dados, numere a coluna da direita de acordo com a da esquerda.

(1) Pilha

(2) Fila

(3) Árvore-B

(4) Árvore AVL

(5) Lista Ligada

( ) Árvore binária balanceada pela altura de cada nó.

( ) Árvore de busca multidirecional e balanceada.

( ) Também chamada de lista LIFO (Last-In, First-Out).

( ) Cada item é chamado nó e contém a informação do endereço seguinte.

( ) Também chamada de lista FIFO (First-In, First-Out).

A ordem CORRETA de associação, de cima para baixo, é:

Com relação a divisão de blocos de endereços IPs em sub-redes analise as proposições abaixo:

I. A máscara 255.255.0.0 pode ser utilizada em endereços IP de classe B quando se deseja criar sub-redes.

II. A máscara 255.255.255.0 pode ser utilizada em endereços IP de classe A quando se deseja criar sub-redes.

III. A máscara 255.255.255.64 pode ser utilizada em endereços IP de classe C quando se deseja criar sub-redes.

IV. A máscara 255.255.192.0 pode ser utilizada em endereços IP de classe B quando se deseja criar sub-redes.

Assinale a alternativa que contém as afirmações CORRETAS.

Com relação às camadas do modelo TCP/IP e seus protocolos, associe a coluna da direita com a da esquerda.

(1) Enlace

(2) Internet

(3) Transporte

(4) Aplicação

( ) TCP / UDP.

( ) FTP / HTTP.

( ) Ethernet / 802.11.

( ) IP / ICMP.

A ordem CORRETA de associação, de cima para baixo, é:

A recomendação X.800 da UTI-T (International Telecommunication Union) define um serviço de segurança como um serviço fornecido por uma camada de protocolo de comunicação de sistemas abertos que garante a segurança adequada dos sistemas ou das transferências de dados. A partir dos conceitos de segurança expressos nessa recomendação, numere a coluna da direita, de acordo com as afirmações da esquerda.

(1) Garantia de que a entidade que está se comunicando é de fato quem afirma ser.

(2) Impedimento do uso não autorizado de um recurso.

(3) Proteção contra negação de uma das entidades envolvidas em uma comunicação, provando-se que a mensagem foi enviada pela parte especificada e que foi recebida pela outra parte especificada.

(4) Refere-se também à proteção das informações que poderiam ser derivadas do fluxo de dados.

(5) Garantia de que o que foi recebido está exatamente igual ao que foi enviado pela entidade autorizada.

( ) Autenticação

( ) Controle de acesso

( ) Confidencialidade dos dados

( ) Integridade de dados

( ) Irretratabilidade

A ordem CORRETA de associação, de cima para baixo, é:

Com relação à criptografia, analise as afirmações abaixo.

I. A criptografia de chaves simétricas é mais simples em que o emissor e o receptor fazem uso da mesma chave secreta.

II. A criptografia de chaves assimétricas utiliza duas chaves, uma denominada pública e a outra privada.

III. O RSA é um algoritmo de chave simétrica.

IV. No método assimétrico, o emissor deve criar uma chave de codificação e enviá-la ao receptor. Essa é a chave privada. Uma outra chave deve ser criada para decodificação, sendo esta a chave pública.

Assinale a alternativa que contém as afirmações CORRETAS.

Sobre o uso e funcionamento da internet, avalie as afirmações a seguir e marque com V as verdadeiras e F as falsas.

( ) Mozilla Firefox, Google Chrome, Internet Explorer e Opera são exemplos de navegadores de Internet.

( ) Worm é um tipo específico de phishing que envolve a redireção da navegação do usuário para sites falsos, por meio de alterações no serviço de DNS (Domain Name System).

( ) Upload caracteriza o recebimento de um arquivo da Internet para o computador.

( ) O processo de conversão do sinal analógico para digital é chamado de modulação.

( ) Download caracteriza o envio de um arquivo do computador para a Internet.

Assinale a alternativa que contém a sequência CORRETA, de cima para baixo.

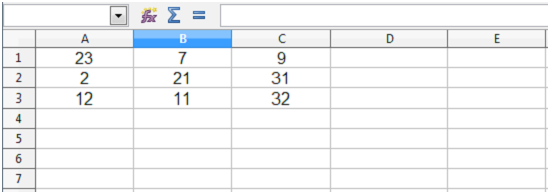

Analise as afirmações relativas à planilha abaixo.

I. Considere que a fórmula =SE(SOMA(A1:A3)>C1;B2;B3) está sendo aplicada na célula D1. O valor inserido na célula D1 é 21.

II. Considere que a fórmula =SE(MÁXIMO(A1:C3)<32;A2;MÍNIMO(B1:C3)) está sendo aplicada na célula D2. O valor inserido na célula D2 é 9.

III. Considere que a fórmula =SE(A1<B1;B2;SE(CONT.SE(A1:C3;2)>2;C3;C2)) está sendo aplicada na célula D3. O valor inserido na célula D3 é 31.

IV. Considere que a fórmula =MAIOR(A1:C3;3) está sendo inserida na célula D4. O valor inserido na célula D4 é 21.

Assinale a alternativa que contém as afirmações CORRETAS.

Licenças de software indicam as permissões ou proibições que o autor do software impõe aos usuários deste.

Analise as afirmações abaixo sobre licenças de software e assinale a alternativa CORRETA.

I. A licença de software livre General Public License (GPL) indica que o código fonte do software deve ser disponibilizado a fim de permitir que outras pessoas possam estudar e adaptar o software para as suas necessidades.

II. Softwares distribuídos sob a licença de software livre General Public License (GPL) não podem ser vendidos, ou seja, devem sempre ser gratuitos.

III. Softwares distribuídos como Domínio Público deve obrigatoriamente ceder seu código fonte.

IV. A licença de software livre General Public License (GPL) é considerada com uma licença restritiva, pois impõe restrições nas versões modificadas de um software sob a GPL.

Com relação à Linguagem de Programação Java, assinale com V as verdadeiras e com F as falsas.

( ) Uma classe declarada final não pode ser estendida.

( ) Todas as classes em Java herdam direta ou indiretamente a classe Class.

( ) Um método declarado final em uma superclasse pode ser sobrescrito em uma subclasse.

( ) O Java não diferencia entre letras maiúsculas e minúsculas.

( ) O tipo float é um tipo primitivo enquanto que Float é uma classe.

Assinale a alternativa que contém a sequência CORRETA, de cima para baixo.

Software é um conjunto de instruções programadas para serem processadas por um computador ou dispositivo eletrônico. A respeito dos conceitos de software, numere a coluna da direita, de acordo com as afirmações da esquerda.

(1) Software cujos usuários possuem ao menos quatro liberdades básicas: executar, estudar, modificar e distribuir.

(2) Software que traz consigo o código de sua implementação.

(3) Software não protegido por copyright.

(4) Licença que determina que qualquer um que distribui o software, com ou sem modificações, tem que passar adiante a liberdade de copiar e modificar o software.

(5) Software gratuito.

( ) Domínio público

( ) Copyleft

( ) Software livre

( ) Código aberto

( ) Freeware

A ordem CORRETA de associação, de cima para baixo, é:

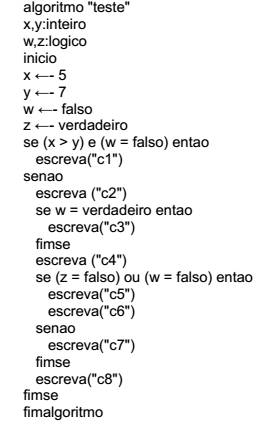

Considere o algoritmo a seguir:

Assinale a alternativa CORRETA. Após a execução desse algoritmo, será escrita a seguinte

sequência:

Sobre os diagramas da UML, avalie as afirmações a seguir e marque com V as verdadeiras e com F as falsas.

( ) Os diagramas de classes, componentes e atividades são exemplos de diagramas estruturais.

( ) O diagrama de sequência é um diagrama de interação que dá ênfase à ordenação temporal de mensagens.

( ) O diagrama de casos de uso mostra um conjunto de casos de uso e atores e seus relacionamentos.

( ) O diagrama de métodos define os atributos e os métodos pertencentes a uma determinada classe.

( ) O diagrama de pacotes mostra um conjunto de objetos e seus relacionamentos em um ponto no tempo.

Assinale a alternativa que contém a sequência CORRETA, de cima para baixo.

Sobre as técnicas de teste de software, analise as afirmações abaixo.

I. No teste de caixa branca, o analista não tem acesso ao código fonte e desconhece a estrutura interna do sistema. Esse teste também é conhecido como teste funcional, pois é baseado nos requisitos funcionais do sistema.

II. No teste de caixa-preta, o analista tem acesso ao código fonte, conhece a estrutura interna do produto que está sendo analisado e possibilita que sejam escolhidas partes específicas de um componente para serem avaliadas. Esse tipo de teste, também conhecido como teste estrutural, é projetado em função da estrutura do componente e permite uma averiguação mais precisa do comportamento dessa estrutura.

III. O teste de unidade tem por objetivo explorar a menor unidade do projeto, procurando provocar falhas ocasionadas por defeitos de lógica e de implementação em cada módulo, separadamente.

IV. O teste de stress tem por objetivo avaliar como o sistema responde em condições anormais. Pode abranger cargas de trabalho extremas, memória insuficiente, hardware e serviços indisponíveis ou recursos compartilhados limitados.

Assinale a alternativa que contém as afirmações CORRETAS.